部署在云端的第三方容器应用中96%暗含已知漏洞

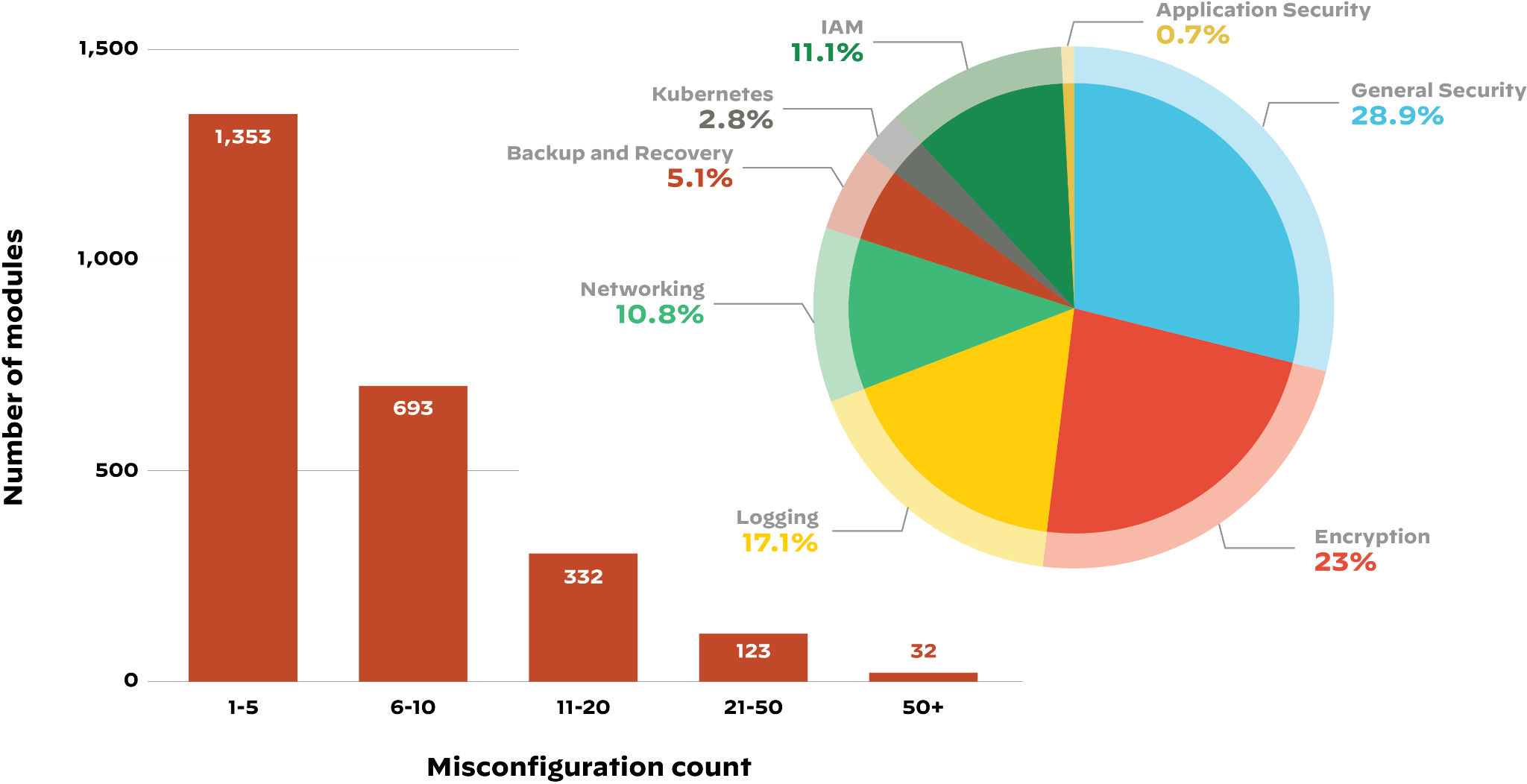

Unit 42发现,构建云基础设施的第三方代码中,63%都包含不安全的配置。

Unit 42与Palo Alto Networks的一家大型软件即服务(SaaS)供应商客户执行了红队攻防演练。三天之内,该团队就发现了关键软件开发漏洞,这些漏洞可致这家公司面临类似于SolarWinds和Kaseya的攻击。

Unit 42发现,构建云基础设施的第三方代码中,63%都包含不安全的配置。报告显示,只要入侵第三方开发人员,攻击者就有可能渗透进万千企业的云基础设施。

Unit 42分析了全球大量公开数据源的数据,得出当今企业面临的软件供应链威胁愈趋增长的结论。

他们发现,云基础设施中部署的第三方容器应用里,96%都包含已知漏洞。

Unit 42的研究人员在报告中写道,即使拥有公认“成熟”云安全状态的客户,也存在几个重大错误配置和漏洞,以至于Unit 42团队可以在几天之内拿下客户的云基础设施。

“大多数供应链攻击中,攻击者入侵供应商,并在客户所用软件中插入恶意代码。云基础设施可能沦为类似方法的猎物,攻击者可以借助这种方法通过第三方代码引入安全漏洞,访问云环境中的敏感数据。此外,除非企业验证代码源,否则第三方代码可能来自任何人,其中就包含高级持续性威胁(ATP)。”

“开发团队仍旧忽视开发运维安全,其中部分原因是缺乏对供应链威胁的关注。云原生应用的依赖链很长,这些依赖又有各自的依赖项。开发运维和安全团队需能够看到每个云工作负载的物料清单,这样才能评估依赖链每一阶段的风险并设置保护措施。”

BreachQuest首席技术官Jake Williams认为这项研究“意义重大”,并表示此研究用实际数据取代了事件响应人员的轶事传闻,证实了公共软件供应链中发现配置问题和未修复的漏洞有多么常见。

Williams称:“在BreachQuest,我们常处理的事件中,那些代码和应用就源自存在固有安全问题的Docker Hub镜像。尽管通常是漏打补丁的问题,但在这些镜像中发现安全相关的错误配置也是常有的事。”

“这是安全界自公有云出现就一直面对的问题。之前的研究发现,大多数公开可用的亚马逊云机器镜像(AMI)都漏打补丁和/或存在配置问题。”

Valtix首席技术官Vishal Jain等其他专家则指出,早在一年以前,花在云上的开支就已大幅超过了花在数据中心上的开支。

Jain补充道,攻击通常都是跟着钱走的,所以对企业而言,如今最大安全敞口在云端。

他建议企业在构建时就重视安全,扫描构建云基础设施所用IaC模板,并关注运行时安全。

Jain称:“这不是二选一,而是全都要。最重要的是,随着公有云上动态基础设施和应用的普及,诞生了一系列需在云端解决的新型安全问题。”

其他专家表示,面对快速发展的功能需求和威胁模型,保证代码安全几乎是不可能完成的任务。Symmetry Systems首席执行官Mohit Tiwari向媒体透露,相比在上亿行代码中追逐应用级漏洞,夯实基础设施显然更加有效。

Tiwari解释道,自身代码和第三方代码一样可能存在可利用的漏洞,比如授权错误,这些漏洞会暴露由业务逻辑管理的客户数据。

“指责第三方不过是在转移视线——Linux、Postgres、Django/Rails等软件构成了大多数应用,所以几乎全部应用都存在含有已知漏洞的第三方代码。”

“实际上,企业正采取行动保障云IAM、服务网格等基础设施正常运行,同时仰赖针对目标用例的代码分析(例如为大批应用代码提供安全的可信代码库)。”

Palo Alto Networks Unit 42报告:点击查看

参考阅读