浏览器正成为企业安全的新战场——2025浏览器安全报告深度解读

一份最新发布的《2025 浏览器安全报告》揭示了一个令人警醒的现实:身份安全、SaaS安全以及AI风险,正在前所未有地集中在一个共同点——浏览器。而传统安全体系(如DLP、EDR、SSE)依然停留在“浏览器之下”的层面,无法触及正在迅速扩张的前端风险面。

这不是一个普通的盲区,而是一场企业安全版图的重构:从插件供应链到生成式AI,再到身份治理的边界崩塌,浏览器正成为数据泄露与攻击的新前沿。

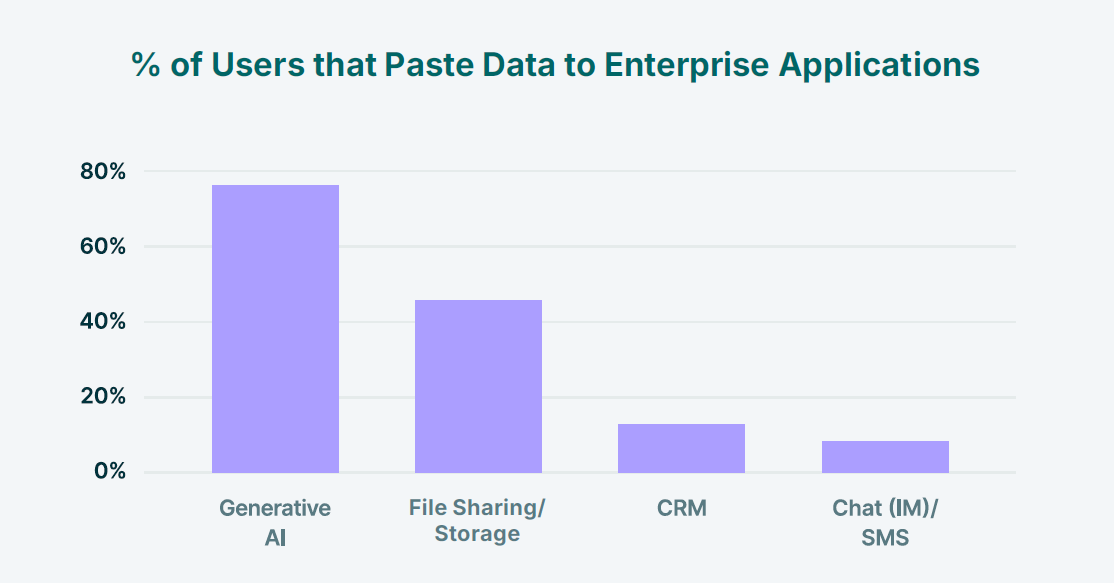

01-GenAI 已成数据外泄首要通道

生成式AI的普及,让企业在治理上出现巨大漏洞。近一半员工在工作中使用GenAI工具,但绝大多数使用的都是未受管控的个人账号,完全游离在企业IT视野之外。

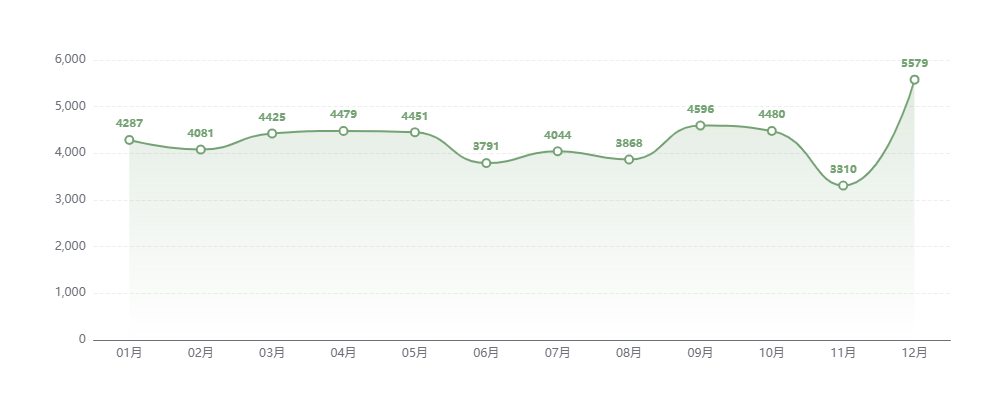

报告核心数据:

77%的员工会将企业数据复制粘贴进GenAI提示框;

其中82%来自个人账号操作;

40%的上传文件含有PII或PCI敏感信息;

GenAI相关操作占企业到个人数据流转的32%。

传统DLP从未设计用于此场景。如今,浏览器已经取代邮件与网盘,成为“复制粘贴式外泄”的主战场——数据流出无日志、无策略、无察觉。

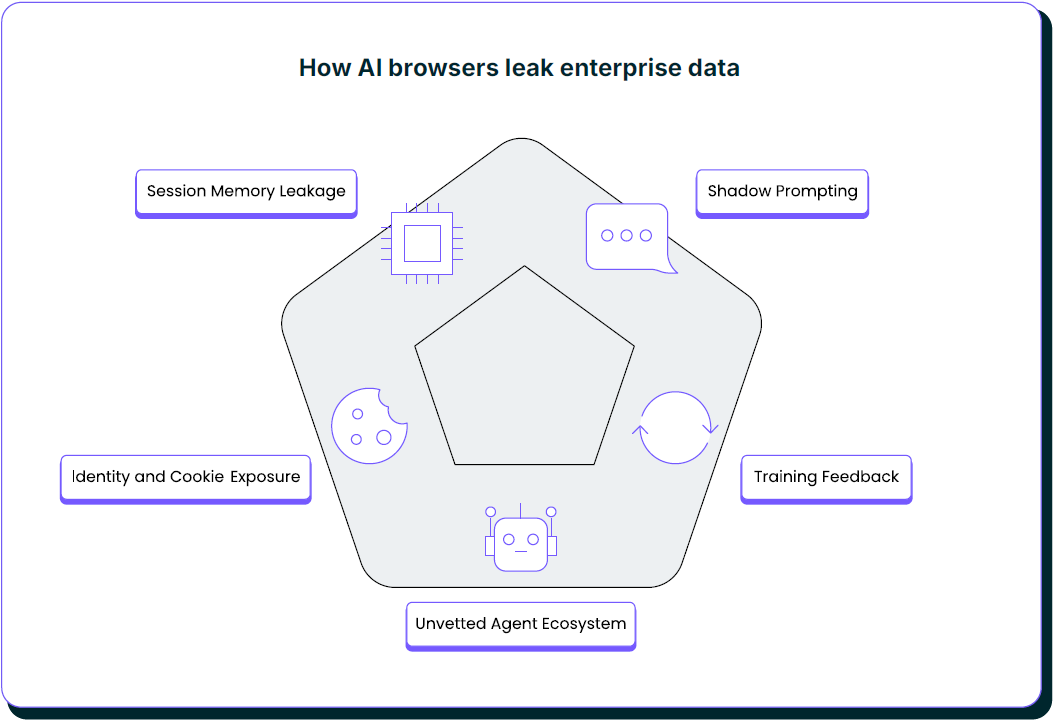

这类浏览器相当于一个“永远在线的AI副驾驶”:它能看到用户看到的一切,也能将这些信息上传云端处理,却几乎没有任何企业级可视化或访问控制。

风险不止于此:

会话记忆泄漏:AI在学习上下文时,可能将敏感内容暴露在个性化推荐或云端缓存中;

自动提示上传:部分AI浏览器在后台自动向模型发送网页内容;

Cookie与身份混用:共享浏览记录或身份令牌可能被劫持;

由于缺乏企业安全策略支持,这些AI浏览器绕过了DLP、SSE等传统防线,形成了一条无文件、无痕迹的数据外泄通道。随着GenAI和SaaS深入企业工作流,忽视这类“隐形同伴”的代价将十分惨痛。

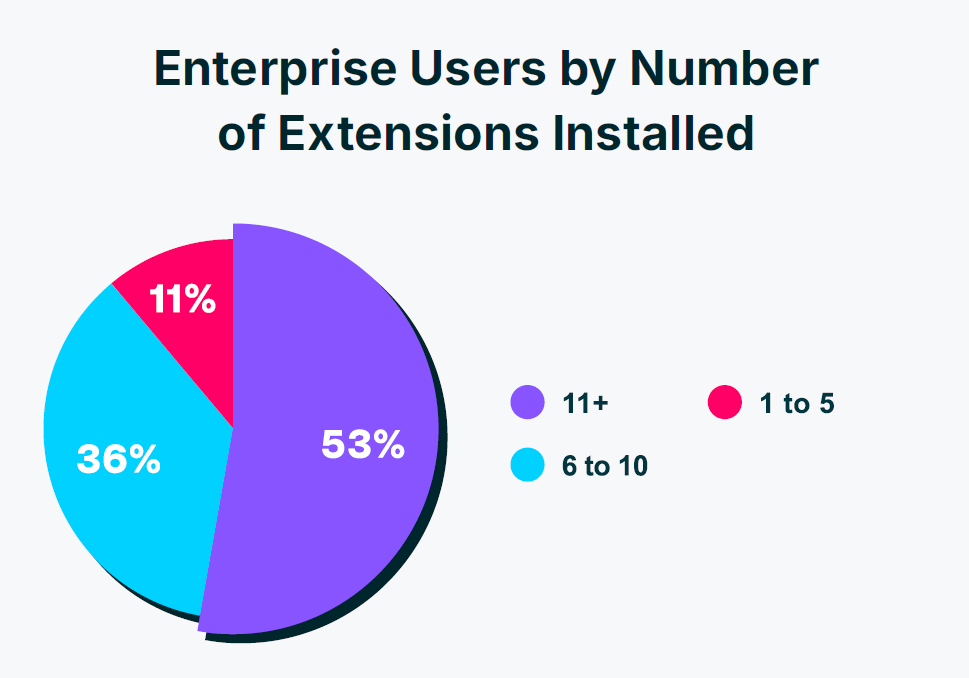

关键统计:

26%的扩展为侧载(sideloaded);

54%由个人Gmail账号发布;

51%超过一年未更新;

6%的GenAI扩展被标记为恶意;

这早已不再是效率工具的问题,而是嵌入每一个终端的“浏览器供应链”。这些扩展正像“数字寄生体”,潜伏在员工设备中获取数据与访问权限。

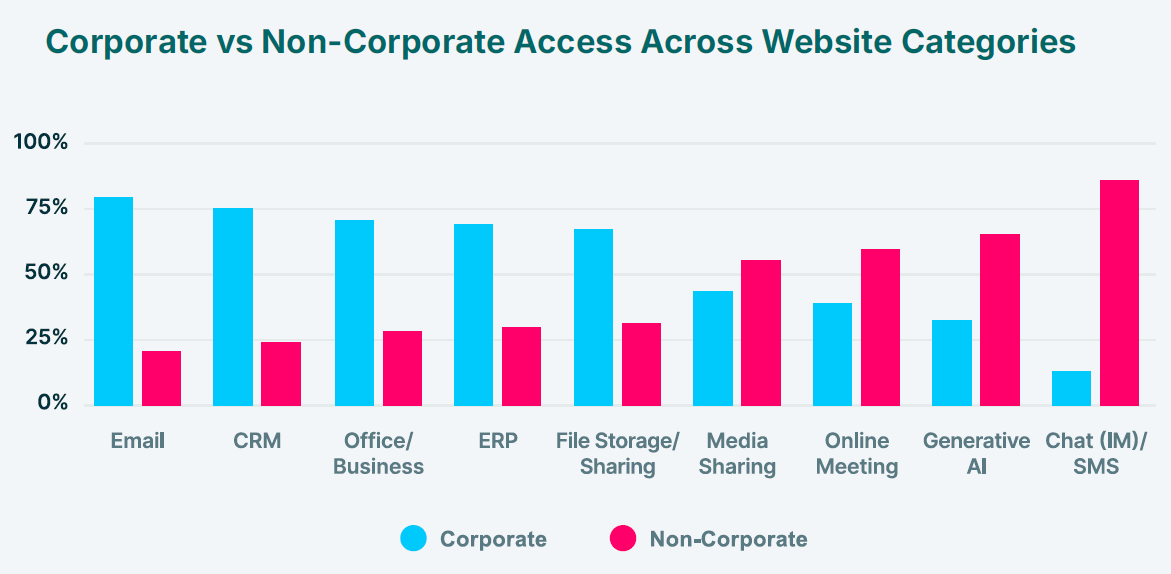

登录行为分析:

68%的企业登录未使用SSO;

43%的SaaS登录来自个人账号;

26%的用户在多个账号间重复使用密码;

8%的浏览器扩展可访问用户Cookie或身份信息。

像“Scattered Spider”这样的攻击团伙已经证明——如今的入侵目标不再是密码,而是浏览器会话令牌。谁掌握了浏览器会话,就能接管整个身份体系。

监测行为:

62%的消息应用粘贴行为涉及PII/PCI;

87%的操作通过非企业账号完成;

平均每位用户每天向非企业工具粘贴4条敏感片段。

例如“Rippling/Deel数据泄露事件”,并非源自恶意软件或钓鱼攻击,而是浏览器中未受监控的聊天插件导致。

哪个SaaS标签页在打开?

哪段数据被复制或上传?

哪个插件注入了脚本?

因此,安全团队在以下关键问题上几乎完全失明:

Shadow AI使用与提示内容;

扩展活动与代码变更;

企业账号与个人账号混用;

会话劫持与Cookie窃取。

要守住这条“安全最后一公里”,必须重构控制思路。

关键方向包括:

跨应用监测复制、粘贴与上传操作;

识别未受管控的GenAI工具与扩展;

在所有场景下强制会话隔离与SSO;

将DLP扩展至非文件交互层面。

新一代浏览器安全平台(如报告中提及的方案)正是基于这一理念:在不更换浏览器的情况下,在会话层实现零信任控制与数据防泄漏。

浏览器正在取代终端、网络与应用,成为新的“安全核心层”。 随着AI、SaaS与身份治理的边界不断模糊,安全团队若仍将注意力局限于系统或网络层,等同于在城墙塌陷后修补地基。 未来的企业安全竞争,将不是谁防御得更深,而是谁看得更细、控得更准、止得更快。 浏览器安全——正在成为数字信任体系的下一根支柱。