2025年全球十大勒索软件攻击事件盘点

近日,360数字安全集团以2025年全年勒索软件事件监测、分析与处置数据为基石,融合国内外一线安全态势数据、权威研究报告及国际热点事件情报,经综合研判梳理后,权威发布《2025年勒索软件流行态势报告》(以下简称“报告”)。数世咨询根据其中10大勒索事件进行盘点整理如下:

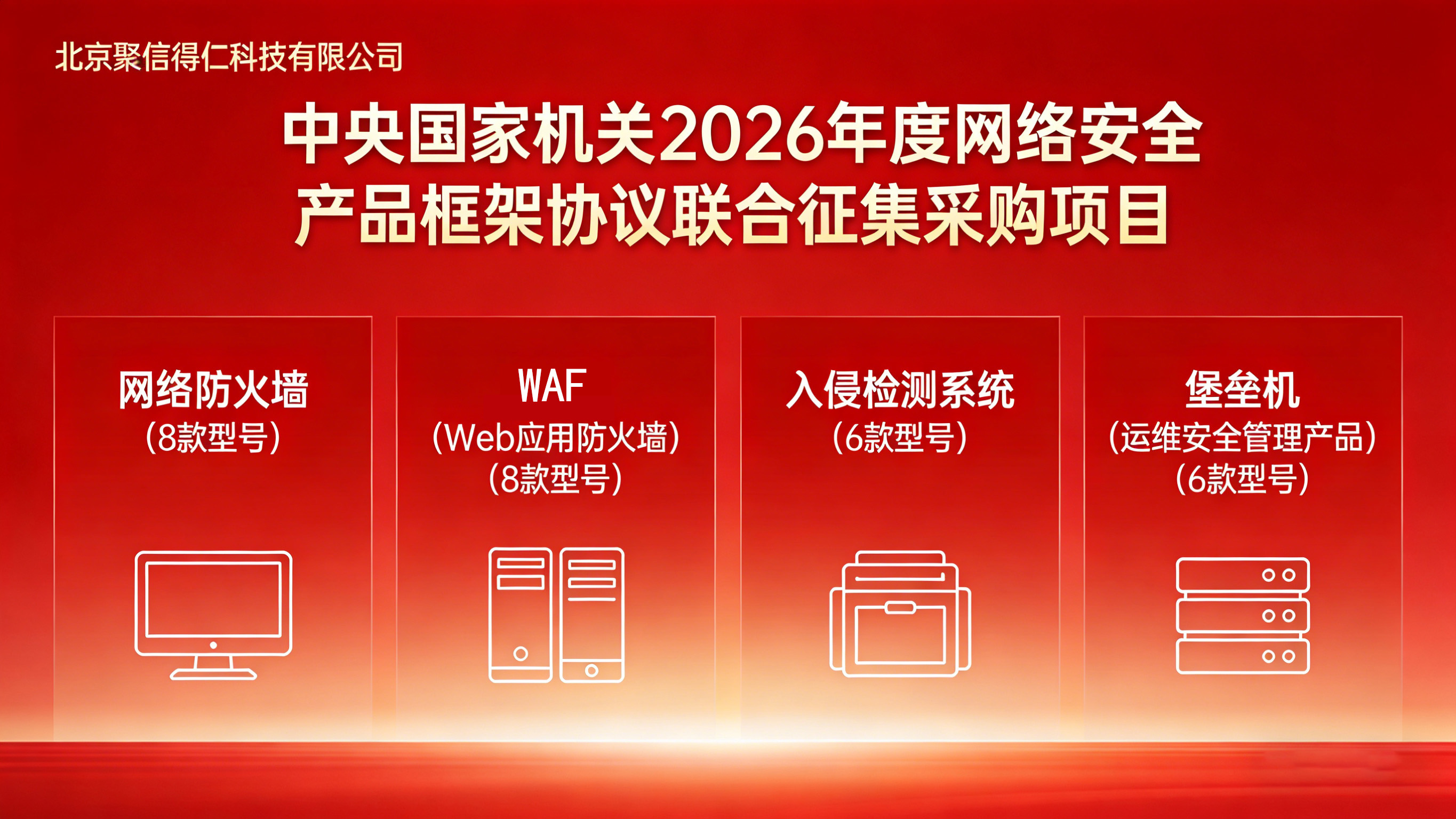

01-Qilin勒索软件在全球扩张

行业:制造业、科技、金融服务、医疗健康、政府、教育

受攻击方:全球主要经济体企业及机构

受攻击方区域:终端设备、远程管理工具系统、Windows服务器虚拟Linux环境

攻击方式:利用AnyDesk、SplashTop远程工具,植入恶意驱动程序,跨平台攻击,钓鱼邮件诱导,漏洞利用和凭证窃取

事件摘要:2025年,Qilin勒索软件凭借成熟的“勒索即服务”(RaaS)商业模式实现全球迅猛扩张,成为年度网络安全领域焦点。其攻击覆盖60多个国家,主要针对美国、法国、加拿大、英国等发达国家,重点行业包括制造、科技、金融服务和医疗健康等。Qilin采用高度隐蔽且不断迭代的攻击策略,通过AnyDesk、SplashTop等正规远程管理工具规避防御系统检测,植入未经数字签名的恶意驱动程序绕过Windows内核级防护,实现对终端设备的深度控制。2025年下半年,该团伙创新跨平台攻击模式,在Windows服务器中部署虚拟Linux环境运行勒索程序,极大提升隐蔽性和检测难度。攻击流程通常由钓鱼邮件诱导点击恶意链接开始,随后利用系统漏洞或窃取内部登录凭证获取初始访问权限,迅速与主控服务器建立通信并加密核心业务数据,索要高额比特币赎金。典型案例包括彭博社新闻采编系统遭攻击导致财经新闻延迟及客户交易数据丢失,斯巴达堡县政府和肯尼亚政党登记办公室等公共机构系统瘫痪,严重影响公共服务。Qilin的全球扩张依赖其成熟的RaaS运营模式,极大降低攻击门槛,整合全球黑产资源,扩大攻击覆盖面,给全球关键基础设施和商业组织网络安全构成严峻挑战。

02-马来西亚机场遭勒索攻击致运营中断

行业:关键基础设施(机场)

受攻击方:马来西亚吉隆坡国际机场

受攻击方区域:机场核心运营系统、航班信息牌系统、数字管理系统

攻击方式:疑似勒索软件攻击,黑客入侵数字系统,索要赎金

事件摘要:2025年3月23日,马来西亚吉隆坡国际机场遭遇疑似勒索软件攻击,导致机场核心运营系统大规模异常,持续瘫痪超过10小时。事件期间,机场被迫启用人工操作模式,工作人员通过手写登机牌和人工核对行李信息保障基础运营,造成大量航班延误,部分国际航班延误超过4小时。攻击还导致机场部分航班信息牌在后续两天出现间歇性故障,严重影响旅客出行体验。马来西亚总理公开确认黑客入侵机场控股公司数字系统,并索要1000万美元比特币赎金,但政府基于国家安全和公共利益拒绝支付。机场方面则否认运营中断,称系统异常系常规维护所致。马来西亚国家网络安全局迅速介入,启动应急响应机制,对受影响系统进行持续监测和技术支持。行业分析认为此次事件直接经济损失超过500万美元,包括航班延误赔偿和人工运营成本增加。事件细节和攻击团伙身份未完全披露,后续调查仍受关注,暴露出关键基础设施网络安全防护的薄弱环节。

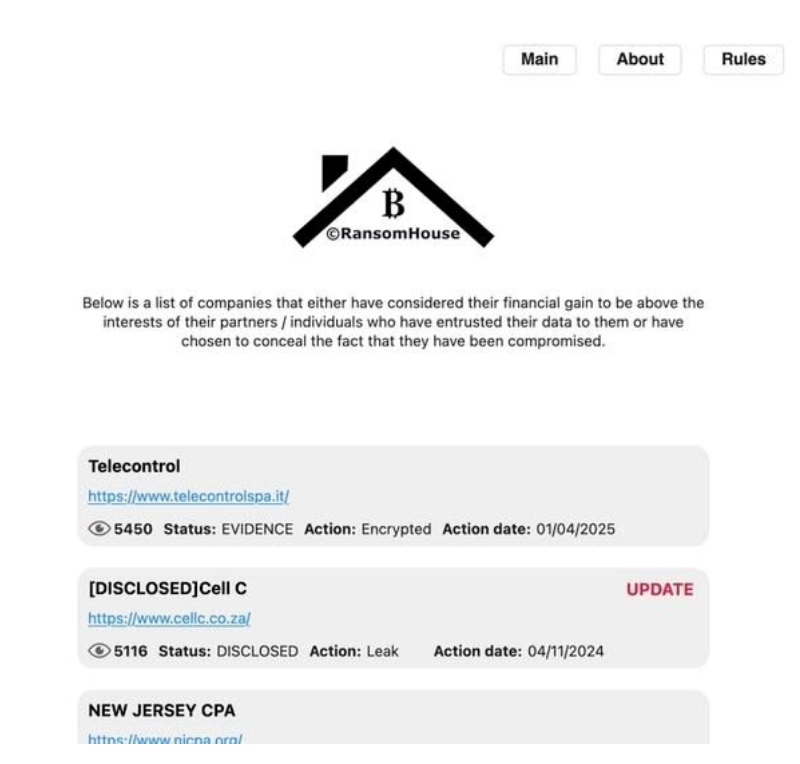

03-RansomHouse勒索攻击全球发力

行业:科技、制造、零售、电信、教育、政府

受攻击方:大型企业及公共机构

受攻击方区域:企业内网VPN网关、VMware ESXi服务器、生产系统、客户数据库、教育及政府信息系统

攻击方式:利用VPN网关漏洞,横向移动,禁用安全软件,擦除备份,双重勒索

事件摘要:2025年,RansomHouse勒索软件组织持续活跃,针对全球多个行业和地区发动猛烈攻击,成为双重勒索软件家族中的高威胁代表。该组织擅长通过边界设备如VPN网关入侵企业内网,重点攻击VMware ESXi服务器,一旦成功入侵便可导致企业系统大规模瘫痪及重要数据丢失。年初,国内数据保护科技企业遭攻击,500GB核心数据被窃取,业务中断超过48小时。随后,该组织对芯片制造企业发起攻击,窃取3TB内部数据。海外方面,德国啤酒巨头奥丁格核心机密被盗,威胁公开数据索要赎金;日本电商巨头Askul遭攻击,1.1TB客户数据泄露,导致电商平台和供应链系统瘫痪数周。公共服务领域亦遭波及,南非电信运营商Cell C用户数据库泄露,法国巴黎大学和保加利亚法院等机构数据被窃。RansomHouse攻击覆盖中国、德国、日本、南非、法国等十余国,涉及制造、零售、电信、教育、政府等行业,经济损失估计超10亿美元,严重威胁全球企业和公共机构网络安全。

04-四川德阳连锁超市遭LockBit4.0勒索攻击

行业:零售(中小连锁超市)

受攻击方:四川德阳市某连锁超市

受攻击方区域:数据库系统、管理系统、库存管理模块、商家供货系统、会员储值信息系统

攻击方式:远程虚拟IP入侵,高危漏洞利用,上传LockBit4.0勒索软件加密数据

事件摘要:2025年5月12日凌晨,四川德阳市某知名连锁超市遭LockBit4.0勒索软件攻击,导致其核心业务系统全面瘫痪。黑客通过境外远程虚拟IP和未修复的高危漏洞入侵数据库系统,上传并运行勒索软件,加密管理系统、库存模块、供货数据及会员储值信息,所有数据无法调取。勒索通知要求72小时内支付15比特币(约825万元人民币),否则永久删除解密密钥并泄露敏感数据。受攻击影响,超市旗下5家门店停业一周,直接经济损失超20万元,间接损失难以估量。警方协同重庆警方抓获犯罪嫌疑人王某,查获大量黑客工具和脚本。王某供述选择中小零售企业因其网络安全防护薄弱,攻击成功率高且易支付赎金。事件引发行业对中小微企业网络安全投入不足和应急响应能力欠缺的关注,专家建议加强漏洞管理、备份体系和员工培训,提升防护能力。

05-美国环球健康服务公司医疗网络瘫痪

行业:医疗服务

受攻击方:Change Healthcare远程访问服务、医疗数据系统

受攻击方区域:Citrix远程访问服务、患者诊断记录数据库、医保账号信息系统

攻击方式:窃取员工凭证,入侵未启用多因素认证的远程访问服务,数据窃取与加密

事件摘要:2024年2月21日,BlackCat勒索团伙利用窃取的员工登录凭证入侵未启用多因素认证的Citrix远程访问服务,成功渗透美国环球健康服务公司旗下子公司Change Healthcare内部网络。攻击导致医疗网络大规模瘫痪,患者诊断记录、医保账号、社会安全号等1.927亿人敏感信息被窃取,成为美国医疗行业史上最严重的数据泄露事件。联合健康集团支付2200万美元赎金后,黑客实施“退出诈骗”,未删除数据反而关闭协商服务器,数据泄露范围进一步扩大。部分患者数据已在暗网流通,引发精准诈骗案件。事件引发公众对医疗数据安全信任危机,推动美国国会加快医疗行业网络安全法规立法,要求多因素认证、数据加密和应急响应机制,强化监管并设定高额罚款。专家指出事件暴露医疗行业网络安全投入不足和防护措施缺失,呼吁加强安全建设与培训。

06-BlackSuit勒索攻击席卷450余家美国机构

行业:医疗、教育、公共安全、能源、政府

受攻击方:多家美国机构

受攻击方区域:核心业务系统、备份系统、数据存储服务器

攻击方式:钓鱼邮件、系统漏洞利用、内部人员收买,横向移动,数据窃取与加密

事件摘要:2025年,BlackSuit勒索软件团伙针对美国关键基础设施和公共服务领域发起大规模攻击,涉及医疗、教育、公共安全、能源和政府部门。攻击手段包括钓鱼邮件、漏洞利用及内部人员收买,获取初始访问权限后横向移动,窃取备份认证信息,加密核心业务数据并实施双重勒索。该团伙继承了被打击的Royal团伙的技术和网络。7月24日,多国联合执法行动成功摧毁其核心服务器和域名,冻结赎金账户,导致攻击活动大幅减少,8月至12月攻击次数降至32起,远低于此前每月60起。但安全专家警告勒索团伙重组迅速,未来仍需高度警惕。事件暴露美国关键领域网络安全防护不足,强调加强跨国合作和安全防御的重要性。

07-国内某能源企业受Darkness勒索家族变种攻击

行业:能源

受攻击方:生产系统、工业控制系统、内部网络

受攻击方区域:能源企业生产服务器、供应链软件更新系统

攻击方式:供应链攻击,通过合作方软件更新包植入恶意代码,潜伏后发起攻击

事件摘要:2025年,国内某大型能源企业遭遇Darkness勒索软件家族变种攻击,采用供应链攻击手段。黑客通过渗透合作方软件供应商,在工业控制软件更新包中植入恶意代码,企业在常规更新时误安装,导致恶意代码植入生产服务器。恶意代码潜伏3至7天,收集网络拓扑和核心账号,为后续攻击做准备。攻击导致油气勘探基地生产中断12小时,经济损失超500万元。黑客窃取大量敏感信息,并以公开数据威胁索要赎金。企业迅速隔离感染系统,开展溯源和解密,利用异地备份逐步恢复生产。事件推动国内能源行业加强网络安全责任意识和防护体系建设,国家能源局发布通知强化应急响应能力,确保能源安全和生产稳定。

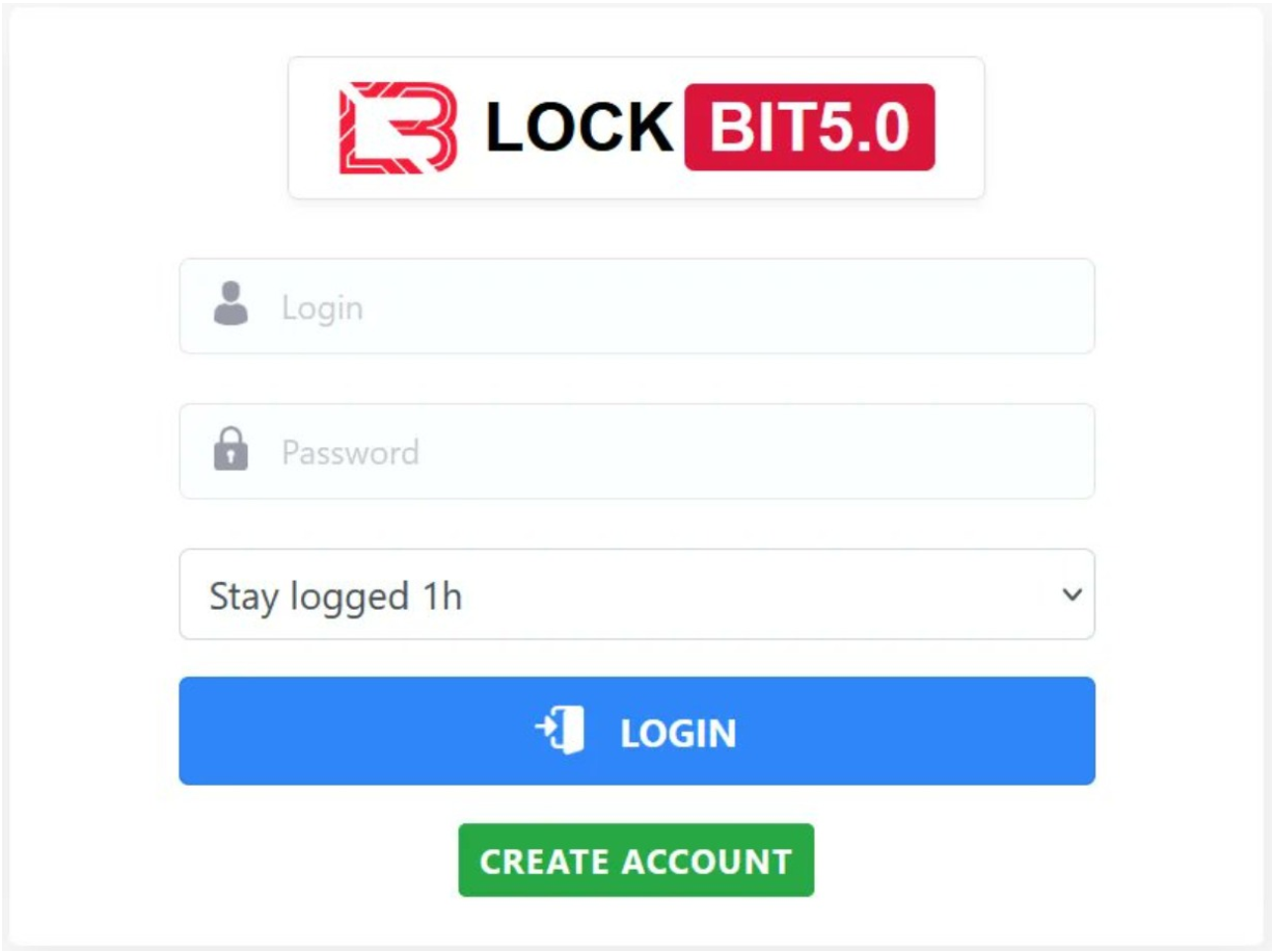

08-LockBit5.0卷土重来并与多个勒索家族结盟

行业:工业制造、汽车制造等关键基础设施

受攻击方:工业控制系统、生产数据系统

受攻击方区域:SCADA、DCS工业控制系统、企业核心生产数据

攻击方式:升级勒索软件加密,联盟协同攻击,资源共享

事件摘要:2025年9月,LockBit勒索软件升级至5.0版本,技术实现全面提升,加密效率提升50%以上,特别针对工业控制系统和核能电力设施优化攻击模块,能够精准识别并攻击SCADA和DCS系统。此版本打破了此前多数RaaS组织回避关键基础设施的惯例,被视为报复性挑衅。LockBit同时与Qilin和DragonForce两大勒索家族结盟,形成全球首个大规模勒索犯罪联盟,实现战术协同和资源共享。10月,三大团伙联合攻击德国大型汽车零部件制造商,利用LockBit加密生产数据,Qilin提供内网信息,DragonForce瘫痪生产线,导致生产中断3天,企业支付800万美元赎金。联盟化运作使攻击手段多元且隐蔽,攻击频次和强度提升,给全球网络安全防御带来严峻挑战,可能引发更多犯罪集团效仿。

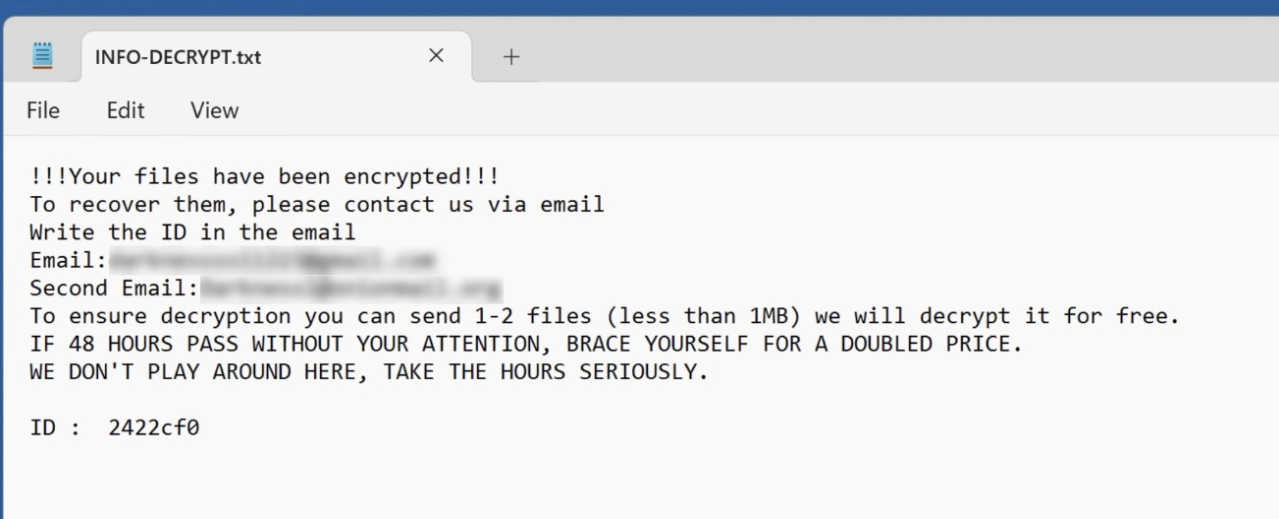

09-国内医疗行业面对spmodvf勒索攻击

行业:医疗

受攻击方:医疗核心业务系统、CT影像系统、患者信息系统

受攻击方区域:电子病历系统、患者信息管理系统、医疗影像系统

攻击方式:专门针对医疗行业,数据加密与窃取,频次高,隐蔽性强

事件摘要:2025年,后缀为.spmodvf的勒索软件在国内医疗行业持续蔓延,成为主要网络安全威胁。该勒索软件攻击频次高、隐蔽性强,导致多家医疗机构核心业务系统瘫痪,患者就诊延误。中小型医疗机构因防护薄弱成为主要攻击目标。典型事件包括中部省份二甲医院CT影像系统瘫痪72小时,重症患者转院,南方中型医疗机构因无有效备份支付赎金但仅恢复部分数据,北方社区医院患者信息系统被窃取,数据被勒索。2025年11月《国家网络安全事件报告管理办法》实施,医疗机构必须及时上报安全事件,促进溯源和打击。各级医疗机构加强漏洞修复、员工培训和多副本异地备份,网络安全厂商推出针对性检测和应急方案,提升防控能力。

10-FIT遭INCRansom攻击

行业:制造业(电子制造代工)

受攻击方:生产系统、订单管理系统、供应链协同平台

受攻击方区域:生产调度系统、物料管理系统、数据中心、备份系统

攻击方式:远程访问漏洞利用,暴力破解账户,横向渗透,勒索软件加密,破坏备份

事件摘要:2025年8月18日,富士康旗下子公司FIT遭INCRansom勒索软件攻击,导致全球核心生产系统、订单管理和供应链协同平台全面瘫痪。深圳和郑州两大生产基地被迫停产,影响全球电子供应链。黑客通过远程访问系统高危漏洞和暴力破解员工密码获取网络权限,横向渗透至核心区域,部署勒索软件加密生产计划、物料清单、设备参数和客户订单数据。攻击前删除本地及部分云端备份,切断恢复路径。勒索通知要求72小时内支付1200万美元赎金,否则永久删除密钥并公开敏感数据样本。FIT迅速启动应急响应,3天内恢复生产。事件暴露制造业供应链安全薄弱,促使加强远程访问管控、员工安全培训和多副本灾备体系建设。广东通信管理局组织专项自查,富士康集团升级网络安全体系,成立应急响应中心。