最新PayPal骗局内幕:远程监控管理滥用和凭证盗窃

在过去两个月中,网络犯罪分子在多阶段攻击活动中,日益频繁地滥用远程监控与管理(Remote Monitoring and Management,RMM)工具、远程桌面工具。这类攻击通常始于钓鱼邮件,其内容伪装成节日聚会邀请、逾期发票、税务通知、Zoom 会议请求或文件签署提醒。尽管这些诱饵表面上看似正常,其真实目的却是窃取凭据并获取未授权访问权限。

关键看点

2025 年 11 月 19 日发布的最新公开研究已指出这一趋势。研究显示,攻击者频繁利用“派对邀请”“12 月节日聚会”等季节性主题,诱导受害者与恶意内容交互。

在 2025 年,CyberProof 研究人员持续追踪到类似的勒索软件威胁行为者,发现其利用未打补丁的工具,并在多起攻击中使用 RMM 软件。相关研究包括:

ConnectWise ScreenConnect 攻击(第一部分):RMM 工具滥用持续激增

ConnectWise ScreenConnect 攻击(第二部分):以 IRS 为主题的攻击活动

尽管 2025 年末的大量钓鱼活动仍以节日主题为主,但近期攻击行为已明显转向高紧迫性的财务主题。在最新一轮攻击中,威胁行为者通过伪装成 PayPal 警报,成功绕过了传统的端点检测与响应(EDR)解决方案。

研究人员在多个客户环境中分析了 6 起相关事件。本报告重点描述其中一起典型案例:攻击者最初以员工的个人 PayPal 账户为切入点,随后通过多层 RMM 策略,逐步建立起企业内部立足点。

最新调查发现,攻击者正在利用 LogMeIn Rescue、AnyDesk 等合法 RMM 工具,以实现持续控制和远程操作。这一趋势凸显出一个日益严峻的风险:合法远程访问软件正在被系统性武器化。

事件概述

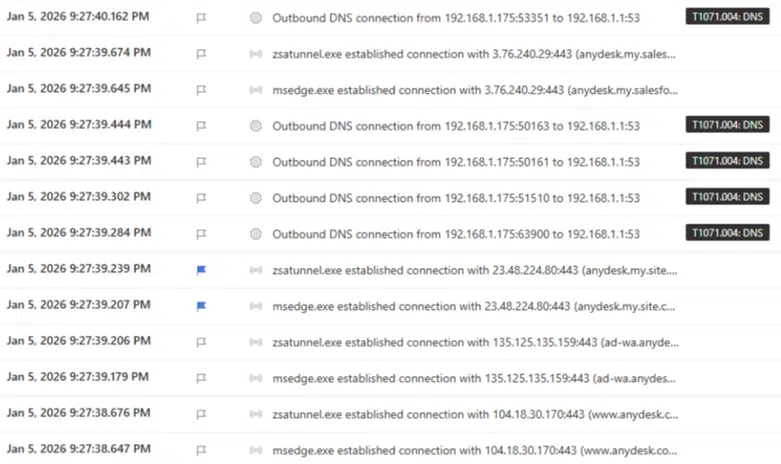

2026 年 1 月 5 日,CyberProof 托管检测与响应(MDR)团队发现一起针对用户 PayPal 账户的攻击事件,随后该攻击升级并扩展至企业环境。攻击流程包括以下几个关键步骤:

钓鱼邮件:伪造的 PayPal 安全提醒,制造紧迫感

社会工程:通过电话沟通操纵受害者行为

RMM 部署:攻击者首先安装 LogMeIn Rescue,随后切换至 AnyDesk 作为冗余手段

持久化机制:创建计划任务及带有 Gmail 风格命名的快捷方式以维持访问权限

值得注意的是,在整个攻击过程中,未触发任何 EDR 告警。该攻击是通过以“持久化迹象”为核心的主动威胁狩猎查询被识别出来的。

第一阶段:社会工程和初步接触

攻击链始于一封伪造的 PayPal 安全警报邮件,其设计目的是制造强烈的紧迫感。随后,攻击者通过电话形式实施社会工程,冒充官方支持人员以获取受害者信任。

在交流过程中,攻击者诱导用户下载并执行其提供的二进制文件。在本次事件中,攻击者最初说服用户下载 LogMeIn Rescue 小程序,随后又转向基于 Web 的 AnyDesk 远程会话。

在与 MDR 团队联合处置该事件时,我们观察到攻击者如何巧妙地诱导用户通过浏览器建立 AnyDesk 远程会话,如下所示:

▲事件中观察到的 AnyDesk Web 会话

第二阶段:工具冗余

调查发现,用户在 AnyDesk 会话建立之前,曾被诱导下载一个名为 “Support-LogMeInRescue (3).exe” 的二进制文件。

相关取证文件路径如下:

C:\Users\redacted\AppData\Local\LogMeIn Rescue Applet\LMIR09865001.tmp\

该目录中包含的文件包括:

LMI_Rescue.exe

Lmi_Rescue_srv.exe

LMI_RescueRC.exe

ra64app.exe

rahook.dll

RescueWinRTLib.dll

nvdaControllerClient32.dll

进一步确认显示,攻击者已成功建立远程会话,使用户系统处于完全暴露状态。

本次攻击中一个显著特征——同时也与 Broadcom 近期研究结论一致——是利用一种 RMM 工具安装另一种 RMM 工具。这种“冗余”策略主要服务于两个目的:

1、规避检测:不断更换工具集,降低触发基于特征检测的可能性

2、许可证管理:攻击者可能通过轮换试用许可证,避免授权到期,从而维持持续访问

第三阶段:建立持久性

该攻击并非通过标准 EDR 告警被发现,而是借助定制化威胁狩猎查询完成检测。研究人员识别出一套恶意持久化机制,涉及计划任务和启动项快捷方式。

工件位置:

C:\Users\[redacted]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\

LNK 文件名称:

shawaadi75gmail.com.lnk

使用类似 Gmail 邮箱地址的命名方式,显然是攻击者刻意为之,目的是与系统中合法的后台进程混淆。在报告发布时,尚无法确认该邮箱地址是否与已知威胁组织有关。但我们评估认为,这种持久化行为更可能是攻击者的有意设计,而非偶然失误。

该攻击活动再次印证了合法 RMM 软件被用于恶意活动的风险模式:攻击者在通过钓鱼或其他手段进入目标网络后——无论其身份是网络犯罪分子还是国家级 APT——都可能利用合法 RMM 软件作为持久化后门或命令与控制(C2)通道。

研究人员与 Broadcom 的结论一致:攻击者往往认为,持续更换工具集能够显著降低被检测的概率。另一种可能性是,攻击者使用的是 RMM 工具的试用许可证,因此需要频繁切换工具以避免授权失效。

建议

为降低基于 RMM 的入侵风险,建议企业采取以下安全加固措施:

维护完整、准确的资产清单和硬件清单

采用最佳实践拦截钓鱼邮件

保持干净、离线的系统备份,防止在恢复过程中再次遭到加密;建议每日在独立的离线介质(如 U 盘或外接硬盘)上执行备份,完成后立即断开设备

不要将远程服务(如 RDP)直接暴露在互联网;如确需暴露,应部署补偿性控制措施,禁用不必要的操作系统应用和网络协议

在网络边界阻断常见 RMM 端口和协议的入站与出站连接

实施用户安全培训与钓鱼演练,提高员工对可疑链接、网站和附件的识别能力,并强化正确的响应流程

对网络中使用的 RMM 软件开展风险评估;如确需使用,应向第三方供应商明确其安全控制措施

与第三方供应商保持畅通沟通,持续掌握其补丁管理流程

软件供应商应考虑在产品中引入软件物料清单(SBOM),以缩短漏洞修复周期

确保 EDR 与防病毒软件始终保持最新状态

实施零信任架构

网络犯罪分子正越来越多地利用合法 RMM 工具来绕过传统安全防护体系。尽管本次攻击活动的直接动机看似以经济利益为主,但其长期风险极为严重。通过这些 RMM“后门”获得的访问权限,可能被转售给高级持续性威胁(APT)组织,最终导致全面的企业入侵或勒索软件部署。企业必须通过分层防御、主动威胁狩猎以及严格的第三方风险管理,来应对这一不断演化的威胁态势。