从1.6亿次攻击模拟看SIEM规则为何失效、如何修复

安全信息与事件管理(SIEM)系统是检测企业网络中可疑活动的主要工具,能帮助组织实时识别并应对潜在攻击。然而,《Picus蓝皮书报告2025》显示,超过1.6亿次真实世界攻击模拟的结果显示,各组织仅能检测出7次模拟攻击中的1次,这表明威胁检测与响应方面仍存在严重缺口。

虽然许多组织认为他们已采取一切可能的措施来检测攻击者的行为,但现实是,仍有大量威胁悄无声息地绕过了防御系统,这使得他们的网络极易受到攻击。这种情况会造成一种虚假的安全感,此时攻击者可能已经入侵了你的敏感系统、提升了权限,或者正在积极窃取你的宝贵数据。

这就引出了一个问题:为什么在投入了这么多时间、金钱和精力之后,这些系统仍然会失败?尤其是在风险如此之高的情况下。让我们来看看《蓝皮书报告2025》中关于SIEM规则有效性的几个长期存在的核心问题是怎么说的。

01-安全检测失效的根源:失败的日志收集

SIEM 规则就像一名保安,负责监控进出流量,排查可疑行为。正如保安会依照一系列指令,根据特定模式识别威胁一样,SIEM规则经过预先配置,可检测特定活动,例如未授权访问或异常网络流量。当特定事件与某条规则匹配时,就会触发警报,让安全团队能够迅速做出响应。

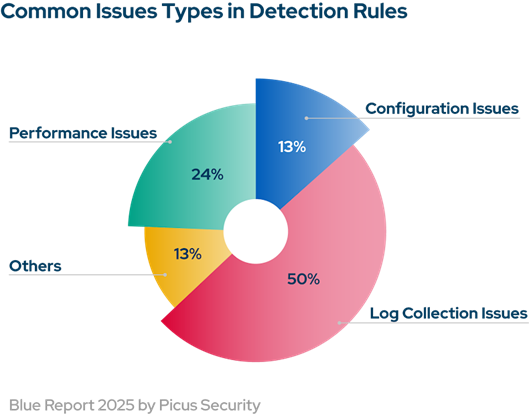

然而,要让 SIEM 规则有效发挥作用,它们需要分析一组可靠且全面的日志。《蓝皮书报告2025》发现,SIEM 规则失效的最常见原因之一是持续存在的日志收集问题。事实上,2025年,50%的检测规则失效都与日志收集问题有关。当日志未能被正确捕获时,很容易遗漏关键事件,进而导致警报缺失危险、虚假安全感以及未能检测到恶意活动等情况。如果没有准确的数据可供分析,即便是最有效的规则也会迅速变得毫无用处,使所在组织容易遭受攻击。

常见的日志收集问题包括日志源遗漏、日志代理配置错误和日志设置不正确。例如,许多环境无法记录关键数据点,或者在日志转发方面存在问题,导致相关日志根本无法到达 SIEM。这种未能捕获关键遥测数据的情况,极大地阻碍了 SIEM 检测攻击者恶意活动的能力。

即使日志收集得当,检测规则仍可能因配置错误而失效。事实上,在2025年,13%的规则失效都归因于配置问题。这包括错误的规则阈值、定义不当的参考集以及构建不完善的关联逻辑。这些问题可能导致关键事件被遗漏或触发误报,从而削弱 SIEM 系统的有效性。

例如,过于宽泛或通用的规则可能会导致大量无用信息,这往往会使重要警报被淹没在信号中、被完全忽略或被误判忽略。同样,定义不当的参考集可能会导致规则遗漏重要的入侵指标。

随着 SIEM 系统不断扩展以处理更多数据,性能问题可能迅速成为另一个主要障碍。报告发现,2025年有24%的检测失败与性能问题相关,例如资源密集型规则、宽泛的自定义属性定义以及低效查询。这些问题会显著减慢检测速度并延迟响应时间,使得安全团队在遭受主动攻击时更难迅速采取行动。

SIEM系统通常难以处理大量数据,尤其是当规则未针对效率进行优化时。这会导致查询性能缓慢、警报延迟和系统资源过载,进一步降低组织检测实时威胁的能力。

让我们仔细看看《蓝皮书报告2025》中强调的三个最常见的日志收集问题。

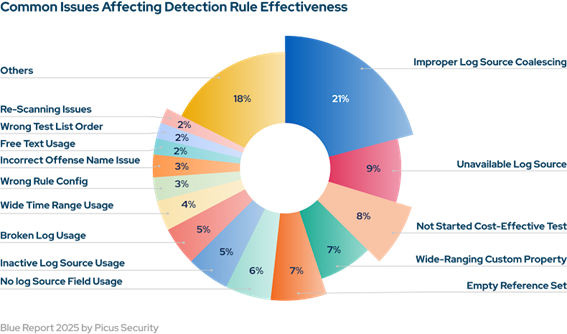

影响 SIEM 规则有效性的最显著问题之一是日志源合并。当针对DNS、代理服务器和Windows事件日志等特定日志源启用事件合并时,就会出现这种情况,进而导致数据丢失。在这种情况下,重要事件可能会被压缩或丢弃,导致用于分析的数据不完整。因此,关键威胁行为很容易被遗漏,检测规则的有效性也会迅速下降。

另一个普遍存在的问题是不可用的日志源,这一项占失效规则的10%。这种情况通常发生在日志因网络中断、配置错误的日志转发代理或防火墙拦截而无法传输数据时。没有这些日志,SIEM 系统就无法捕获关键事件,导致检测规则无法触发警报。

最后,未能及时实施效率测试过滤器是导致检测失败的一个常见原因。当检测规则过于宽泛或效率低下时,系统会在没有有效过滤的情况下处理过多数据。这可能会使系统不堪重负,降低性能,并可能导致安全团队遗漏关键事件。报告显示,8%的检测失败与此问题相关,这凸显了部署并持续优化效率测试过滤器的必要性。

虽然检测规则是SIEM系统的基础,但如果不进行持续验证,它们会迅速失去相关性。攻击者在不断演变其策略、技术和工具(TTPs),而用于检测已知模式的SIEM规则如果不针对现实世界的威胁进行定期测试,就会变得无效。

《蓝皮书报告2025》强调,如果不进行持续测试,即使是调校良好的 SIEM 系统也很容易受到攻击。持续验证确保安全团队不再仅仅依赖静态配置,而是定期证明其检测能力能够应对最新的攻击者行为。理论上检测规则所能提供的保护与实际中组织机构所需要的现实有效性,这两者之间的差距经由持续验证可以进行有效的弥合,以保障组织应对不断演变的威胁。

通过模拟现实世界的攻击者行为,安全团队可以评估其检测规则是否能抵御最新的攻击技术,确保这些规则针对特定环境进行了适当调整,并能及时识别恶意行为。

通过定期的暴露验证——例如借助入侵攻击模拟(BAS)等工具——组织能够实现持续测试并微调其控制措施。这种方法有助于更轻松地识别盲点和改进防御机制,确保SIEM规则不仅能有效检测过往攻击,还能预防未来的攻击。若缺乏持续验证,组织的敏感数据、品牌声誉和经营利润可能会因过时或无效的防御措施而面临风险,使其最关键的资产陷入不必要的危险之中。

陈旧的SIEM规则必然无法检测到最新威胁。日志收集失败、配置错误和性能瓶颈会造成盲点,而静态规则在不断演变的攻击者策略和技术面前会迅速失去效力。如果没有持续验证,组织可能会陷入虚假的安全感中,导致关键系统和数据面临被泄露的风险。

为了保持领先地位,安全团队必须定期测试和调整其 SIEM 规则,模拟真实世界的攻击,并根据最新的攻击者行为验证检测流程。像入侵攻击模拟(BAS)这类工具能让组织发现隐藏的漏洞,优先处理高风险暴露,并确保其防御在关键时刻发挥作用。