当黑产发动“闪电战”:从快手事件看全渠道风险监测如何实现“防患于未然”?

快手直播遭黑灰产协同攻击,数万虚假账号利用AI生成违规内容,致使平台被迫全域停播。目前,警方已介入,事件已升级为公共安全事件。

快手事件脉络梳理

12月22日22时左右,黑灰产组织对快手直播平台发起有预谋的大规模协同攻击。短时间内,平台涌现大量由新注册或僵尸账号创建的违规直播间,播放预设的淫秽色情、血腥暴力内容,部分直播间观看人数近10万,呈现明显的自动化、规模化特征,致使平台审核与封禁系统承压失效。

12月23日0时前后,快手采取了最高级别的“无差别关停”措施,全面关闭直播频道,并向公安机关及相关部门报警上报。经紧急处置,直播功能在00:45左右基本恢复。

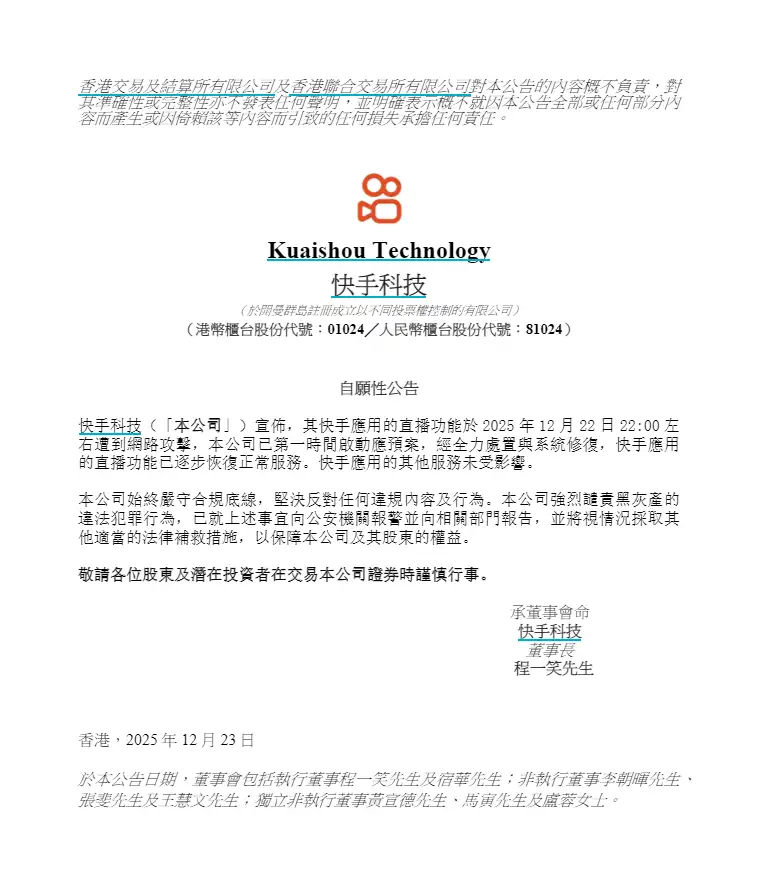

12月23日午间,快手发布港交所公告,确认直播功能遭受网络攻击,已启动预案完成修复,强调公司始终严守合规底线,并强烈谴责该违法犯罪行为,表示将依法采取后续措施。

(图片来源于网络)

当前,国内短视频直播领域的头部平台,具备专业的“人工+AI”双重审核机制与实时封禁能力。然而在本次高度组织化、技术化的协同攻击面前,其防御体系仍显被动,暴露出当前企业在应对新型黑灰产系统攻击时的共性挑战与防御瓶颈。

深度剖析

快手防御体系为何未能完全阻截此次攻击?

本次攻击成功突破了快手日均处理十亿级日志、部署上千检测策略的纵深防护系统,折射出当前平台安全在面对组织化、跨环节、多技术融合的新型攻击时,仍存在识别与响应上的时间差与策略滞后。约两小时后启动的“无差别关停”虽是果断的应急手段,有效遏制了事态蔓延,但也反映出常规风控体系在极限压力下的应对局限。

传统的安全模型依赖ATT&CK攻击矩阵的单点技术覆盖与内部行为建模,难以应对此次高度组织化的“系统对抗”。黑灰产通过资源获取、环境伪装、行为欺诈与精准协同,形成了一套跨环节、多技术的系统“系统对抗”模式,成功绕过平台主流风控链路,凸显了单点布防策略的固有局限。

梆梆安全“移动应用全渠道风险监测和防护” 方案

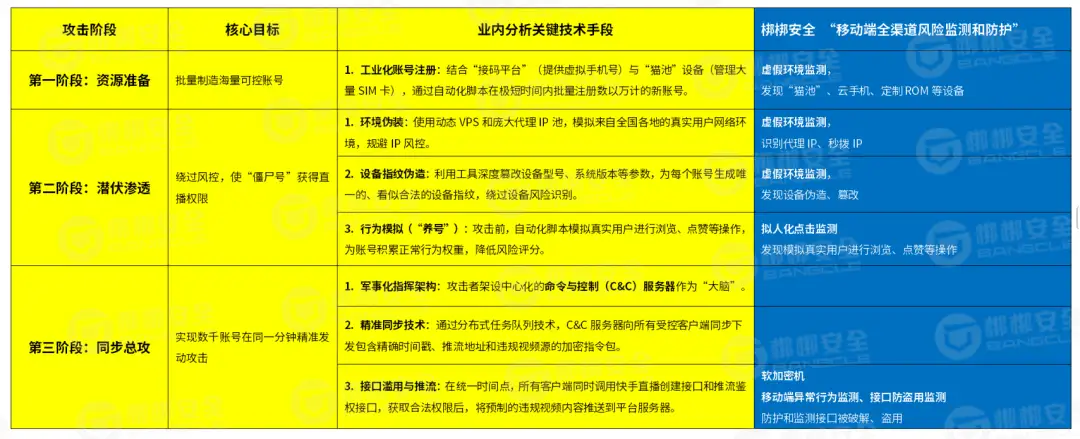

针对此次事件,行业已从攻击链视角进行了阶段性拆解与分析。为深入探讨如何构建更有效的主动防御体系,梆梆安全专家将从移动应用全渠道风险监测与防护的专业角度,进行进一步的技术映射与防护推演。

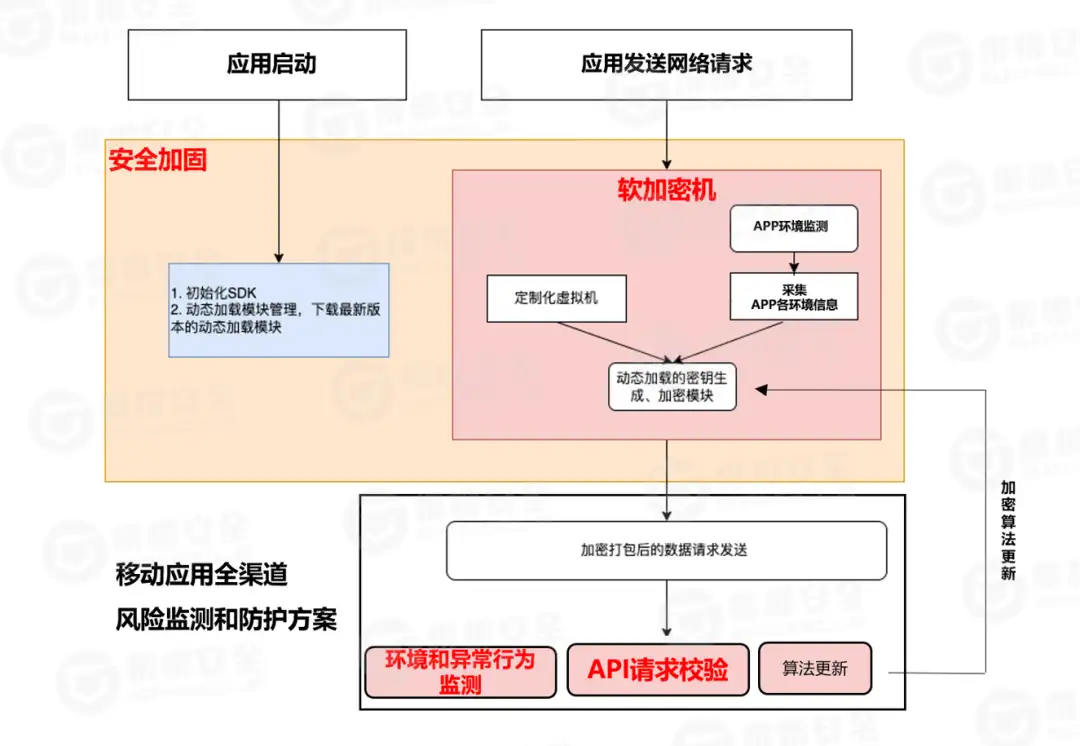

1. 什么是“移动应用全渠道风险监测和防护”?

全渠道应用

安卓应用、iOS应用、小程序等。

“移动应用全渠道风险监测和防护” 方案

“移动应用全渠道风险监测和防护” 方案融应用加固、前端软加密机、环境和异常行为监测、API监测等多个关键安全技术为一体,实现移动端防护和风险监测协同:

“移动应用全渠道风险监测和防护” 的安全功能

安全加固和移动端虚假环境监测:移动应用是否运行在虚假环境中,比如,猫池、云手机、定制ROM等、以及所连接的IP/WIFI是否异常,比如,宽带IP、代理IP、秒拨IP等。

安全加固和移动端异常行为监测:移动应用是否被攻击,比如,调试、脱壳、中间人劫持、注入攻击、自动点击(拟人化点击)等。

软加密机和API监测:防护移动应用的API接口,监测API接口是否被盗用。

2. “移动应用全渠道风险监测和防护”方案在“快手被攻击链条”中的安全作用

(点击查看清晰图片)

回顾快手本次事件的整体应对,采取应急响应逻辑清晰:通过全局关停迅速控制影响面,并同步启动司法报案,展现了危机响应的决断力。然而,从攻击爆发到实施关停之间的“处置空窗期”,已造成了不可忽视的负面影响。

这充分表明,当前网络安全攻防已演变为具备完整技术链与工业化规模的黑灰产攻击团队与企业防御体系之间的系统性较量。企业必须从被动应对转向主动防御,构建覆盖“事前预警、事中阻断、事后追溯”的全周期动态安全体系。这不仅是此次安全事件基于行业内的警示,更是整个数字时代企业安全建设的必由之路。