[调研]勒索软件现状:国家级事件和百万美元级勒索

银行业受到勒索软件攻击激增的“严重影响”,2021年所遭勒索软件攻击数量同比暴增1318%。

勒索软件已成为现代企业最为普遍和臭名昭著的威胁之一。仅今年,我们就已见证数起重大勒索软件感染事件,包括Colonial Pipeline、Kaseya和爱尔兰医疗服务遭遇的那些,引发了从业务中断到能源短缺、国家紧急状态和医疗服务受限等一系列重大事故。

这些攻击可导致数百万美元的赎金支付,而且,随着初步访问权限可从网上购买,省去了对企业网络发起勒索软件攻击所需的耗时繁琐工作,勒索软件攻击如今是越来越好执行了。

勒索软件领域值得注意的趋势有以下几个:

● 赎金支付:在DarkSide迫使Colonial Pipeline输油管道停止工作,引发全美恐慌性购买之后,Colonial Pipeline支付了价值440万美元的赎金。该公司首席执行官Joseph Blount称,这是“为了国家做正确的事”。最高赎金金额超过3000万美元。

● 高收入:KELA分析了在线犯罪行为,发现网络罪犯最喜欢朝年收入超过1亿美元的企业下手。

● 初步访问代理(IAB):IAB已成为一项成熟的犯罪产业,广受搜寻勒索软件攻击团伙追捧,用于搜寻他们的下一个目标。

● 远程桌面协议(RDP)和VPN登录凭证或漏洞是勒索软件攻击团伙偏爱的访问方式。

● 勒索软件攻击团伙广招会说英语的人接管成功攻击后的赎金谈判。

● 泄露网站:勒索软件攻击团伙如今常会威胁要泄露敏感数据,以此胁迫受害者支付赎金。Cisco Secure将之称为勒索“组合拳”。

● 联合:研究人员发现,勒索软件运营商开始联合,共享信息和战术。

在9月14日发布的网络安全威胁综述中,趋势科技的研究人员称,今年上半年,勒索软件依然是非常突出的威胁,大公司面对所谓“大型狩猎”的勒索软件攻击风险尤其高——因其收入和支付巨额赎金的可能性。

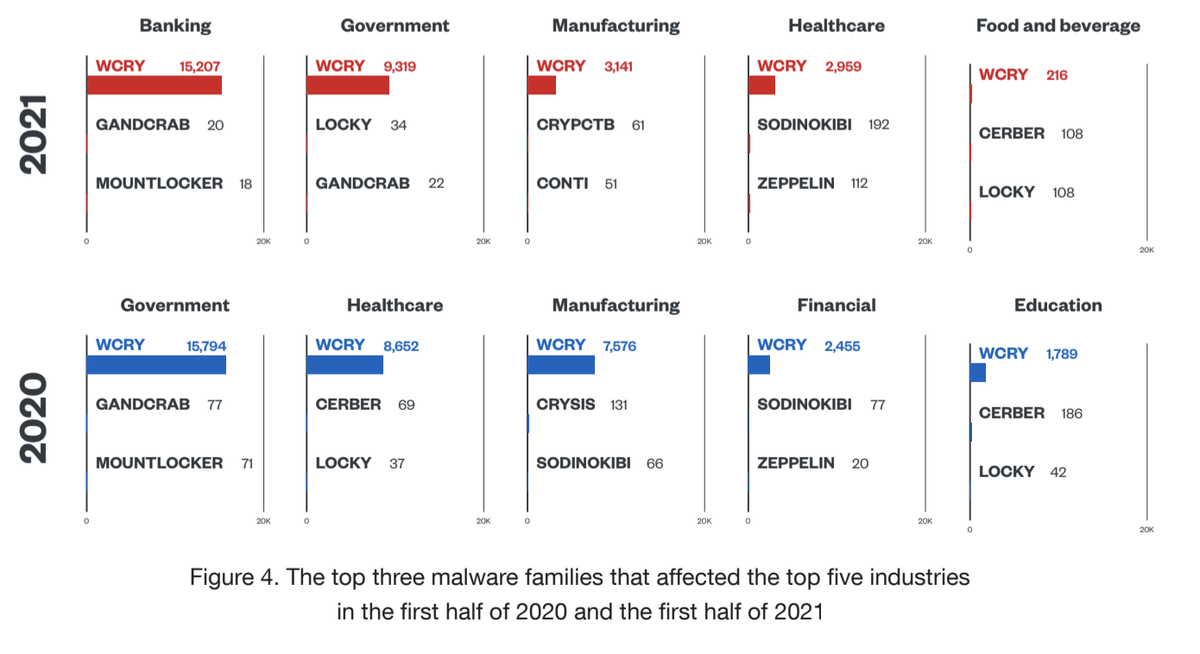

2021年上半年共检测出730万起勒索软件相关事件,其中大部分都是WannaCry和Locky的变体。

不过,相比2020年同期,这一检出数量已缩减一半左右。研究人员认为这可能是因为勒索软件攻击者从大量低价值目标攻击尝试转向了大型狩猎。

研究人员表示:“DarkSide勒索软件(Colonial Pipeline攻击)事件引发了公众对勒索软件运营商的关注,可能迫使其中一些运营商保持低调。同时,全球执法机构打掉了一系列勒索软件攻击行动,可能对大批活跃攻击团伙产生了影响。”

银行业、政府实体和制造业如今依然是勒索软件运营商的主要攻击目标。

勒索软件攻击团伙也广泛滥用开源及合法渗透测试工具或网络安全工具。报告中提到,Cobalt Strike、PsExec、Mimikatz和Process Hacker目前就在Clop、Conti、Maze和Sodinokibi等勒索软件即服务(RaaS)团伙的武器库中。

除了勒索软件,商务电邮入侵(BEC)率也小幅增长了4%,加密货币挖矿机是当前最常见的恶意软件类型之一。

趋势科技还探索了新冠肺炎疫情相关假消息是怎么用于传播恶意软件的。网络钓鱼、社交媒体和社会工程常用于诱使用户点击恶意附件或访问虚假域名,而新冠相关主题现今通常不与病毒本身相关,而是与检测和疫苗项目相关。

恶意应用是传播的一环,其中一些恶意应用在传播包括Cerberus和Anubis在内的银行远程访问木马(RAT)。

趋势科技《攻击面面观:2021年中网络安全报告》:点击查看

参考阅读