漏洞定级困惑,运营者该信谁?

运营者的“漏洞定级困惑”

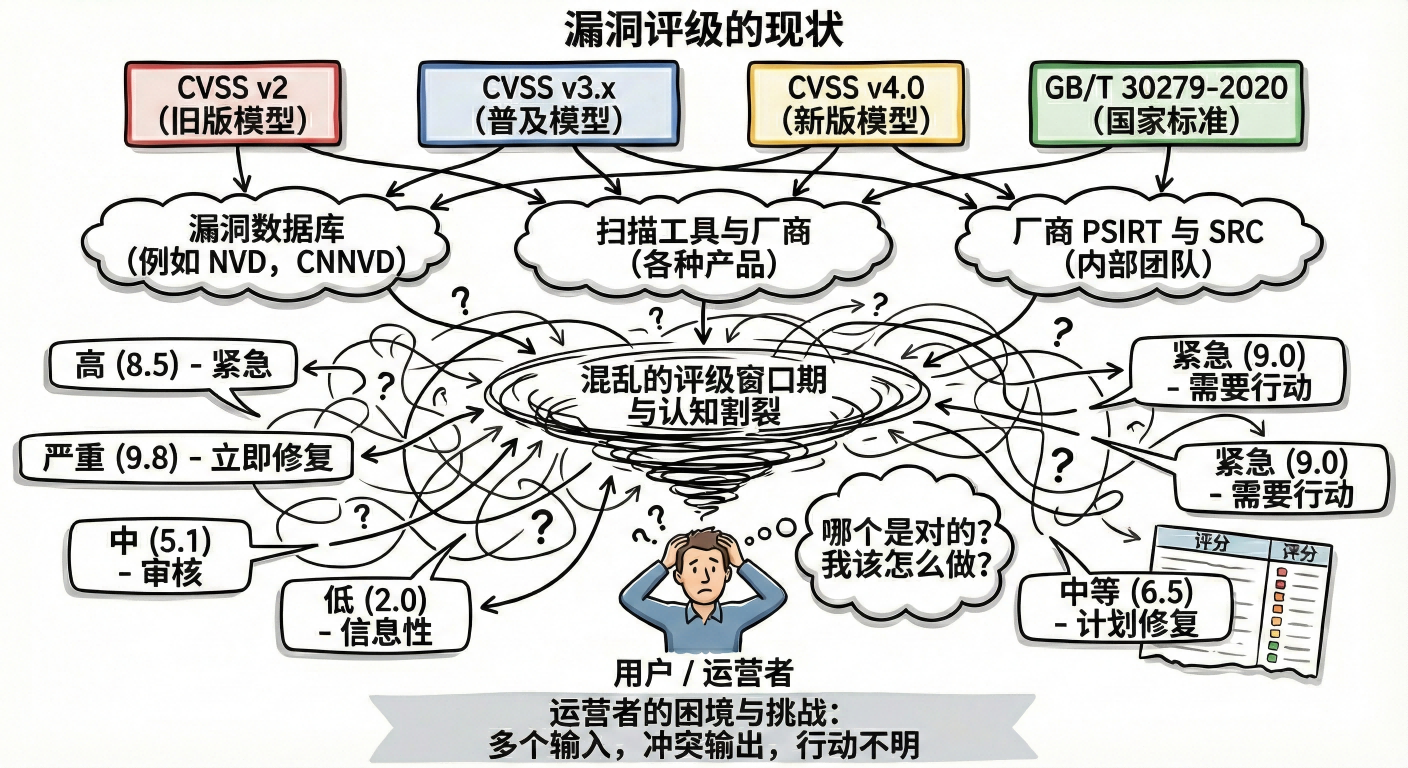

在当今复杂的网络安全生态中,漏洞管理已由简单的“扫描与修补”演变为一场关于数据治理与风险决策的博弈。然而,身处一线的网络运营者正面临着前所未有的“定级困惑”:

· 权威打架:CVE、CNVD、CNNVD 等国家级漏洞库对同一漏洞的定级存在显著差异。不同的行业漏洞库经过二次定级后,与国家漏洞库又存在一定差异。该如何遵循?

· 工具冲突:不同厂商的扫描器对同一漏洞的评级大相径庭,甚至出现“高危”与“中危”的截然对立。该相信哪个工具?

· 合规两难:监管机构、行业主管部门、等保测评机构可能采用不同的扫描工具或人工标准。企业自测合格,却可能在专项检查中因工具差异而被判定“带病运行”。如何才能稳健合规?

· 运营内耗:扫描器、主机安全、威胁情报、SoC等系统间数据割裂,同一漏洞在不同屏幕上呈现不同颜色。有限的安全资源在反复核对与解释中被消耗。如何才能提升运营效率?

这种“语言不通”问题使得运营者无所适从,造成运营者内部、运营者与外部的沟通障碍,导致运营者安全资源的严重错配:运营者将大量人力和时间消耗在修复评级虚高但无实际威胁的漏洞上,而真正的致命威胁却可能因定级被低估而遭到忽视。更在合规层面给企业带来了巨大的不确定性 。

1、乱象之源——为何漏洞定级会“千人千面”?

“漏洞级别不一致”并非偶然误差,而是当前网络安全行业发展阶段的客观折射。其根源在于底层评级标准的多元化与评价维度的不同。

1.1 底层评级标准的“基因差异”

主流评级标准在设计初衷上便存在分歧:CVSS系列侧重于技术严重性的量化。GB/T 30279-2020虽然在逻辑上参考了国际标准,但在具体指标权重和赋值上存在本土化差异。

· 通用漏洞评分系统(CVSS)系列标准

通用漏洞评分系统(CVSS)是一种用于提供漏洞严重性定性衡量的方法。CVSS 不是风险的衡量标准。CVSS v2.0和CVSS v3.x由三个指标组组成:基础组、时间组和环境组。CVSS v4.0 则包含基础组、威胁组、环境组和补充组。指标得到的数值分数范围为0到10。级别根据数值区间,分为Low、Medium、High、Critical四个级别。

CVSS适合作为需要准确且一致脆弱性严重度评分的行业、组织和政府。CVSS的两种常见用途是评估计算系统中发现漏洞的严重性,以及作为漏洞修复活动优先级的因素。

· 《GB/T 30279-2020信息技术 网络安全漏洞分类分级指南》

GB/T 30279-2020由GB/T 30279-2013《信息安全技术 安全漏洞等级划分指南》和GB/T 33561-2017《信息安全技术 安全漏洞分类》修订形成。

包括分级指标和分级方法两方面内容。分级指标主要阐述反映漏洞特征的属性和赋值,包括被利用性指标类、影响程度指标类和环境因素指标类等三类指标。分级方法主要阐述漏洞技术分级和综合分级的具体实现步骤和实现方法,包括漏洞指标类的分级方法、漏洞技术分级方法和漏洞综合分级方法。

根据漏洞分级的场景不同,分为技术分级和综合分级,每种分级方式均包括超危、高危、中危和低危四个等级。技术分级反映特定产品或系统的漏洞危害程度,用于从技术角度对漏洞危害等级进行划分。综合分级反映在特定时期特定环境下漏洞危害程度,用于在特定场景下对漏洞危害等级进行划分。

1.2 不同评分标准对漏洞级别的影响

(1)中美漏洞库间的漏洞级别差异明显

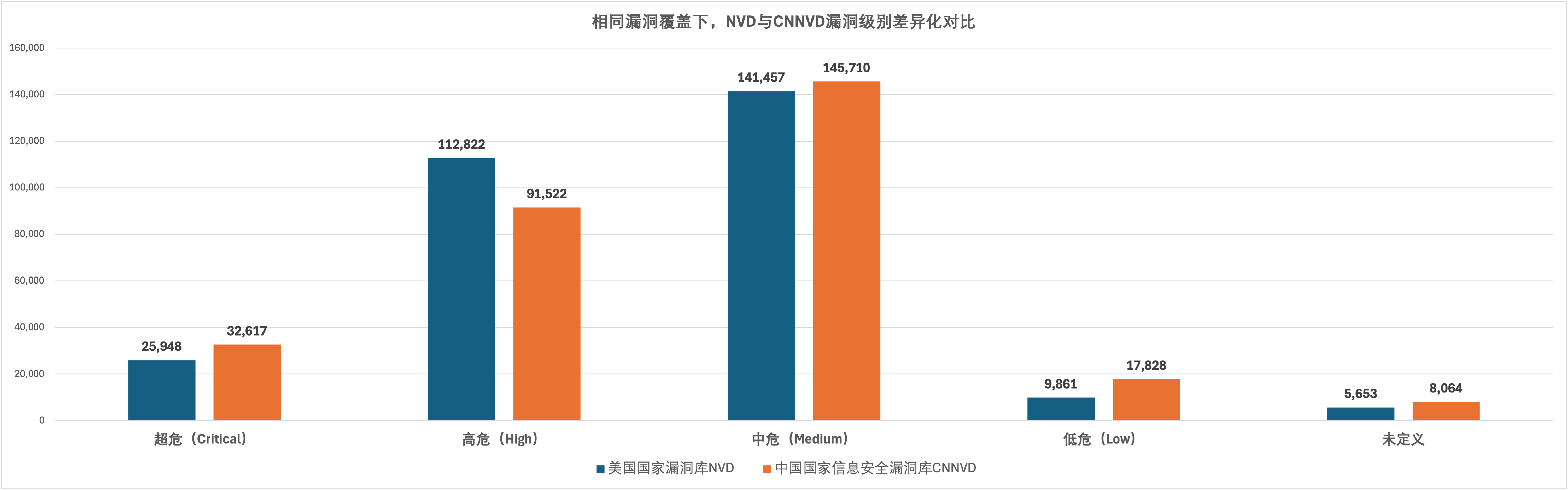

美国国家漏洞库NVD使用CVSS系列标准进行漏洞评级,中国国家信息安全漏洞库CNNVD使用GB/T 30279-2020进行漏洞评级。

从NVD、CNNVD已公布的漏洞数据中,选取同时有CVE编号、CNNVD编号的漏洞,共计295,741个,意味着这些漏洞同时被两个漏洞库收录。可以看到,由于采取了不同的评级标准,在相同漏洞覆盖面下,漏洞级别的差异化是非常明显的。

(2)国内漏洞库间的漏洞级别差异也非常明显

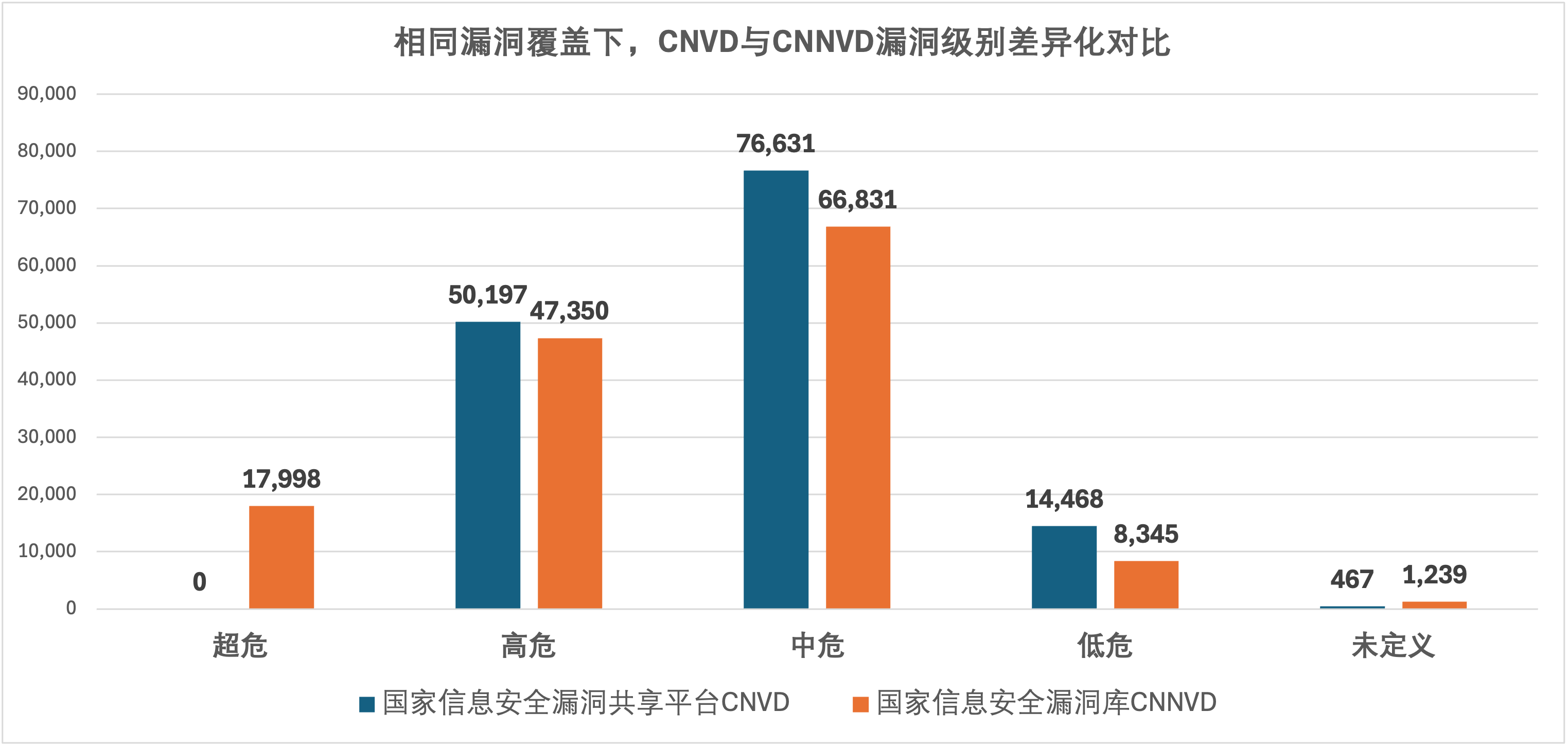

国家信息安全漏洞共享平台CNVD使用CVSS v2的评价标准,国家信息安全漏洞库CNNVD使用GB/T 30279-2020进行漏洞评级。

从CNVD、CNNVD已公布的漏洞数据中,选取同时有CNVD编号、CNNVD编号的漏洞,共计141,763个,意味着这些漏洞同时被两个漏洞库收录。可以看到,由于采取了不同的评级标准,在相同漏洞覆盖面下,漏洞级别的差异化是非常明显的。

1.3 同一个标准的“代际割裂”

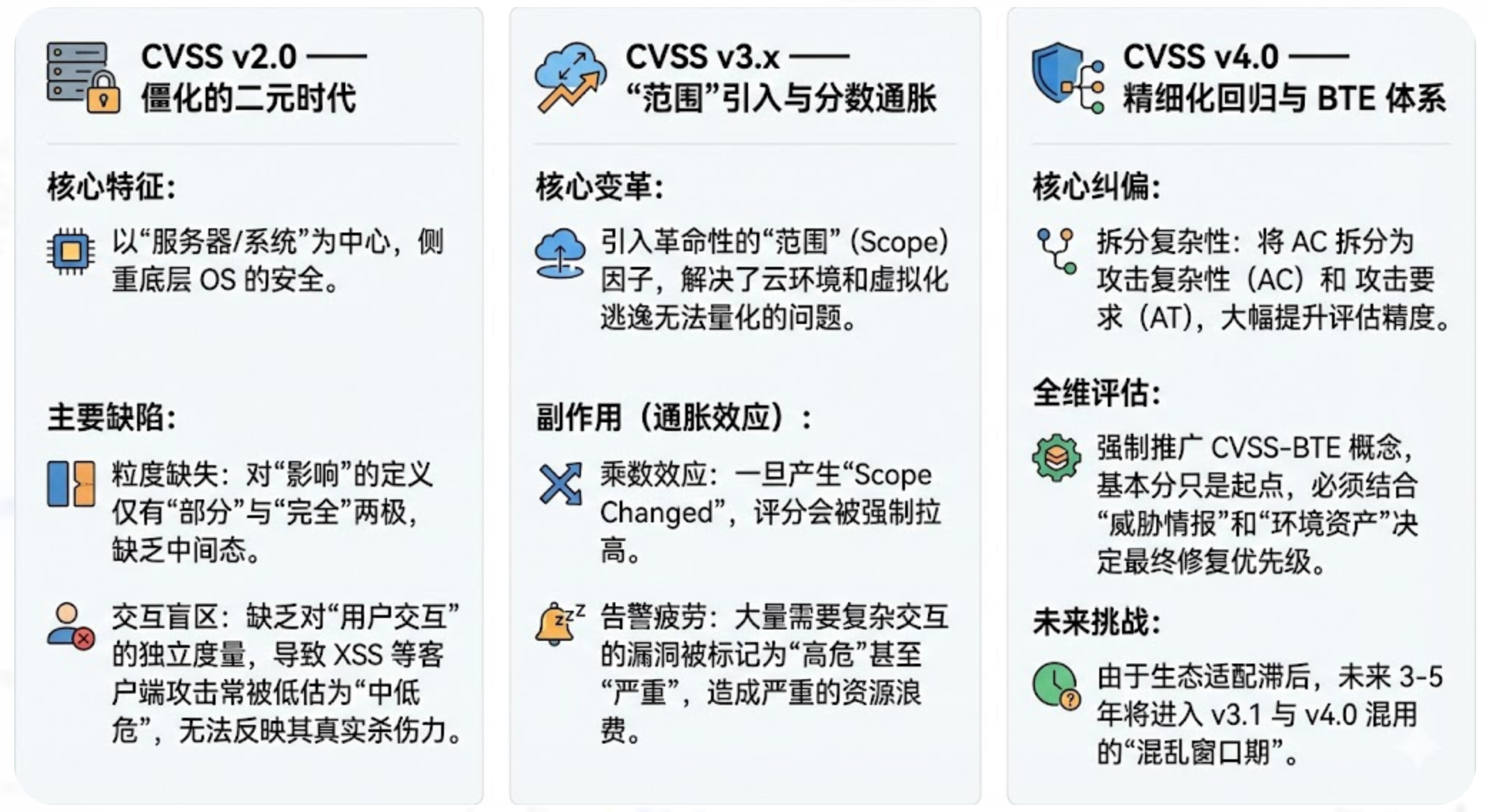

通用漏洞评分系统(CVSS)作为全球通用的技术标准,已经从v2.0迭代到了4.0版本。其版本的迭代直接导致了漏洞评级结果的剧烈波动。例如一个在CVSS v3.1中因为影响了用户浏览器而被评为“高危”的漏洞,在CVSS v2.0中可能仅因未直接破坏服务器底层OS而被评为“中危”。所以,即使使用了CVSS评级标准,如果采用的是不同的版本,对同一个漏洞的定级也可能是不同的。

当前环境中,大量遗留系统、工业控制设备以及部分国家级漏洞库仍在使用较旧版本,而现代扫描器则普遍采用较新标准,这种代际共存造成了巨大的认知割裂 。

2、乱象之果——合规与运营障碍

CVSS多版本共存、国标与行标混用、扫描工具算法各异,复杂的组合拳打在运营者身上,不仅仅是“定级困惑”那么简单,它正在深层次地影响安全运营体系的根基。

2.1 协同问题:沟通成本与信任危机

· 解释成本高昂: 安全运营人员需要花费大量时间向研发、运维部门解释“为什么扫描器 A 说是中危,我们要按高危修”、“为什么这周的高危,换个工具测变成了中危”。

· 信任度流失: 当定级标准反复横跳,业务部门会对安全告警的准确性产生质疑,进而产生抵触情绪,导致修复流程推诿扯皮,甚至引发“狼来了”效应,让真正的紧急漏洞被淹没在质疑声中。

2.2 资源问题:无效修复与资源错配

企业的安全人力与预算永远是有限的,定级混乱直接导致了“好钢没用在刀刃上”。

· 高分低险的陷阱:大量资源被投入到修复那些评分虽高(如CVSS v3评分高)但实际无法利用、或位于非核心区域的漏洞上;

· 低分高险的遗漏:一些评分看似中低危,但处于核心资产路径上、或已有成熟攻击脚本(EXP)流出的漏洞,因评级不高而被排在修复队列末端,成为攻击者撕开防线的突破口。

2.3 合规问题:迎检焦虑与不确定性

对于受到强监管的行业,定级标准的不统一构成了巨大的合规隐患。

· “薛定谔”的合规: 企业内部自测使用一套标准,认为已达成合规基线。但监管检查或等保测评时,可能使用另一套工具或更严格的定级逻辑(如人工判定),瞬间导致合规“破防”。

· 被动整改常态化: 这种不确定性迫使运营者长期处于“救火式”迎检状态,无法建立长效、稳定的合规治理机制。

2.4 决策问题:数据失真导致态势误判

安全决策依赖于准确的数据支撑。当底层数据存在大量冲突时,上层的态势感知就成了空中楼阁。

· 全景视图失真:CISO或安全管理者看到的漏洞仪表盘,可能仅仅是各异构工具数据的简单堆砌,充满了噪声与冲突,无法反映真实的安全态势。

· 运营方向迷失:基于错误或混乱的评级数据,无法制定科学的安全规划和预算投入,导致运营方向偏离实际风险需求。

3、认知重塑——从“唯级别论”到“风险优先”

面对漏洞评级混乱的客观现状,运营者不应陷入“谁对谁错”、“我该选择谁”的无解争论,而应跳出“漏洞定级”的视角,以“我”为主,转向“风险治理”。

3.1 漏洞级别 ≠ 漏洞风险

· 漏洞级别:通常是静态的、技术层面的评估。表示这个漏洞“坏”的程度。

· 漏洞风险:是动态的、管理和业务层面的评估。表示这个漏洞“对你”意味着什么。

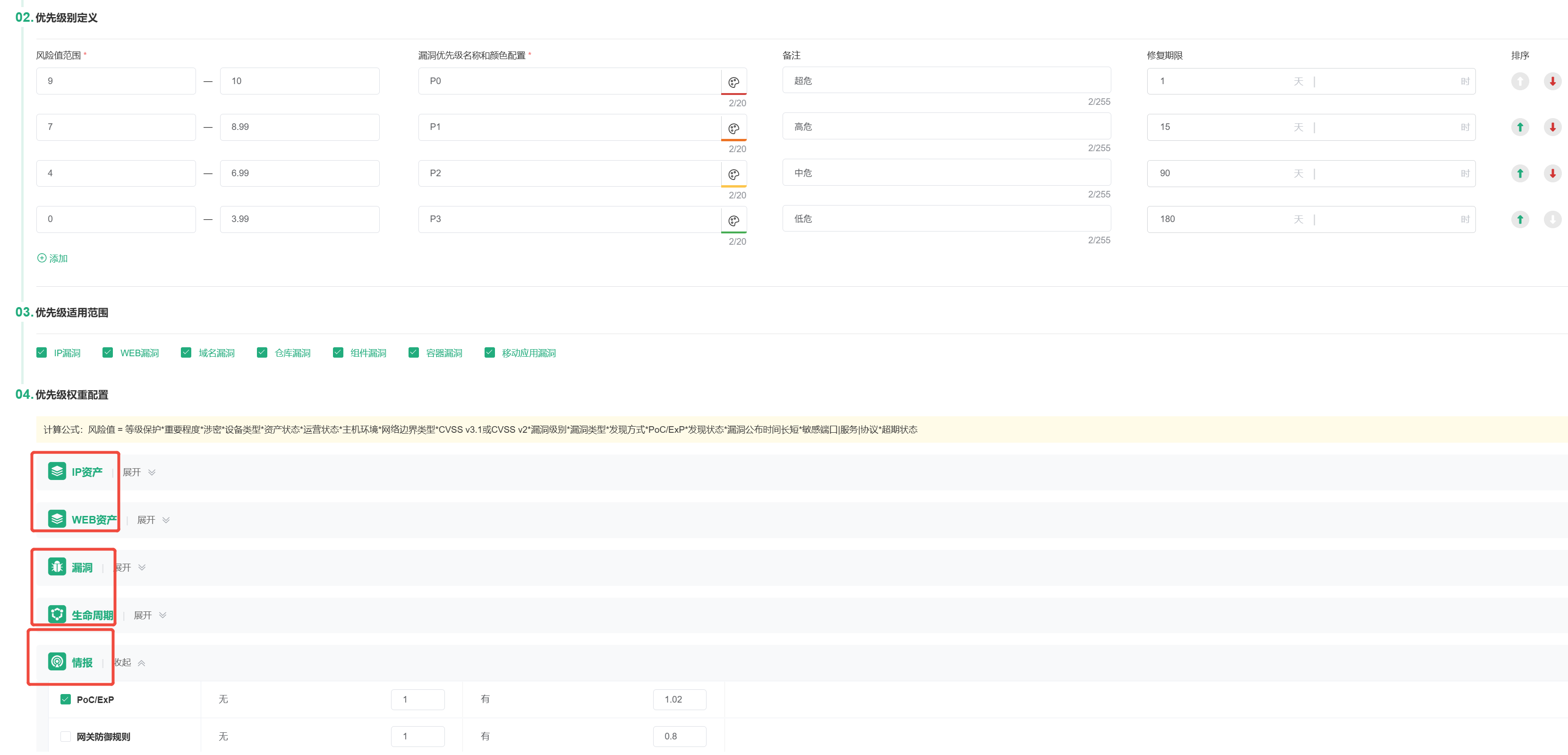

风险 = 漏洞严重性 × 资产重要性 × 威胁和合规情报(是否可被利用、是否已被威胁组织利用、是否被列入漏洞合规清单等)

3.2. 接纳不一致,构建“元数据”能力

对运营者来说,漏洞不管是什么级别,以满足合规要求,对抗攻击者保障网络和业务安全为第一诉求。要承认多源标准共存、漏洞评级混乱的现实。

运营者的目标不是消灭或整合差异,而是汇聚和驾驭差异。不应盲目迷信某单一工具的评级,而应建立自身的评价体系,将外部评分作为参考输入,而非最终判决。更要结合自身的业务场景,不做“一刀切”,以风险治理为指导原则灵活应对,形成不同业务场景下,漏洞优先级评价和漏洞处置的能力。

4、破局实践——以风险为导向的漏洞运营体系

企业应建立一套 “多源数据融合、智能归一与人工研判”相结合的漏洞运营模式。

4.1. 统一语言:数据标准化与归一化

· 汇聚多源:将主机漏洞扫描、应用漏洞扫描、主机安全、漏洞/威胁情报、监管通报等多来源数据汇入统一平台,形成元数据管理能力;

· 映射归一:建立内部的映射规则,将不同工具的“高/中/低”映射为统一的“漏洞优先级”分值。不试图修改原始数据的评级,而是生成一个新的“内部优先级”字段。通过这套“普通话”,让运营者内部统一沟通语言,在行动上能保持一致,消除资源内耗。

4.2 动态优先级:引入上下文决策

不只依赖漏洞级别,更要结合业务实际风险,形成动态的漏洞优先级管理机制,包括不限于:

· 资产上下文:该漏洞所在的资产是否暴露在公网?是否承载核心数据?(内网边缘资产的高危漏洞,优先级可能低于公网核心资产的中危漏洞)。

· 威胁上下文:该漏洞是否有公开的PoC/EXP?是否有在野攻击活动?是否被APT组织、勒索软件、间谍软件使用?

· 合规上下文:是否监管通报名单?是否被列入如“两高一弱”等合规漏洞清单?是否在运营者内部的合规清单内?

4.3 差异化处置策略

· 合规视角:对于监管明确要求的漏洞,无论内部评估风险如何,必须按合规要求时限修复(满足底线);

· 实战视角:对有真实威胁且影响核心资产的漏洞,实施“最高优先级”响应和修复(保障安全)。

· 资源视角:对于高分低险(如无利用环境的 CVSS 高分漏洞),可采取接受风险或补救措施,而非紧急打补丁。

漏洞运营的本质不是做“试卷填空题”,非要找出一个标准答案;而是做“资源投资题“,用有限的资源消除最大的风险。

不要问“该信谁的级别”,而要问“哪个漏洞最可能让我丢掉业务”。 建立以业务风险为核心的评价体系,才是破解漏洞定级乱象的终极答案。