新漏洞爆发,漏扫工具却“失效”!我该怎么办?

1.新漏洞爆发与运营者的无力感:想排查,但漏扫工具却“失效”

新漏洞爆发后,网络运营者需要迅速掌握新漏洞对网内资产的影响情况,尤其Log4j、Reactshell等高风险、高时效性漏洞,需要更加迅速的排查漏洞对自身资产的影响,尽可能缩短漏洞暴露时间窗口,降低安全合规以及被攻击的风险。

使用漏洞扫描工具扫描资产进行排查是当前主要手段。但在需要扫描排查时,却发现自己的漏扫工具却不具备对新漏洞的扫描发现能力。需要等待厂家研发并更新扫描规则。中间这段等待空窗期,成为了高风险时段。

实际上,从新漏洞公布到网络运营者掌握漏洞对网内资产影响情况,由两个时间段组成:

漏扫工具规则更新时间:漏扫工具厂家将新漏洞转换成漏扫工具扫描规则,使自身具备扫描新漏洞的能力。更新时间漏洞特性、漏扫厂家能力相关,从一天到数周不等;

网络运营者扫描时间:即使漏扫厂商更新了扫描规则,距离运营者具备检测能力还有延迟,运营者需要下载更新扫描规则库,安排并执行扫描任务。普遍情况是,厂商及时更新了扫描规则,但运营者因为定时(每周/每月/每季)扫描的管理策略,直到漏洞公布后的第N天才真正发现了网络中的风险。

只有尽可能的缩短这两个时间。才能更有效迅速的掌握漏洞对资产影响情况,跑赢风险暴露时间窗口。

那么问题就是,如何缩短这两个时间?在等待漏扫更新扫描规则的空窗期内,应该如何做?有没有其它的办法来排查掌握新漏洞对资产的影响情况?

2.从漏洞披露到漏扫工具规则上线,平均存在5-7天的“致命时差”

2.1.漏扫工具为什么会存在规则更新时间?

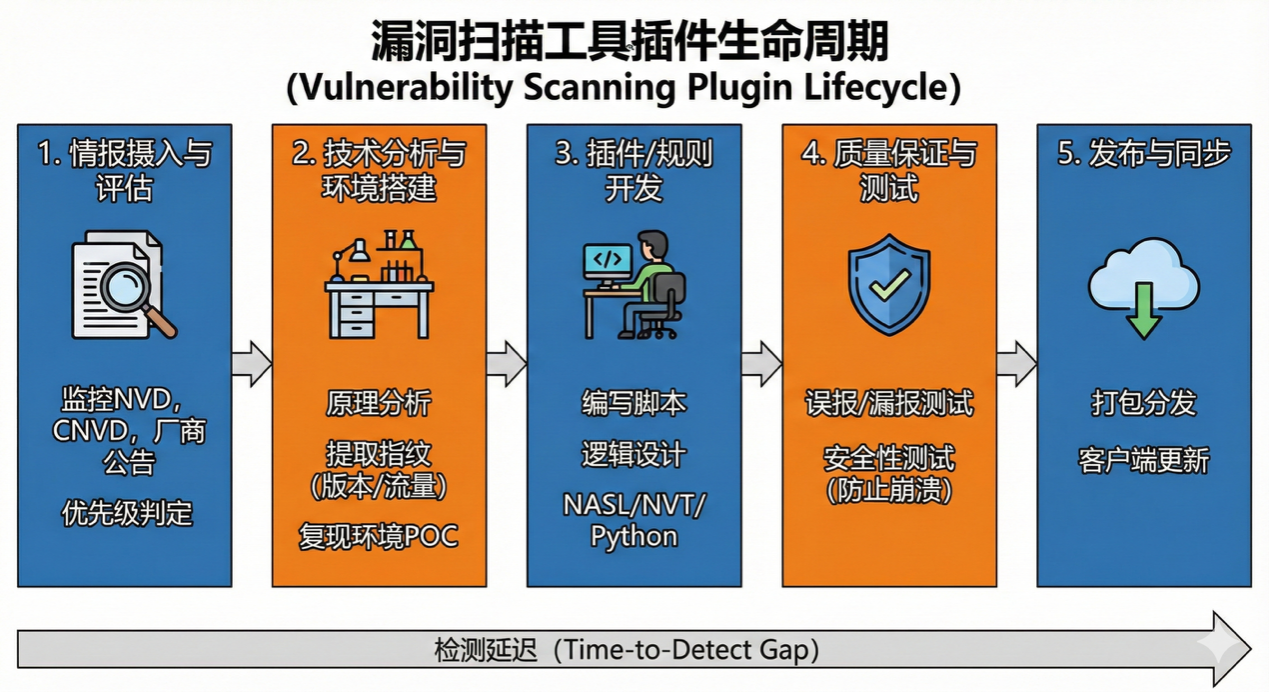

并非是漏洞公布后,扫描工具就能自动扫描这个漏洞。从漏洞公开到漏扫工具具备扫描能力,这个过程并非自动发生的,而是一个包含漏洞情报获取、漏洞原理分析、漏洞复现、扫描规则编写、测试验证、发布的复杂工程链条。如下图所示:

从漏洞公布到漏扫工具可扫描,本质上是将人类可读的“安全公告”转化为机器可执行的“代码逻辑”的过程。关键路径:漏洞公布 -> POC 出现/原理明确 -> 提取特征(版本/流量) -> 编写脚本 -> 排除误报/防止崩溃 -> 推送到用户终端。这个工程链条所花费的时间称为 “检测延迟” (Time-to-Detect Gap)。

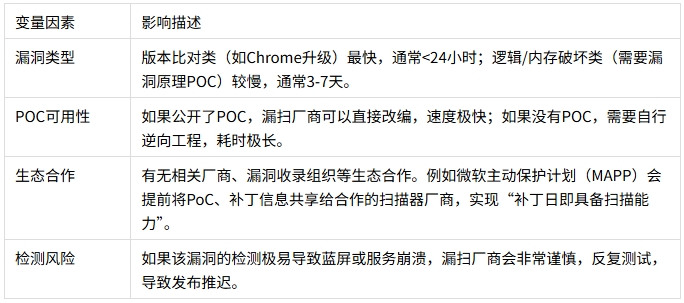

2.2.为什么漏扫工具的规则更新时间会不同?

更新时间首先取决于漏洞的复杂性、利用代码(PoC)的可获得性以及漏洞本身的影响力,与包括不限于如下四种因素相关。

除与漏洞自身的特性有关外,与厂家自身的研究和响应能力有关。因此出现不同漏扫工具厂家对同一个漏洞扫描规则更新时间不同、同一个漏扫工具厂家对不同漏洞的扫描规则更新不同的情况。

漏扫工具的扫描规则更新时间窗口没有一个固定的标准值,它的跨度非常大,从几个小时到数周甚至数月,延迟的响应时间大致可分为极速响应、标准响应、延迟响应三种。

根据历史数据统计,对于有CVE编号的漏洞,从披露到主流扫描器具备检测能力的平均时间大约在5-7天左右。

漏扫工具扫描规则延迟不是由于厂商懈怠,而是规则机制决定了必然滞后(必须有PoC、必须防崩溃、必须测试等)。因此,在0-day/1-day漏洞面前,依赖漏扫工具升级规则是“刻舟求剑”。

3.传统困局:被动等待与手段局限

在漏扫工具新的扫描规则发布之前,是一段极其危险的“空窗期”。网络运营者不能被动等待安全事件的发生,也会采取如下一些主动的方法:资产视角排查:通过例如CMDB等系统的资产数据,与漏洞情报中的漏洞影响产品数据碰撞匹配,快速查询受漏洞影响的资产范围。通过这种方式摆脱对漏扫的依赖;

流量侧防御:关注IDS/IPS/WAF的规则更新。通常基于流量特征的防御规则(例如拦截特定的HTTP请求头)比基于主机行为的扫描规则插件上线要快得多;

临时缓解措施:根据厂商建议,采取禁用特定端口、关闭特定服务或修改配置文件的临时措施。

这些措施中,CMDB数据往往不准、流量防御由于加密流量或规则滞后存在漏网之鱼。必须要有更精准的“资产-漏洞”映射能力。不再等待扫描器学会“怎么扫”,而是直接利用“资产情报”匹配“谁受影响” 。

4.超越漏洞扫描以“资产风险情报“终结漏洞检测“空窗期”

摄星玄猫资产安全风险情报,以基础软硬件/开源组件的视角直接呈现其相关漏洞及威胁,突破传统“以漏洞为中心、人工研判关联资产”的复杂流程,提升漏洞数据与资产态势的联动能力,实现从“被动响应”向“主动防御”的转变。

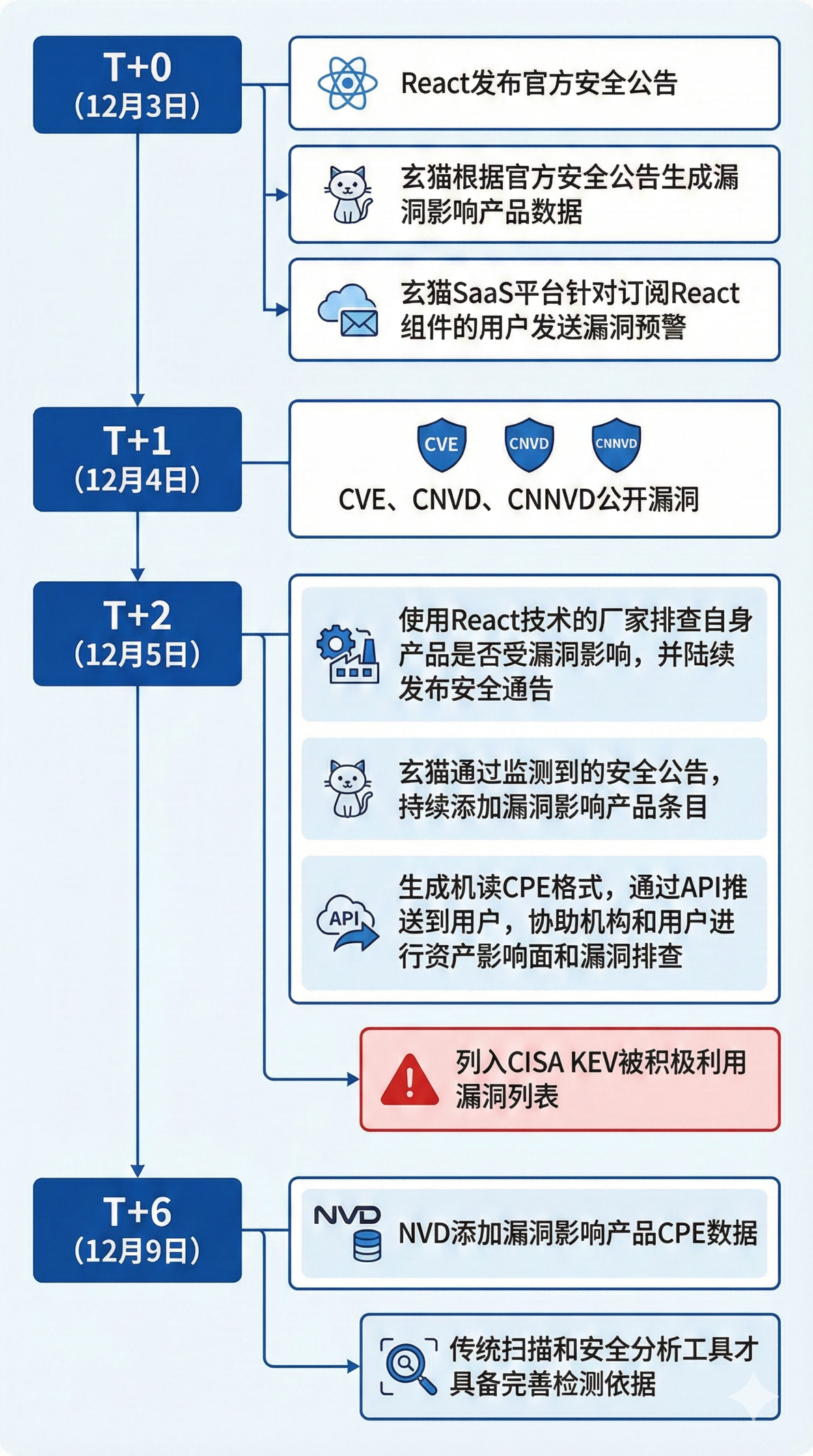

通过摄星玄猫的资产风险情报数据包含最新的漏洞影响产品数据,与运营者资产数据进行碰撞,可快速、大范围、低成本感知资产漏洞风险。可助力运营者消灭漏洞检测“空窗期”,以“非扫描”的方式发现漏洞、排查资产风险。以ReactShell漏洞为例。摄星玄猫助力运营者提前6天发现风险,且不需要进行可能导致业务中断的扫描。

从以上典型案例可以看出,玄猫早于NVD提供漏洞影响产品数据,助力运营者能够尽早进行资产漏洞排查。通过持续监测、影响产品不仅限于NVD公布的React、Next.js组件,还包括其它已公告的受此漏洞影响的产品和组件。助力运营者能够排查更深更广的漏洞影响资产。

通过SaaS平台提前预警,通过API接口赋能用户资产漏洞排查,在以资产视角“非扫描”方式,快速排查资产漏洞风险,消灭漏洞检测“空窗期”,从“被动等待”向“主动防御”转变。

通过摄星玄猫的资产风险情报,运营者可彻底消灭“等待扫描规则更新”的焦虑,实现“无扫描、零接触、快响应”的漏洞治理新常态。

5.摄星玄猫资产安全风险情报能力特点

全域感知:全球基础软硬件/开源组件产品风险监测能力

建立了一套覆盖全球产品的监测网络,结合智能体生成多维度的“资产安全画像”。通过“一张图”可视化的方式,帮助用户全面掌握供应链安全、资产风险、合规态势及攻击面状况。

情报中枢:全球漏洞情报收集与智能体整合能力

具备全球视野的情报捕捉能力,覆盖漏洞利用、合规及威胁情报。核心在于利用智能体(Agent)技术将多源、碎片化的数据进行整合与知识图谱化,消除了情报孤岛。保障对基础软硬件及开源组件的全面覆盖,更为用户提供了一站式的、结构化的情报输出能力。

核心引擎:资产关联漏洞能力

采用零部署、无扫描、不接触的被动发现模式,完美规避了触发安全设备告警的风险,适用于物理隔离、跨边界及免损评估等高敏感场景。与开源情报中的CPE字典NVD CPE相比具备显著优势:

增强型产品字典库: 兼容CPE字典,但数据量远超CPE(厂商数是其1.8倍,产品数是其2.06倍)。特别构建了国产化产品字典库,填补了国内信创领域的空白,并建立了标准化的命名体系,大幅提升数据碰撞的成功率。

高精度漏洞影响产品库: 引入全球多源数据并通过AI治理,挖掘隐藏的“漏洞-产品”关系。与NVD相比,漏洞影响产品的条目增加11.58%,且精确到具体版本区间,有效解决了开源组件版本模糊的问题,极大提升了机读与分析的准确性。