聚焦软件供应链安全:JAR包安全态势及开源组件包漏洞查询一站式方案

开源组件JAR包是构建Java生态系统的基石,也是软件开发中避免重复造轮子、通过代码复用以极大提升研发效率的关键载体。

长期以来,行业内普遍存在对项目中引用的JAR包依赖关系理不清、事前安全评估做不够、事后监测跟不上的问题。使得不安全的第三方Jar包长驱直入,导致软件供应链安全事件频发,给系统带来了巨大的安全隐患。即便在当前全行业日益重视供应链安全的背景下,这一问题依然是许多团队亟待解决的普遍性痛点。

1、JAR 包简介及其作用

JAR (Java Archive) 是一种基于ZIP格式的文件格式,是Java平台分发软件的标准方式。开发者将通用功能(如日志记录、数据库连接、加密算法)封装在JAR中,供其它项目直接引用,极大地提高了开发效率。

Java开源生态系统依托于Maven Central等中央仓库,是全球最大的软件生态之一。目前托管的组件数量已超过1000万个(包含不同版本),每年新增的索引组件数量以百万级增长。一个典型的企业级Java应用,其直接和间接引用的JAR包数量通常在50到500个之间。

2、引用第三方Jar包是软件开发的常态

在软件开发、改造、迭代过程中,为提升开发效率,引用已封装好的第三方jar包成为一种常态。JAR包几乎渗透到了所有使用Java技术栈的数字基础设施中:

企业级Web应用:后端服务、微服务架构(Spring Cloud),支撑着银行、电商、政务、支付等核心系统;

大数据处理: Hadoop、Spark、Flink、Kafka等大数据组件底层均运行于JVM,极度依赖JAR包生态;

移动开发(Android):虽然Android打包格式为APK/AAB,但其构建过程、本地库以及使用的第三方SDK大量依赖标准的Java库;

嵌入式与物联网:运行Java ME或嵌入式Linux的智能设备。

引用的第三方Jar包是否存在漏洞、是否安全,将直接影响到软件自身的安全性。

3、Jar包安全态势分析

随着软件供应链攻击的升级,直接、间接依赖给软件带来重大安全风险。尤其自Log4Shell事件后,Java开源组件的供应链安全风险被提升至战略高度。

3.1 Jar包漏洞态势分析

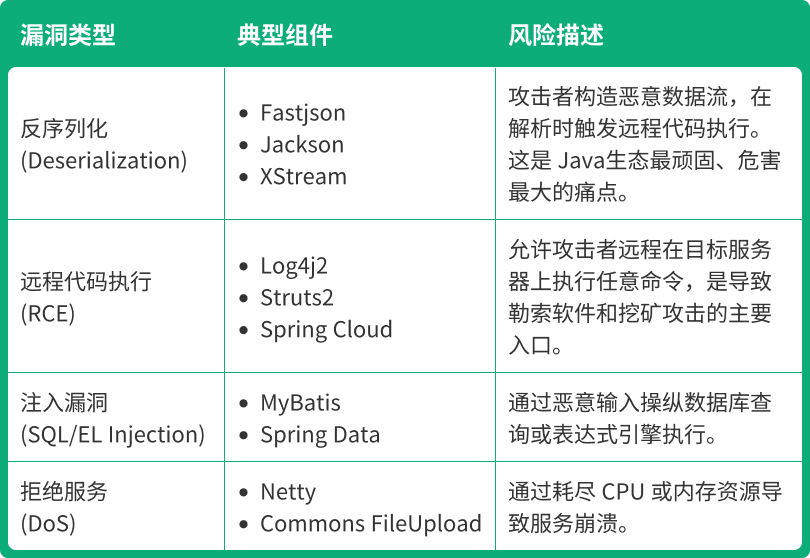

在公开披露的JAR包漏洞中,严重和高危级别的漏洞占比超过40%。且Java应用多运行于服务器端核心位置,拥有较高权限,一旦出现漏洞极易导致服务器沦陷。漏洞类型主要有:

3.2主要威胁及变化趋势

威胁重心转移:供应链攻击

例如攻击者上传名称相似的恶意包(如commons-io误写为commmons-io)造成供应链投毒。或利用构建工具机制,用公网高版本恶意包覆盖企业内网私有包,造成依赖混淆。

"影子依赖"风险

约75%的漏洞并非来自开发者直接引入的JAR包,而是来自深层嵌套的第三方依赖(A依赖B,B依赖C,漏洞在C)。这种隐蔽性导致漏洞极难被人工发现。

漏洞利用时间窗口缩短

从漏洞披露到自动化攻击脚本出现,时间已缩短至24-48 小时。

组件老旧化

大量系统运行着已停止维护(EOL)的组件(如Spring 3.x、Struts 2.3),这些组件即使发现新漏洞也无法获得官方补丁。

4、JAR包漏洞检测查询的一般方法及其问题

4.1 JAR包依赖关系与引用溯源

为了彻底排查“影子依赖”和评估漏洞影响面,必须进行依赖树分析。

正向依赖查询(该JAR包依赖了谁?)

源码环境(Maven/Gradle):使用mvn dependency:tree命令。该命令会以树状结构列出项目所有的依赖路径,帮助开发者快速定位某个漏洞包(如 log4j-core)是由哪个父组件引入的。

无源码环境(仅有JAR):使用JDK自带的工具jdeps -summary app.jar,或解压查看META-INF/MANIFEST.MF文件中的Class-Path 属性。

反向引用查询(谁依赖了该JAR?)

IDE 插件(Maven Helper):在IntelliJ IDEA中,通过"Dependency Analyzer"查看"Usages"。可以清晰展示某个底层库被哪些上层模块引用,便于排查冲突。

公共库影响面评估:在MvnRepository网站查看某个组件的"Usages"数量。引用量巨大的组件(如 commons-logging)一旦出现漏洞,意味着全球范围的广泛影响。

企业资产清查:

在发现高危漏洞时,通过扫描私有仓库(Nexus/Artifactory)的元数据,反向列出所有依赖该漏洞版本的内部项目列表。

特殊场景:Fat JAR(Uber JAR)

微服务(如Spring Boot)常将所有依赖打包进一个大JAR文件,依赖被扁平化或隐藏。需要解压JAR包,直接扫描BOOT-INF/lib/目录下的所有文件名,这是生产环境中最直接的资产清点方式。

4.2 Jar包漏洞查询和检测

在梳理了依赖关系后,可通过Jar包名称查询漏洞或者通过专门的检测工具进行检测。

基础查询:基于GAV坐标

由于文件名可能被修改,精准查询漏洞需要依赖唯一坐标(GAV)或文件指纹。JAR 包的身份ID由GroupId(组织)、ArtifactId(项目)和Version(版本)组成。

可通过MVN Repository (mvnrepository.com)搜索Jar包名称,直接查看漏洞统计。或使用CVE、OSV漏洞数据库,通过CPE或关键字搜索。

进阶查询:基于文件哈希(SHA-1/SHA-256)

当无法确认JAR包版本或文件名被修改时,使用sha1sum filename.jar 计算并获取哈希值。反查GAV定位原始组件信息。获得原始版本号后,再通过CVE、OSV漏洞数据库查询。

自动化检测工具

使用OWASP Dependency-Check开源工具,扫描项目目录,自动生成包含CVE详情的HTML报告。或使用SCA(软件成分分析)商业工具,获取更精准的软件成分组成及其漏洞和修复建议。

4.3 当前存在的问题

官方仓库仅解决"存储分发"的基础问题,对于以漏洞为视角的查询、展示、统计等维度不足。如果存在其它包管理器开源组件,需要跨技术栈查询,存在复杂度和效率问题。

开源SCA工具难以满足商业用途,商业工具SCA工具购买价格昂贵、部署和使用复杂性高,难以覆盖大型用户所有项目,且对于中小用户、软件开发项目组不友好。

因此,需要一种低成本、使用便捷、跨技术栈的解决方案。

5、摄星玄猫开源组件包漏洞查询方案

5.1 特点和优势

玄猫API 构建了企业级开源组件安全情报中枢,与Maven Central、npm、PyPI等官方仓库相比,玄猫开源组件漏洞搜索API在企业级治理与安全审计场景中实现了质的飞跃,将传统数天的人工审计流程转化为秒级自动化决策。

突破语言边界,实现统一治理:单一接口即可深度检索npm、PyPI、Maven、Cargo、NuGet、Go等多生态组件信息,终结跨技术栈数据孤岛;

语义级智能检索:自研算法精准识别包名别名、连字符变体及拼写误差,搜索准确率较传统方案提升一个量级,杜绝关键组件遗漏风险;

全量数据一键触达:单次调用返回完整元数据、版本谱系与漏洞图谱,将传统"搜索-溯源-关联"的多步操作压缩至毫秒级响应;

漏洞情报立体覆盖:独家聚合NVD、GitHub Advisory、CNVD、CNNVD等海内外数据源,精准补齐官方库缺失的本土高危漏洞,实现风险敞口零容忍;

健康度合规可度量:内置流行度评分、Stars、提交频率、贡献者活跃度、归档状态等10余项工程健康指标,支撑"禁用低活组件、锁定稳定版本"等策略的自动化强制执行。

5.2 能力介绍

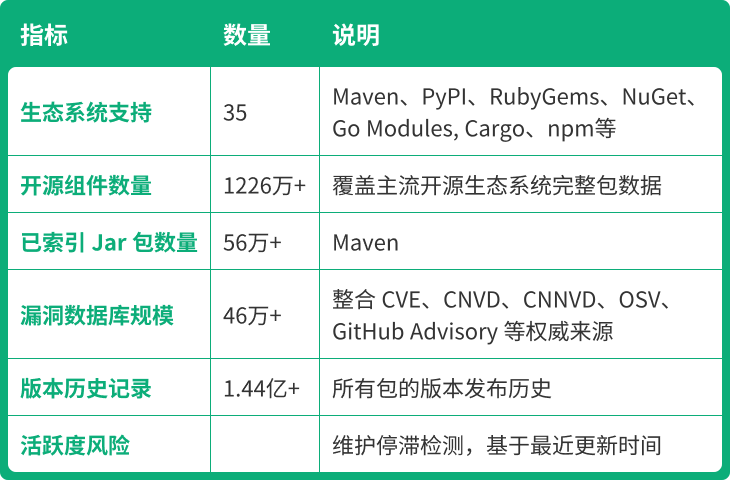

摄星玄猫开源组件包覆盖范围和漏洞查询能力如下:

多生态系统支持

支持主流的软件包生态系统,包括:Maven (Java)、PyPI、RubyGems、NuGet、Go Modules,Cargo、npm等。

智能模糊搜索

基于包名的模糊搜索,返回相似度评分和简要信息。支持相似度阈值过滤(可配置,默认0.5)。返回结果可按相似度排序,同时考虑流行度。支持分页,默认返回10条,最多100条。

包详细信息查询

通过包ID获取包的完整详细信息。包括基础信息(名称、生态系统、描述、许可证等)、仓库元数据(GitHub等代码仓库的详细信息,如星标数、语言、主题等)、发布信息(版本数、首次和最近发布时间等)、流行度评分(基于下载量、星标数等综合计算)。

版本管理

获取包的所有版本列表。支持分页和排序(按发布时间、版本号)。

漏洞关联与安全审计

获取包或特定版本的安全漏洞列表。支持多个漏洞数据库(CVE、CNVD、CNNVD、GitHub Advisory等)。按严重程度过滤(严重、高危、中危、低危)。提供漏洞影响的版本范围。

智能一键搜索

智能搜索详情、版本列表、漏洞列表,自动匹配最相似的包(相似度≥0.9)。简化用户操作,无需先搜索再点击查看详情。未找到高匹配包时提供建议列表。