从“被动合规”到“主动运营”:漏洞风险例外管理机制实践

1、核心困境:修不完的漏洞与解释不清的风险

在日常安全运营中,安全团队往往深陷于一个两难的困境:

左边是“漏洞修不完”:网络资产中存在的海量漏洞,与组织有限的修复资源、有限的风险暴露窗口之间形成巨大的不对称。同时每天在不断发现新的漏洞,实际上是“修不完”的。若追求“全部修复”,不仅会耗尽宝贵的资源,更可能因为强制更新而影响业务稳定性。

右边是“合规压力”:如果标记为“不修复”,面对管理层和监管机构的审计时,如何证明这不是失职,而是合理的决策?

问题的关键不在于“修”还是“不修”,而在于是否拥有一套科学、严谨、可追溯的决策过程来管理这些“例外”。

2、为什么会存在“不修复”的漏洞?

首先,我们必须明确,“不修复”不等于“不处理”,更不等于“放任不管”。它本质上是基于风险评估后的一种风险接受策略。企业选择“暂不修复”通常基于以下理性的考量:

风险可接受:漏洞本身危害极低、暂无公开利用代码、利用条件极其苛刻,其潜在影响在企业的风险承受范围之内。

修复成本远超风险损失:修复一个低危漏洞可能导致关键业务系统重构、停机,其业务中断的损失远大于漏洞本身可能造成的损失。

补偿控制措施到位:虽然漏洞本身存在,但通过部署WAF、IPS、网络隔离等外围安全措施,已能有效阻断攻击路径,风险已被降低到可接受水平。

技术限制或暂无解决方案:某些老旧系统或特定设备,厂商已停止支持,确实没有官方补丁,需要寻找替代方案。

3、监管视角:他们关注的是什么?

许多企业担心监管机构会盯着某一个未修复的漏洞不放,实际上,尽管不同行业(如金融、电信、能源)、或同一行业的不同区域的监管标准和力度确实存在差异,但其核心诉求是共通的:确保被监管对象具备识别、评估、处理和持续监控网络安全风险的能力而非盲目的“零漏洞”。实践中,只要能证明以下几点,就能获得认可:

流程完备:有系统的漏洞管理流程,而非随意处置;

决策有据:“不修复”的研判是基于充分的风险评估得出的;

防护到位:对“不修复”漏洞实施了有效的补偿性控制措施;

动态复盘:能够定期重新评估“不修复”漏洞风险,而不是将其永久遗忘。

4、 最佳实践:如何构建可审计闭环

4.1留证据——建立严谨的决策审计链

当决定不修复一个漏洞时,必须留下经得起审计的证据:

填写“不修复”理由:是基于业务影响、资产暴露、安全合规、漏洞利用难度、修复成本以及具体的补偿控制措施等综合评估。

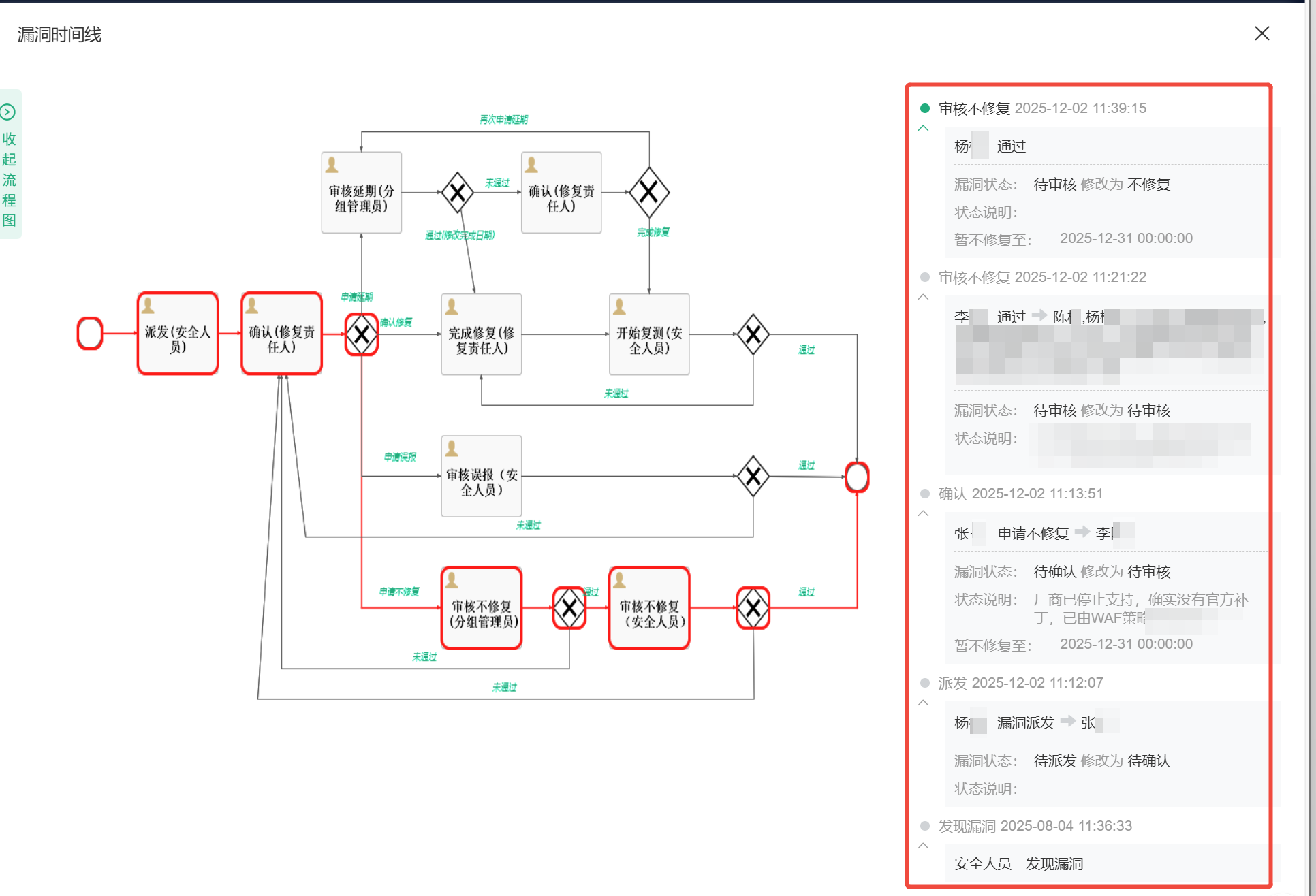

如下图所示:漏洞派发给修复负责人后,负责人可选择申请不修复,并填写申请原因。

明确责任人与审批流:建立“申请-审批”流。例如由修复人员申请,经过部门负责人首次审批,再经过安全人员二次审批。这个流程本身就是最强有力的内控证据。

如下图所示:申请提交后,自动推送至部门负责人进行首次审核;若通过,则继续流转至安全人员进行二次审核。两次审核均通过后,漏洞状态将自动更新为“不修复”。

证据留痕可审计:漏洞全生命周期管理过程中的所有操作都应该被记录,包括操作人、操作对象、操作动作、状态变更、时间戳等,可经得起审计。

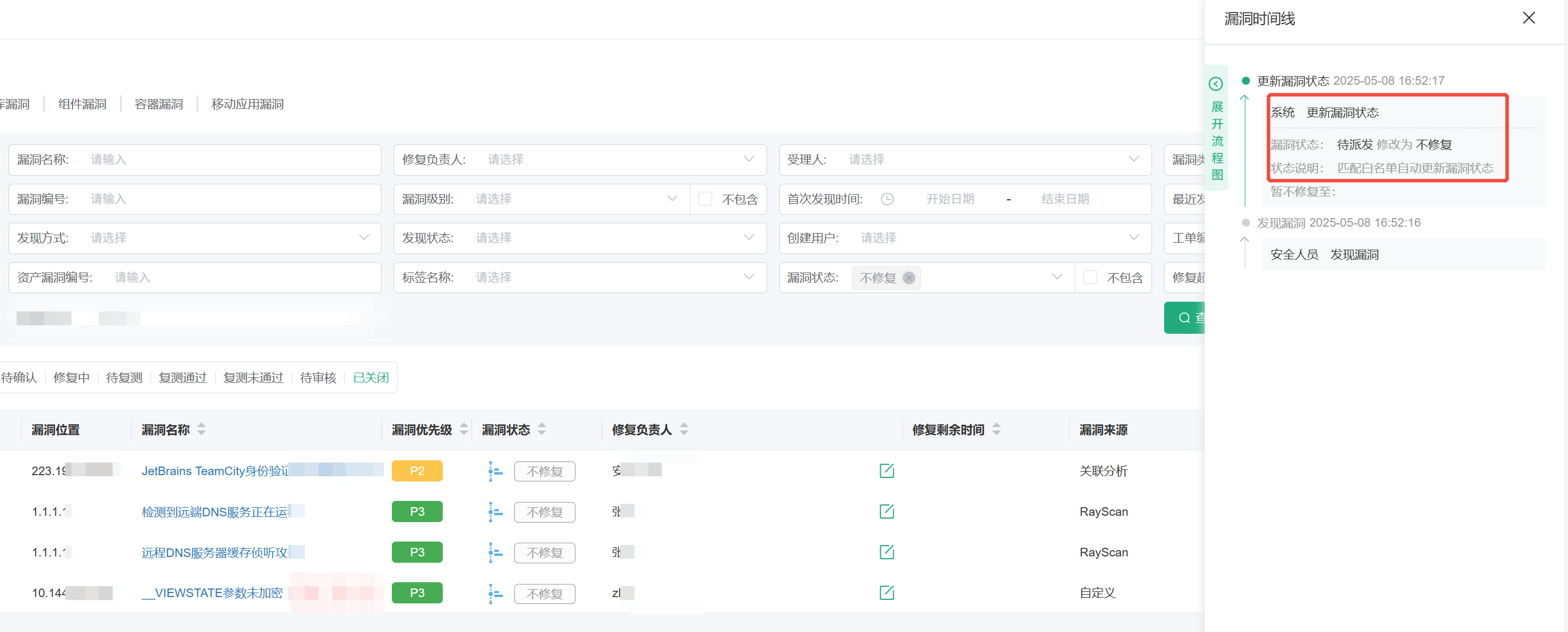

如下图所示:漏洞的整个生命周期流转流程中的所有信息均会被记录,并可在漏洞时间线中查看,便于后续安全审计。

4.2定期回头看——拒绝“永久忽略”

漏洞的风险是动态变化的,昨天的“低风险”可能是明天的“致命伤”。

设定“风险接受”有效期:设置不修复期限,到期自动重新打开。如强制团队必须定期(如每半年)重新评估当时的决策是否依然有效。

如下图所示:

1) 申请不修复时可以设定不修复的有效时间,若未设定期限,则漏洞默认永久关闭,一直为不修复状态;

2) 若设定了期限,到期后自动变成待派发状态,安全人员可将这些重启的漏洞派发给修复人重新确定是否要修复,可更加灵活应对不同场景。

漏洞情报驱动回顾:结合漏洞情报。如果一个被标记为“不修复”的漏洞突然出现了公开的PoC(概念验证代码)或被加入“两高一弱”、“CISA KEV”等合规清单,安全人员应重新评估是否需要拉回待处理队列。

如下图所示:

1) 根据漏洞情报中的风险标签筛选出高风险漏洞,针对不修复漏洞判断是否需要立即重启修复。

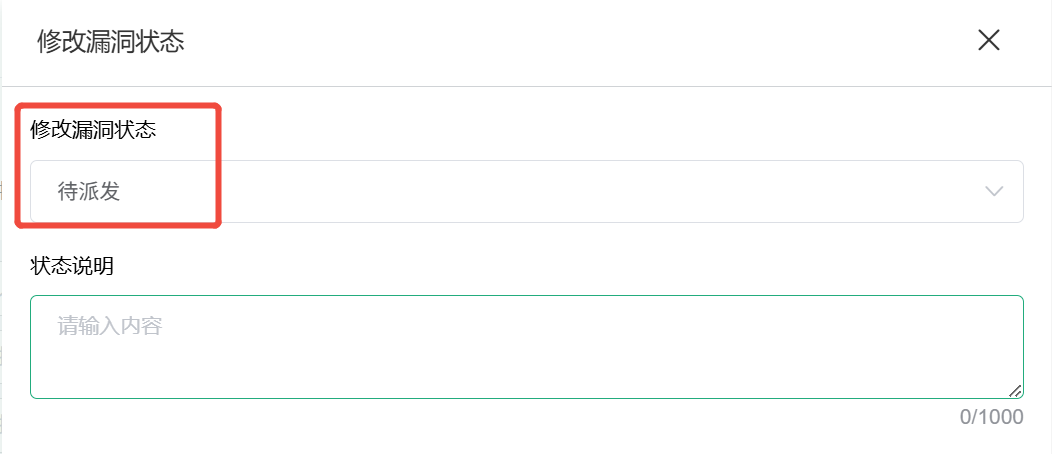

2) 如需重启,安全人员可将漏洞状态修改为“待派发”,随后重新派发给相关人员进行修复。

漏洞情报的及时性、准确性与丰富性,直接关系到安全团队对漏洞风险的研判与响应效率。并最终影响安全合规和威胁对抗。

4.3规模化运营——利用白名单自动化

一次设定,全局受用。通过白名单功能实现自动化“风险接受”,不同的资产有相同的漏洞时无需重复甄别,极大提升运营效率。但必须强调:

白名单本身也需要被管理:需要定期审查白名单条目是否依然合理;

白名单决策需有依据:为何将某类漏洞加入白名单,应有统一的安全策略作为依据。

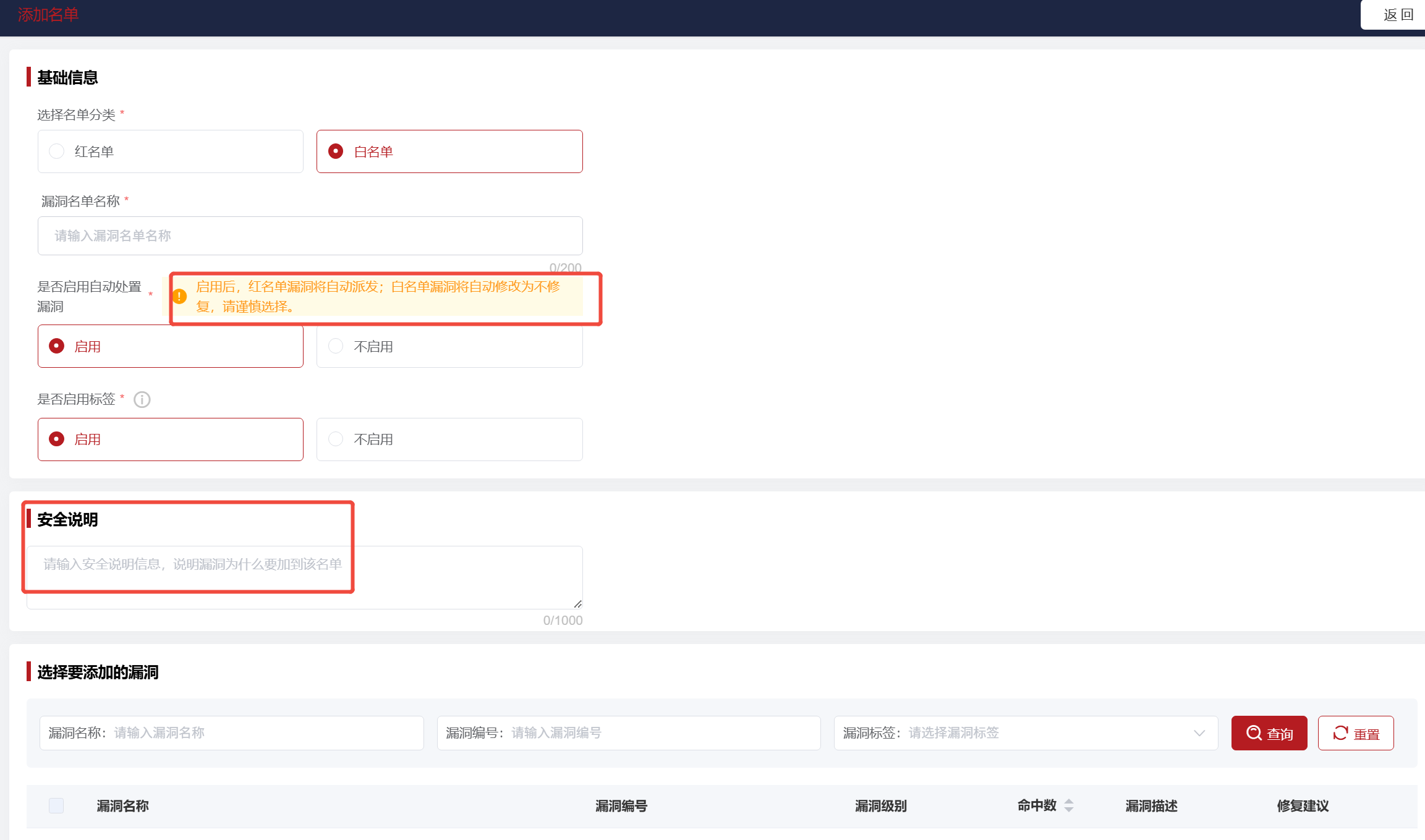

如下图所示:

1) 第一次,手动添加漏洞到白名单,设为不修复状态,输入安全说明,阐述风险评估理由(例如:“利用条件苛刻,需多个前置漏洞配合,暂不处置”),以便后续审计查阅。

2) 后续,当有其它资产命中白名单的漏洞时会自动设置为不修复,并记录到漏洞时间线。

5、 从“应对合规”到“安全运营”:将负担转化为优势

企业构建一套成熟的漏洞例外管理机制,其价值应远超“应对监管”。更应放眼于攻防对抗,保障组织网络和业务安全持续性运行。为企业带来实实在在的运营价值:

资源聚焦:将安全团队从海量漏洞中解放出来,集中精力解决真正致命的高危漏洞;

风险可视:管理层能清晰地看到哪些风险已被接受,为什么接受。整体风险态势一目了然;

运营合规:通过标准化流程,证明企业已系统性地管理漏洞风险,这比盲目追求100%修复率更有说服力。

6、 结语

漏洞管理不是简单的追求“零漏洞”、“打补丁”,而是一场关于风险、成本与业务的平衡艺术。通过建立规范的决策记录、动态的复盘机制,我们不仅能从容应对监管审计,更能构建起一个真实、高效、可控的安全运营体系。