安全团队必须立即防范的 6 种基于浏览器的攻击

近年来,针对用户浏览器的攻击激增,成为企业面临的突出安全威胁。本文将解析什么是“基于浏览器的攻击”、为何它们如此高效,以及六种最值得关注的攻击方式。

什么是浏览器攻击?

严格来说,攻击者的目标并不是浏览器本身,而是借助浏览器作为入口,攻击业务应用和数据。 在现代企业 IT 架构中,第三方 SaaS 服务已经成为关键支柱。攻击者常见的路径是:入侵第三方服务 → 窃取数据 → 勒索或变现。去年的 Snowflake 客户数据泄露,以及仍在持续的 Salesforce 攻击,就是典型案例。

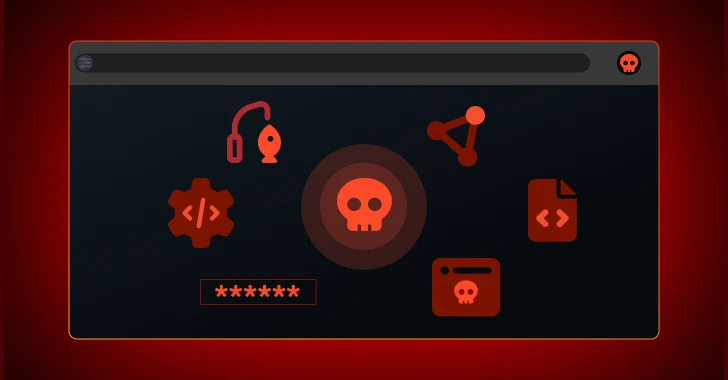

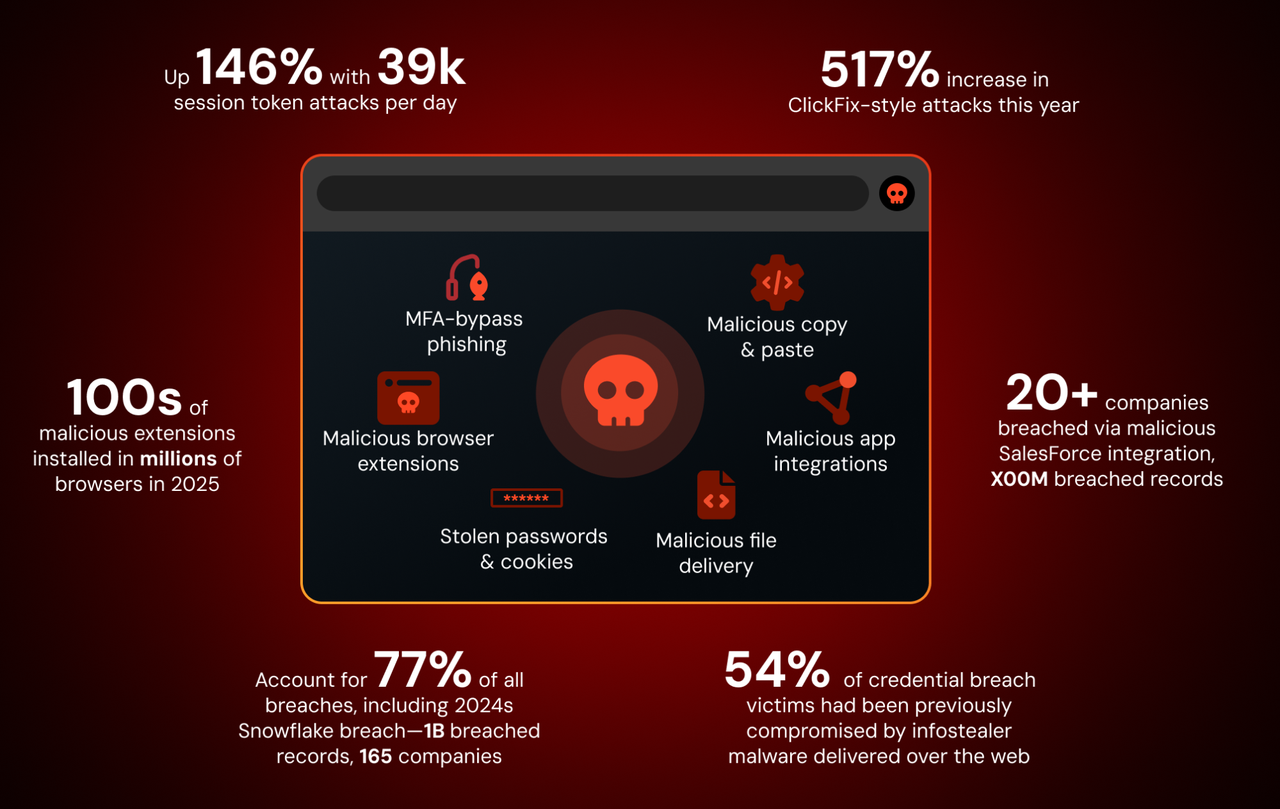

▲近年来,基于浏览器的攻击(例如 AITM 网络钓鱼、ClickFix 和网络钓鱼)呈现出前所未有的增长。

攻击者最容易得手的方式,就是直接瞄准这些服务的用户。曾几何时,电子邮件是与外界沟通的主要渠道,但随着远程办公和多样化应用的普及,电子邮件之外更加多样化的通信渠道,阻止用户与恶意内容交互变得更加困难,用户暴露在外部攻击者面前的机会比以往更多,也接触到更广泛的攻击手法。

基于浏览器访问和使用商业应用程序越来越多,浏览器逐渐成为业务的“主战场”,因此黑客频发攻击浏览器也是有道理的。

六大浏览器攻击手法

这是攻击者攻破业务应用最直接的手段。现代钓鱼已经远远超越了传统电子邮件的范畴,演变为跨渠道、多媒介的浏览器攻击。

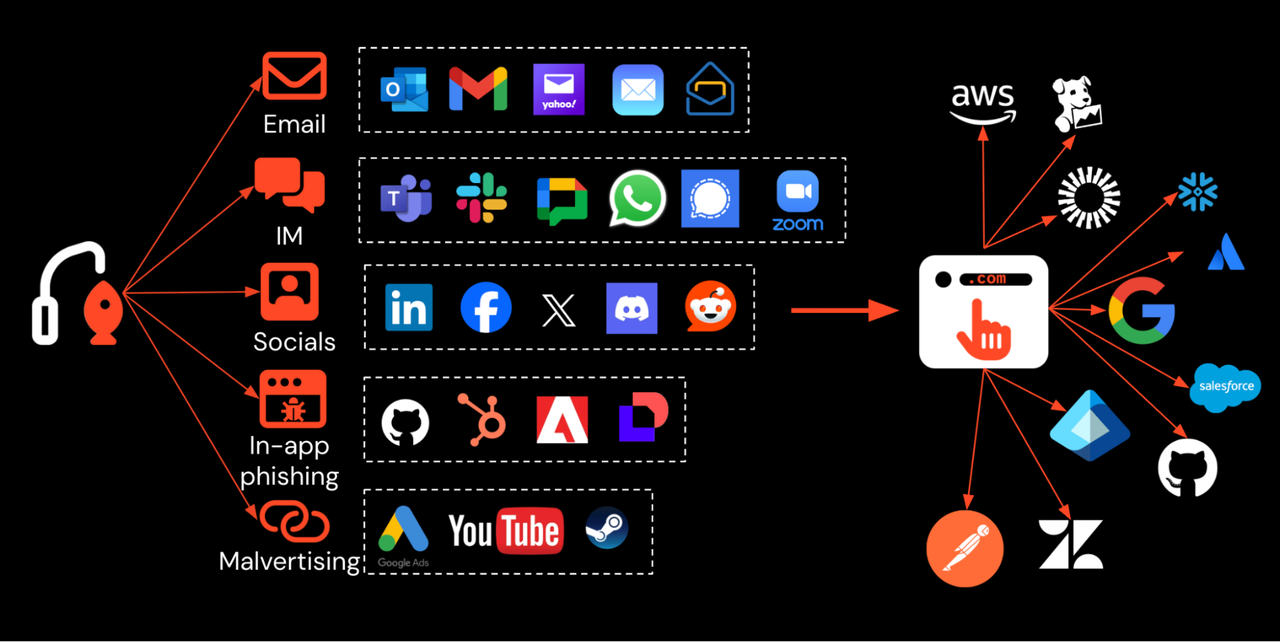

▲网络钓鱼现在是多渠道和跨渠道的,使用灵活的 AitM 工具包瞄准大量云和 SaaS 应用程序——但所有道路都不可避免地通向浏览器。

攻击者不仅能通过邮件,还能利用 IM 工具、社交媒体、短信、恶意广告,甚至 SaaS 内置消息功能,投递钓鱼链接。他们借助高度自动化的 AiTM 工具包,能绕过 MFA,动态混淆网页代码,使用 CAPTCHA/Cloudflare Turnstile 等反分析技术,并托管在合法云服务上以规避检测。

结果是:钓鱼攻击规模化、隐蔽性更强,最新一代完全定制的MFA绕过网络钓鱼工具包正在动态混淆加载网页的代码,实施自定义机器人保护(例如CAPTCHA或Cloudflare Turnstile),使用运行时反分析功能,并使用合法的SaaS和云服务来托管和投放网络钓鱼链接以掩盖其踪迹,传统依赖邮件网关或网络层的防护难以奏效。

过去一年最大的安全趋势之一是被称为ClickFix的攻击技术的出现。

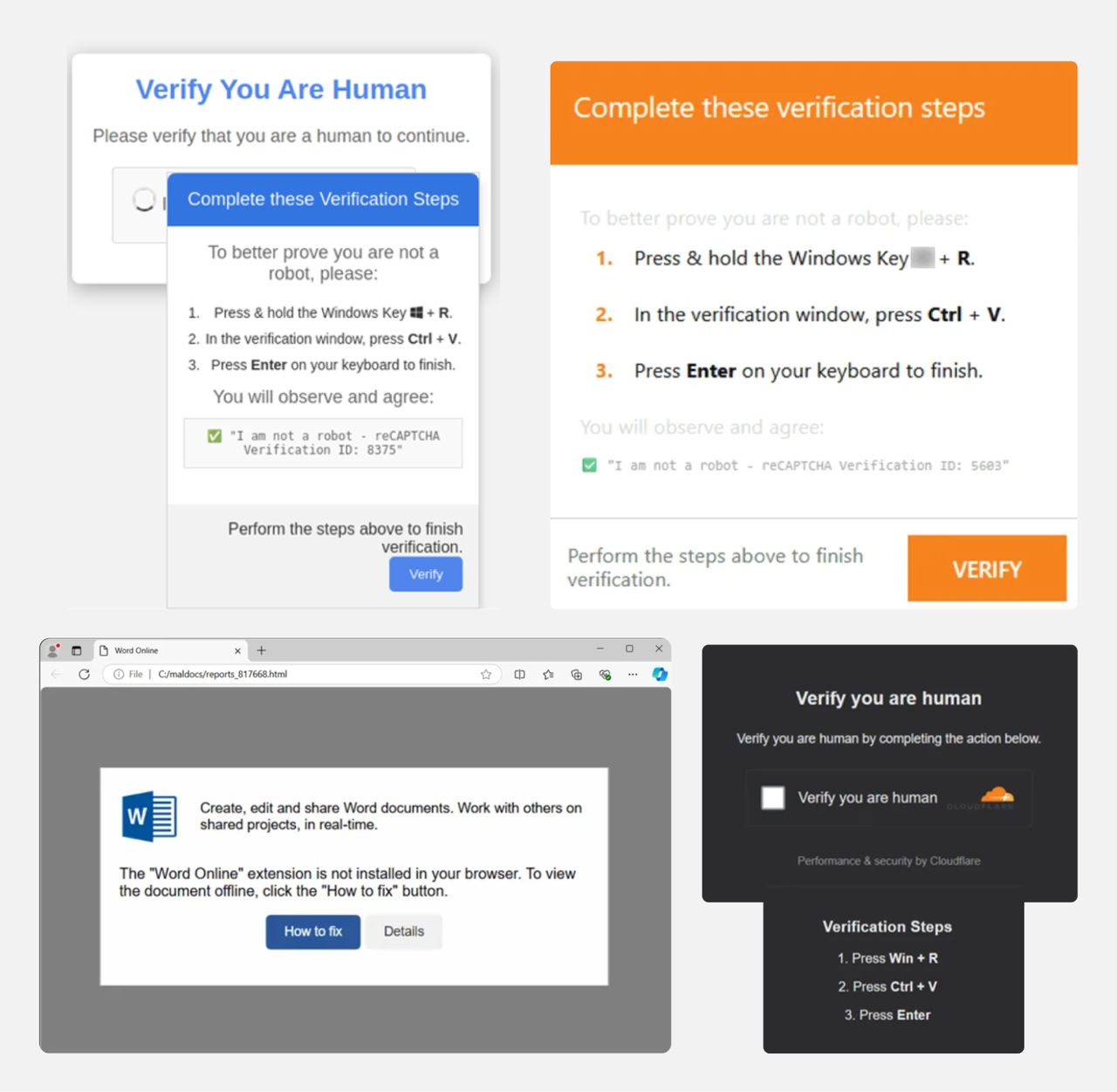

攻击者通过伪装为验证码验证、页面加载错误等场景,引导用户复制并运行恶意命令。

受害者往往以为在“通过验证”,实际上却把恶意代码粘贴到 Windows 运行框、终端、PowerShell,甚至 macOS 终端中执行。变种 FileFix 则利用文件资源管理器地址栏执行命令。

最常见的是,这些攻击用于传播信息窃取恶意软件,使用被盗的会话 cookie 和凭据来访问商业应用程序和服务。

与现代凭证和会话网络钓鱼类似,指向恶意页面的链接通过各种交付渠道传播,并使用各种诱饵,包括模拟验证码、Cloudflare Turnstile、模拟网页加载错误等等。许多用于混淆和防止网络钓鱼页面分析的保护措施也适用于 ClickFix 页面,因此检测和阻止这些页面同样具有挑战性。

▲攻击者在野外使用的 ClickFix 诱饵示例

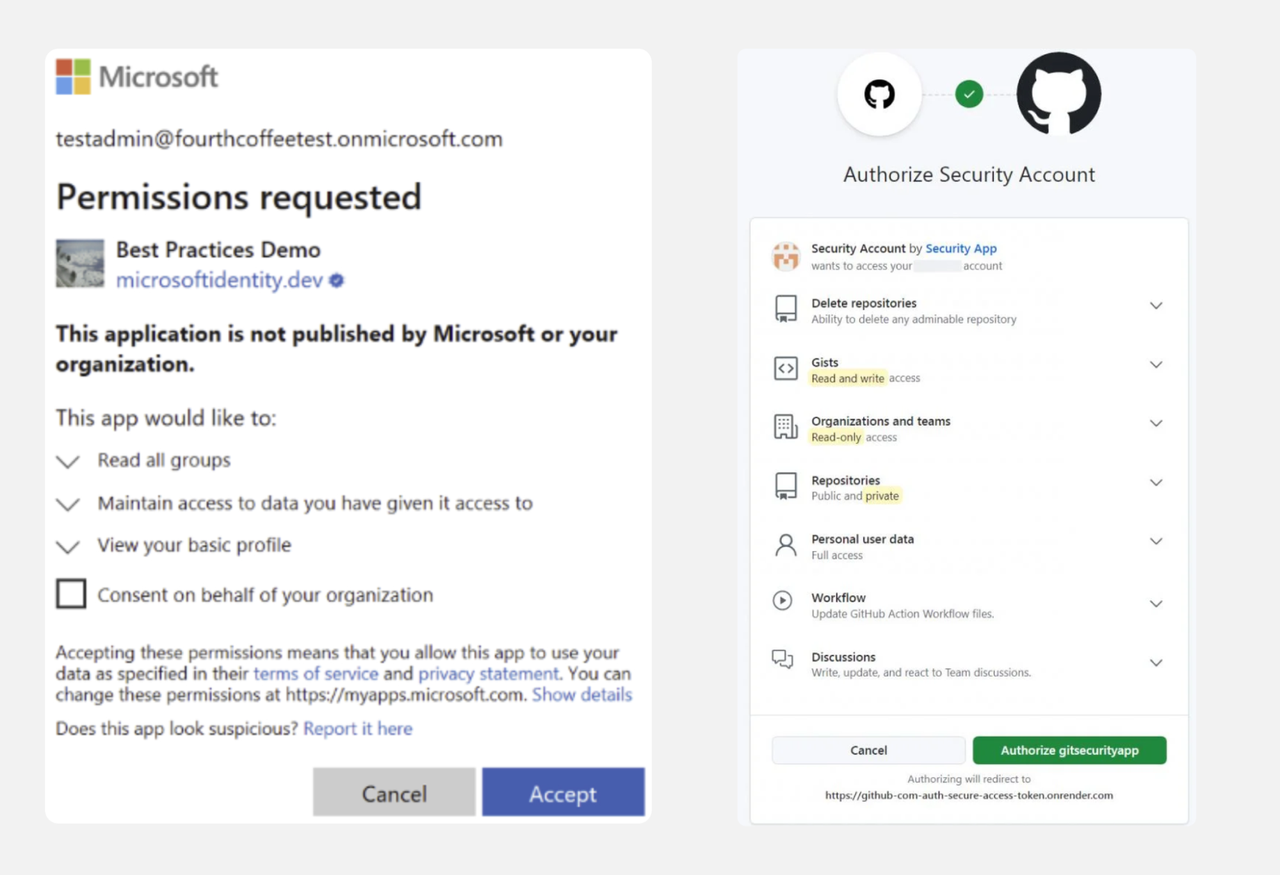

恶意 OAuth 集成是攻击者入侵应用的另一种方式,他们会诱骗用户授权与攻击者控制的恶意应用集成。这也称为“同意钓鱼”。

▲同意网络钓鱼示例,攻击者诱骗受害者授权攻击者控制的具有危险权限的应用程序。

这是攻击者绕过强化身份验证和访问控制的有效方法,通过绕过典型的登录流程来接管帐户。这包括诸如密钥之类的防网络钓鱼 MFA 方法,因为标准登录流程不适用。

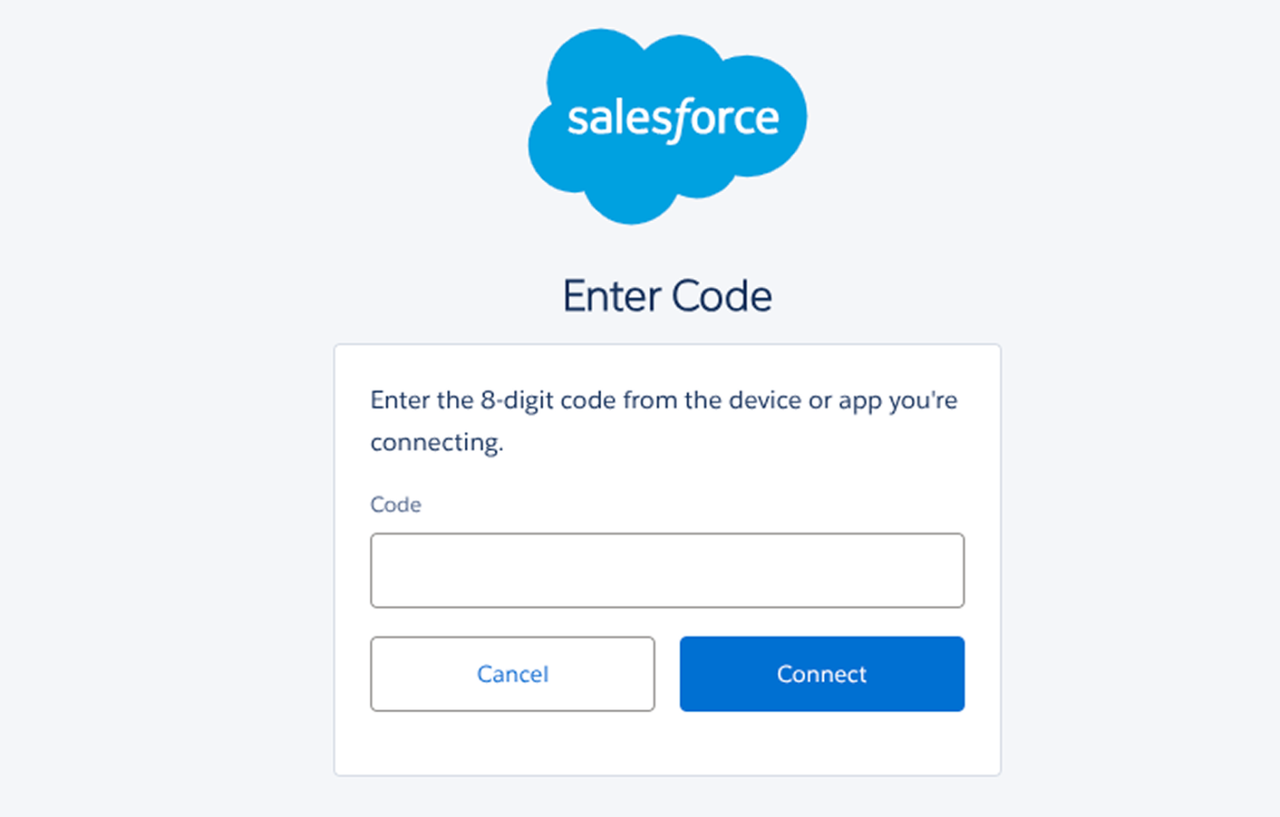

最近,随着 Salesforce 数据泄露事件的持续发生,此类攻击的变种占据了各大媒体的头条。在这种攻击场景中,攻击者诱骗受害者通过 Salesforce 中的设备代码授权流程授权一个由攻击者控制的 OAuth 应用,该流程要求用户输入一个 8 位代码来代替密码或 MFA 因素。

▲正在进行的 Salesforce 攻击涉及恶意 OAuth 应用程序被授予对受害者的 Salesforce 租户的访问权限。

防止恶意 OAuth 授权需要对应用内用户权限和租户安全设置进行严格的管理。考虑到现代企业中正在使用的数百个应用程序,这绝非易事,其中许多应用程序并非由 IT 和安全团队集中管理(或者在某些情况下,他们完全不了解)。即便如此,您仍会受到应用程序供应商提供的控制措施的限制。

在这种情况下,Salesforce 宣布计划对 OAuth 应用程序授权进行更改,以提高这些攻击引发的安全性 - 但未来还有更多具有不安全配置的应用程序可供攻击者利用。

浏览器扩展被劫持或伪装为合法工具,是攻击者窃取凭证与会话的另一途径。

攻击者既可能开发新的恶意扩展诱骗用户安装,也可能收购或入侵已有扩展,并在更新中加入恶意代码,轻松绕过应用商店的安全审查。

2024 年底,Cyberhaven 扩展及至少 35 款扩展被攻破,随后发现数百个恶意扩展,安装量达数百万。问题在于,大多数组织对员工安装的扩展缺乏可见性与管控,风险极高。

恶意文件仍是凭证窃取和恶意软件传播的核心手段。如今,它们往往通过浏览器下载的方式进入设备。

不仅仅是传统的可执行文件,攻击者还利用 HTA(HTML 应用)伪装本地钓鱼页面,或使用 SVG 文件构造完全在客户端渲染的假登录门户。即便文件表面上无异常,仍可能触发客户端攻击或跳转至恶意内容。

因此,浏览器层面对文件下载的记录与检测,成为终端防护的重要补充。

严格来说,这并不是一种浏览器攻击,而是前述攻击的结果。

一旦攻击者通过钓鱼或信息窃取木马获得凭证,若目标应用缺少 MFA,就能轻易接管账户。Snowflake 与 Jira 遭遇的攻击,正是凭证被大规模滥用的例子。

现代企业使用数百个应用,几乎难以保证所有应用都强制启用 MFA 或接入统一身份管理。一些“幽灵登录”(绕过 SSO 的本地账号)依然只靠密码验证。

浏览器作为观察用户实际登录行为的窗口,能够帮助安全团队识别未启用 MFA 的风险入口,提前修复。

总结 攻击正在逐渐转向浏览器这一核心入口。它既是最贴近用户的攻击面,也是最适合监测与响应的位置。 然而,目前大多数安全团队对浏览器仍缺乏可见性与防护手段。只有将浏览器纳入安全监控体系,才能有效发现并阻止 AiTM 钓鱼、ClickFix、恶意扩展、风险 OAuth 等新型攻击,修复 MFA 漏洞与“幽灵登录”,真正提升企业的身份与数据安全。