《网络数据安全管理条例》落地在即,实战化度量数据安全风险势在必行

2021年9月1日《数据安全法》正式实施,11月1日《个人信息保护法》正式实施,11月14日《网络数据安全管理条例(征求意见稿)》(下称《征求意见稿》) 正式向社会公开征求意见。随着一系列法律法规的相继出台,数据安全从立法到监管执行火速配套完备,这充分说明国家对数据安全重视程度及超强监管力度。如《征求意见稿》中首次提出,数据处理者应对数据安全管理制度,数据备份、加密、访问控制等安全防护措施,以及管理制度实施情况和防护措施的有效性进行年度评估并报设区的市级网信部门,即明确了数据处理者具有进行数据防护措施有效验证的责任。有学者表示,《征求意见稿》将推动互联网平台数据治理模式变革,是推动数字经济和互联网平台实现可持续发展的标识标线。

面对管理层的监管压力,相关企业的当务之急是尽快完善在数据安全治理、数据的分类分级、数据全流程管理、数据保护体系建设等方面的实施速度。但对于数据安全的相关环节建设,光有实施速度还不够,还需要从认识层面对数据安全治理工作的要点、痛点和重点有详细的了解。

灰度安全作为国内安全风险评估自动化的开创者,提出了“通过实战化攻击模拟技术,构建可弹性扩展的专项评估场景,度量网络安全风险,提升安全防御体系对抗能力”的全新安全管理理念,主张以实战化方式度量数据安全治理。

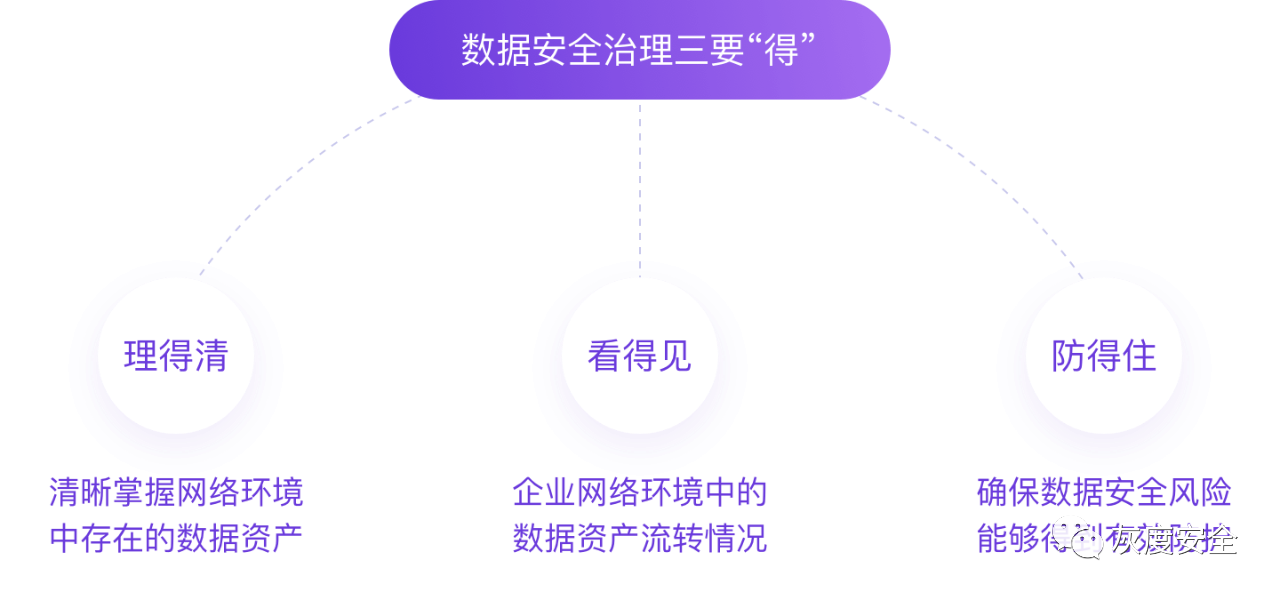

数据安全治理三要“得”

数据安全治理工作,主要应从三个维度着手,即数据资产“理得清”、数据流转“看得见”、数据安全底线“防得住”。

“理得清”指要清晰掌握网络环境中存在的数据资产,包括:数据资产分布、数据敏感度、数据形态、载体对象、数据来源、数据流向、相关供应关系、范围以及责任边界等,并对数据资产进行分类分级梳理,形成数据资产分类分级档案。除此之外,还需结合企业IT技术架构特性、业务特性、生产运维特性,定义企业数据安全风险、生成数据安全策略,构建风险防护措施矩阵,为实施分级数据风险保护奠定基础。

“看得见”指要看清企业网络环境中的数据资产流转情况,实时掌握网络环境中数据访问的主体和客体、访问行为、数据流转过程及数据生命周期变化情况,从而充分部署和落实数据安全防护策略。此外,需通过采用监测、审计、态势感知等技术手段,识别数据生命周期过程中的违规事件和异常行为。

“防得住”指要依据企业数据安全策略、数据风险及防护措施矩阵,部署落实数据安全防护设施,并依据企业数据资产特征、数据安全策略来维护数据安全防护设施的策略规则,以确保数据安全风险能够得到有效防护。

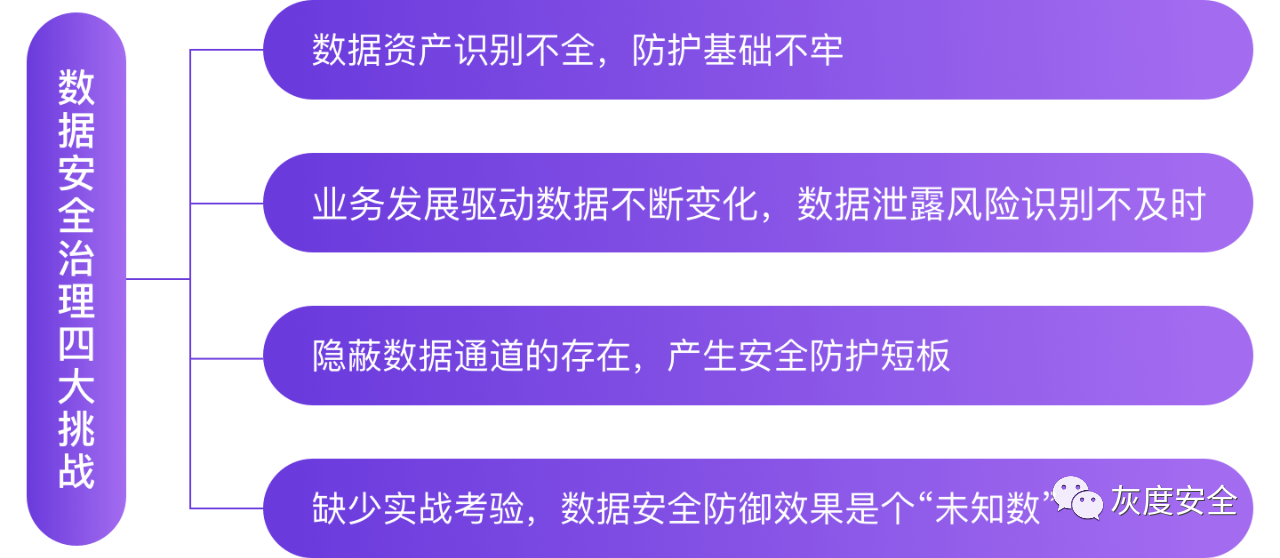

数据安全治理四大挑战

数字技术的新理念、新业态、新模式驱动着业务与技术的快速演变,企业网络环境中的数据资产分类、范围、边界、安全属性与生命周期也在快速的变化,企业在落实理清数据资产、识别数据流转、开展数据防护的过程中遇到巨大挑战,具体表现在以下四个方面:

1.数据资产识别不全,防护基础不牢

企业数据资产的识别,依赖于人工对数据识别工具的维护管理,容易因资产范围和形态的快速变化,引发数据资产识别策略人工维护遗漏等问题,造成企业受保护数据资产不能被有效识别,从而直接影响数据安全防护体系发挥效果。

2.业务发展驱动数据不断变化,数据泄露风险识别不及时

企业数字化业务的发展驱动着数据资产的范围、形态、流转方向、调用关系变化。数据安全管理人员无法及时掌握这些变化在网络环境中的安全风险映射情况,造成数据泄露风险路径信息掌握不及时,数据防护措施部署不到位。

3.隐蔽数据通道的存在,产生安全防护短板

网络协议的自身机制问题会造成数据外泄的隐蔽通道,如正反向TCP/UDP协议、DNS协议、正向HTTP协议、ICMP协议等。黑客组织可以利用数据隐蔽通道对企业数据进行分段、加密、变形处理后实现数据的窃取目的。

对于隐蔽通道的检测与防护,主要依赖于人工的渗透测试。一方面人工渗透的方式受限于评估的范围、时间和人员技术水平,企业无法全面、持续的掌握网络中的隐蔽通道;另一方面,渗透测试未能和数据安全防护体系紧密的结合,数据安全管理人员无法精准的结合数据资产、数据风险链路、数据安全策略,针对性的开展数据防护工作。

4.缺少实战考验,数据安全防御效果是个“未知数”

当今大多企业依托等级保护、数据安全治理(DSG)、数据安全成熟度模型(DSMM)等模型,并围绕着数据的生命周期开展数据防御体系建设,实施相应数据安全策略。以方法论体系为主导的数据安全体系建设,由于缺少持续的、实战性的评估与验证,无法及响应业务数据发展,不能精准定位数据安全防御体系的实际短板,防御体系建设优化目标不聚焦,建设和维护成本相对投入较高的同时,防御效果依然是个未知数。

实战化赋能数据安全建设

灰度安全自主研发的RM-PRO智能风险评估系统,借助实战化攻击场景构造和攻击向量编排技术,帮助企业精准、持续、零损伤的度量安全防御体系风险,同时对企业数据识别能力、数据安全防护能力短板进行全面排查,并可视化呈现数据泄露途径,为企业的数据安全“底线守护”原则赋能。

1.数据资产识别能力评估,同步业务数据发展,筑牢数据资产防护基础

RM-PRO智能风险评估系统(以下简称:RM-PRO系统)通过数据资产识别风险评估能力,自动化的验证企业各网络节点上数据资产识别能力是否正常且有效的运行。数据管理人员可根据业务数据发展情况和企业安全策略,定义、更新待评估的数据资产样本。

企业数据安全管理人员能够据此快速的定位数据资产识别能力短板,驱动企业数据资产识别能力升级,使数据安全管理工作适应业务数据的发展要求,为数据安全体系建设夯实基础。

2.数据泄露途径挖掘,自动适配业务数据发展,动态识别数据泄露风险

RM-PRO系统为企业客户提供数据泄露路径的挖掘能力,帮助用户掌握数据从数据中心向生产运维、开发测试、三方机构、互联网等高风险区域的全部流转路径。

此外,RM-PRO系统能够对数据流转路径上数据安全监测、数据安全防护及数据安全事件响应等措施的有效性进行评估,动态适配企业业务数据发展,全面识别企业网络环境中的数据泄露风险。

3.汇聚攻防专家经验,自动识别隐蔽通道风险,全面掌握数据风险链路

RM-PRO系统能够识别企业网络环境中,如正反向TCP/UDP协议、DNS协议、正向HTTP协议、ICMP协议等大部分的隐蔽通道风险,并将企业数据资产、数据流转链路和隐蔽通道相结合,分析验证数据泄露风险,可视化呈现数据资产利用隐蔽通道进行泄露的完整风险链路,帮助企业数据安全管理人员全面掌握数据泄露风险,并能够根据风险处置建议精准开展风险修复工作。

4.实战化度量数据安全防御体系风险,助力企业数据安全“底线守护”

RM-PRO系统依托天弓安全实验室构建的专家知识图谱,通过攻击场景构造和攻击向量编排技术,采用无损探伤的数据渗出攻击模拟方式,实战化验证企业DLP、数据脱敏、数据水印、API网关等数据安全设施的防护能力、策略规则健壮性,度量数据安全防护体系的实战对抗水平。

灰度科技RM-PRO智能风险评估系统通过实战化的数据安全管理功能,助力企业数据安全管理工作的实战化运营转变,赋能企业数据安全“底线守护”原则。

参考阅读