最新版 | OWASP TOP10 安全漏洞,新增两大类别

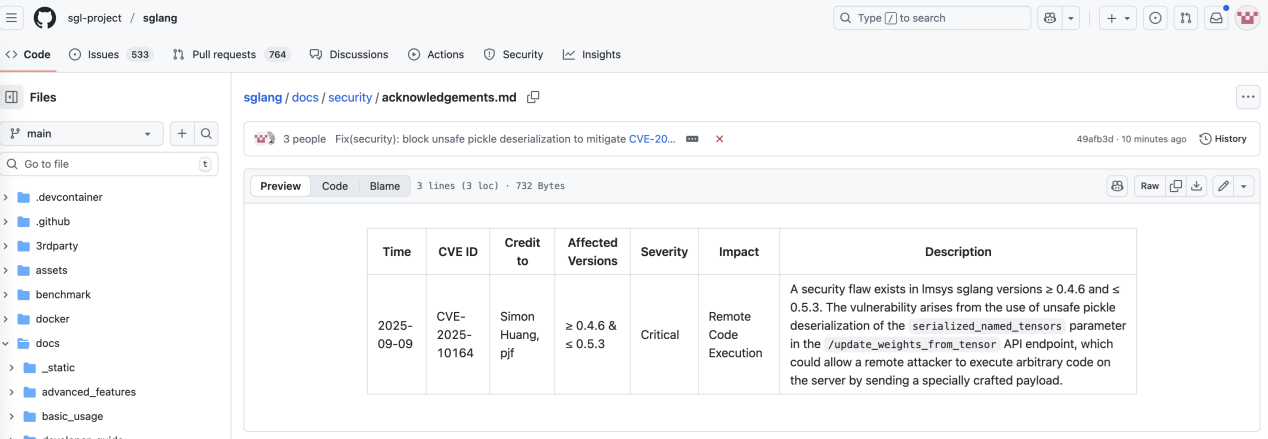

全球知名的开放式 Web 应用安全项目(OWASP)于近日发布了《2025 年 Web 应用程序十大安全风险(候选版)》,在继承 2021 年版本的基础上,对风险分类进行了重大调整:新增两大类别,优化现有结构,并通过更广泛的数据收集与分析方法反映行业真实态势。这份版本目前开放公众意见征集至 11 月 20 日,最终版预计年底发布。

01-“访问控制破坏”继续位居榜首

在 2025 年 OWASP Top 10 榜单中,**“Broken Access Control(访问控制破坏)”**依然稳居首位——自 2021 年登顶以来,这一类别始终是应用安全的头号风险。 值得注意的是,此次更新将原先独立的“服务器端请求伪造(SSRF)”风险并入“访问控制破坏”中,从而更准确地反映访问滥用在多层系统中的复杂性。

02-配置错误上升至第二位,供应链风险显著扩展

**“Security Misconfiguration(安全配置错误)”**在本次榜单中上升至第二位(2021 年排第五),凸显了云端环境与复杂部署中持续存在的配置风险。

排名第三的是**“Software Supply Chain Failures(软件供应链失效)”,这是原“易受攻击或过时组件”类别的扩展版本。 新版定义范围更广,不仅涵盖依赖组件中的漏洞,也包括整个软件生态链中——从构建系统到分发基础设施的安全妥协**。 OWASP 指出,这一类别之所以被提升,是因为在社区调查中被视为“最具迫切性的新兴威胁”。

03-加密、注入与设计问题排名下降

在此次调整中,以下三类风险均下降两位:

**Cryptographic Failures(加密失败)**位列第四;

Injection(注入漏洞)——包括 XSS 和 SQL 注入——降至第五;

**Insecure Design(不安全设计)**排名第六。

这些变化反映出行业在输入验证和系统设计上的防护意识有所提高,但仍非高枕无忧。

04-身份验证与日志类风险保持稳定,新类别“异常处理失误”首次登榜

第七至第九名分别是:

Authentication Failures(认证失败)

Software or Data Integrity Failures(软件或数据完整性失效)

Logging & Alerting Failures(日志与告警失效)

这三项与 2021 年版本排名一致,说明它们依然是企业防御体系中的薄弱环节。

而本次最大亮点之一,是新增的第十类风险——“Mishandling of Exceptional Conditions(异常条件处理不当)”。 这一类别涵盖了系统在异常状态下的错误行为,包括“失败时保持开放(fail open)”、不当错误处理、逻辑漏洞以及在异常输入或状态下的系统崩溃等问题。 它的加入,意味着OWASP正在将关注点从传统漏洞拓展到系统稳健性与容错设计领域。

05-新版方法论:更广的数据池,更科学的评估方式

OWASP 表示,与 2021 年相比,2025 版采用了全新的数据分析方法。

此前OWASP 会限制数据来源仅关联部分 CWEs(Common Weakness Enumerations,通用弱点枚举),而此次开放了限制,共使用了589个 CWE 项目进行分析——相比 2017 年的 30 个、2021 年的近 400 个,范围大幅扩大。

团队不再关注同一应用内 CWE 出现的频率,而是专注于“是否存在”这一根因层面统计,以此更精准地反映漏洞普遍性。

OWASP 解释说:“我们收集了自 2021 年起各安全厂商测试的数据,包括测试的应用总数,以及检测出至少一个 CWE 的应用比例,从而计算各类弱点在全体样本中的普遍性。”

此外,为衡量可利用性与技术影响,OWASP 还引入了CVE 数据,将漏洞按 CWE 分组后计算其平均 CVSS v3 与 v2 分值,以此得出各风险类别的“可被利用度”和“影响力”指标。

06-社区参与与数据互补:十类风险的来源说明

由于自动化检测工具仍存在局限性,本次版本中仅有八个风险类别来源于数据分析。 剩下的**两个类别(包括新加入的“异常处理失误”)**则来自 OWASP 社区调查,由安全从业者投票选出他们认为最具现实威胁的风险。

OWASP 团队表示:“未来我们计划发布补充数据分析报告,并进一步优化类别定义。这次显著增加的数据量,也迫使我们重新思考类别结构的组织方式。”

07-结语:Top 10,不只是漏洞榜单

OWASP Top 10 一直被视为 Web 安全从业者的“年度风向标”。

从供应链到访问控制、从配置到容错设计,2025 版的变化表明:

应用安全已不再局限于代码漏洞本身,而是演变为生态级的系统性挑战。

这份名单不仅帮助开发者理解风险优先级,也为安全治理、合规审计、代码审查及安全工具设计提供了全新的基准。