资产维度分类之全球中间件漏洞大盘点

1、漏洞以资产维度分类管理是一个普遍性的需求

漏洞管理生命周期过程中,在漏洞修复阶段,基于管理权限和职责分工,普遍会按照漏洞的资产分类指派修复任务。典型的漏洞资产分类如操作系统、数据库、中间件、业务应用等,不同分类的漏洞由不同的人、服务商、部门来负责,分权分责通过协同完成漏洞修复任务。

2、当前需求实现存在的问题

目前采用较多的方法是使用NVD CPE(漏洞影响产品)数据中的o(操作系统)、a(应用)、h(硬件)来进行分类识别。NVD CPE(漏洞影响产品)存在问题是:

1) 只有三种分类。分类较粗,数据库、中间件都归到a(应用)里,没有办法满足细粒度管理要求;

2) 存在分类错误问题。例如o(操作系统)中存在非操作系统产品,可能会把修复任务指派给错误的修复人;

3) 存在漏洞未提供NVD CPE(漏洞影响产品)数据、漏洞的NVD CPE(漏洞影响产品)未及时更新问题,导致漏洞无法分类、无法正确进行归类。

部分行业用户为部分解决上述问题,对NVD CPE中a、o、h分类进行了扩展,如增加m(中间件)分类等,并对分类进行枚举值列举。存在的问题是:

1) 与NVD CPE分类冲突、重合;

2) 分类枚举值不够丰富,难以覆盖行业用户的资产产品类型;

3) 新扩展的产品分类与漏洞的关联度不足,出现漏洞归属不清或错误问题。

长期以来,这一看似简单的需求,在实际管理过程中却难以得到很好的实现。可以看到,完全依赖开源数据、本地数据或本地知识库进行简单的分类,同时又缺少漏洞分类数据的动态更新,传统方案难以支撑对效率和成本要求日益趋高的漏洞管理过程。

3、摄星玄猫的最佳实践

为解决传统方案存在的问题,完美满足用户管理需求,首先要有一个完整的动态更新的覆盖全球产品的资产库、全面的产品和漏洞关联的数据库。才能避免漏洞分类不全、不准确、不及时的问题。

摄星科技以玄猫漏洞情报数据底座为分类基础,提出贴合日用习惯的创新性分类方法,并通过API数据接口为各类资产和漏洞风险管理系统赋能。

1) 以摄星玄猫数据底座为分类基础

覆盖全球产品的基础字典库

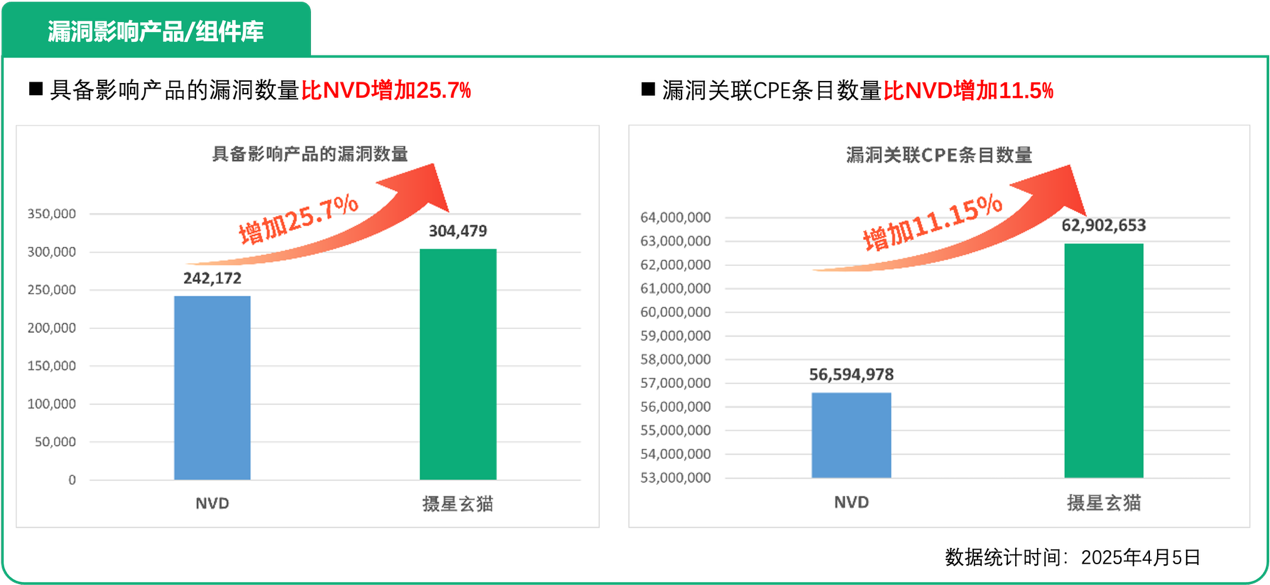

摄星玄猫对标CPE字典,形成不断迭代、持续更新的覆盖全球产品的高质量基础字典库。进而能够覆盖用户的资产类型,并能够提供丰富的、兼容常用名的资产分类标准枚举值。

产品和漏洞关联数据库

摄星玄猫对标NVD CPE,形成覆盖国产产品、开源组件、厂家安全公告的更加丰富、更加准确的动态更新的漏洞影响产品库。保障漏洞在进行资产分类时更加全面、更加准确、更加及时。

2) 创新性的漏洞的资产分类方法

依托摄星科技基于DeepSeek的数据治理和数据标准化智能体,以习惯和实用为原则,遵循如下分类方法:

兼容并重新审视NVD CPE数据,修正NVD CPE中的错误分类;

摆脱NVD CPE的分类束缚,以业界熟知的、习惯的方法进行分类;

全球视野的分类枚举值穷举,使得能够覆盖用户的所有资产类型;

3) 通过情报服务API接口赋能

通过API对接漏洞管理平台、资产安全平台、安全运营平台、态势感知平台等,将玄猫漏洞情报的分类应用到本地漏洞管理过程中,本地和云端联动,可具备最新最全的动态更新的漏洞资产分类能力,满足运营者在漏洞生命周期管理过程中多角色、多部门分权分责协同的需要。

4、中间件及其漏洞分类

中间件是一种独立的系统软件或服务程序,位于客户机服务器的操作系统之上,介于应用软件和系统软件之间,可让分布式应用软件在不同技术间共享资源,管理计算资源和网络通信。它的作用是屏蔽各种复杂技术细节,简化应用、应用组件和后端数据源之间的连接,加速分布式应用开发,实现系统之间的互联互通,为上层应用软件提供运行与开发环境。

中间件起源20世纪60年代,1968年IBM发布的CICS交易事务控制系统,使应用软件与系统服务分离,是中间件技术萌芽标志。1984年AT&T贝尔实验室开发的Tuxedo被视为第一个严格意义上的中间件产品。此后,IBM发布MQ系列产品,消息中间件诞生。1995 年Java语言诞生,推动了应用服务器中间件的发展。2001年微软发布.NET,中间件形成.NET 和Java两大技术阵营。

伴随着互联网、云计算与微服务的发展,中间件由早期重量级交易、消息产品演进为云原生、轻量化和智能化形态,演进方向包括数据中间件、服务网格、Serverless、事件驱动及边缘计算等新兴场景。未来,中间件将聚焦于消除信息孤岛,推动无边界信息流,以支撑开放、动态、多变的互联网环境中的复杂应用系统。

中间件类型和应用场景的日益丰富和复杂,为安全漏洞管理带来了更多的挑战。

在NVD CPE中,中间件归为a(应用)大类,没有进行专门对中间件细分,因此没有可借鉴的价值。要做好中间件及其漏洞的分类需要依靠产品指纹库、产品和漏洞关联知识库,并与安全运营中的习惯相结合。

1) 摄星玄猫中间件分类

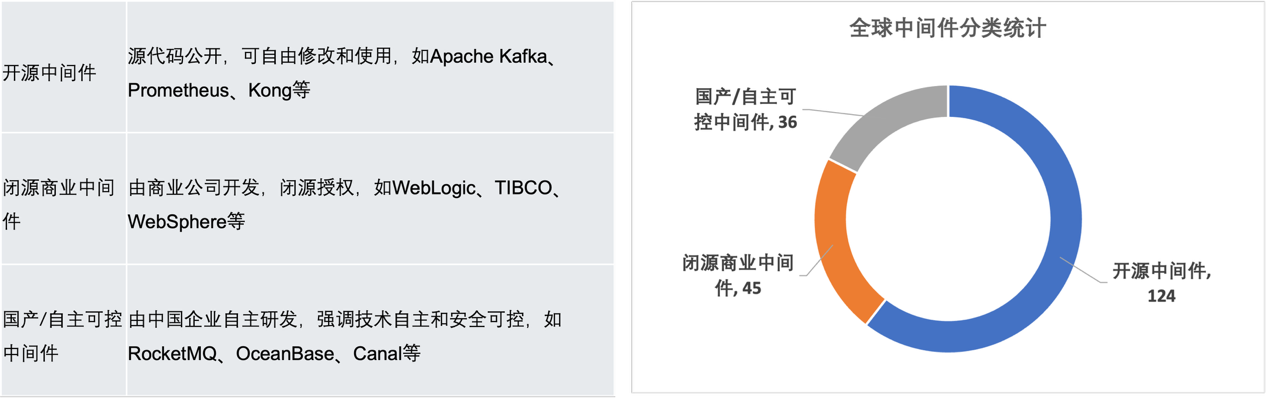

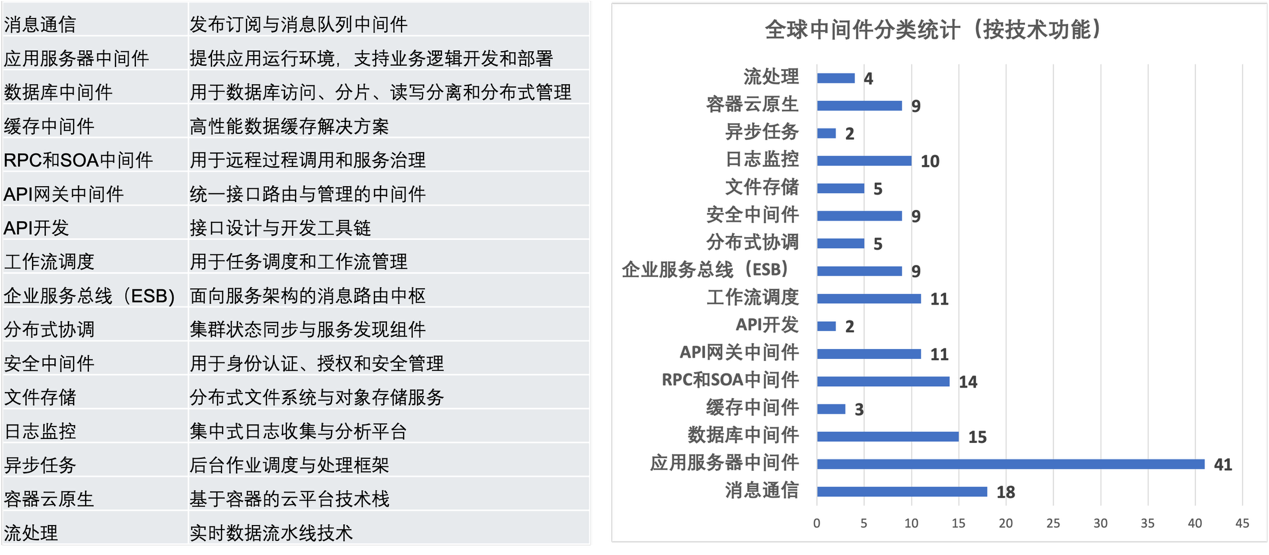

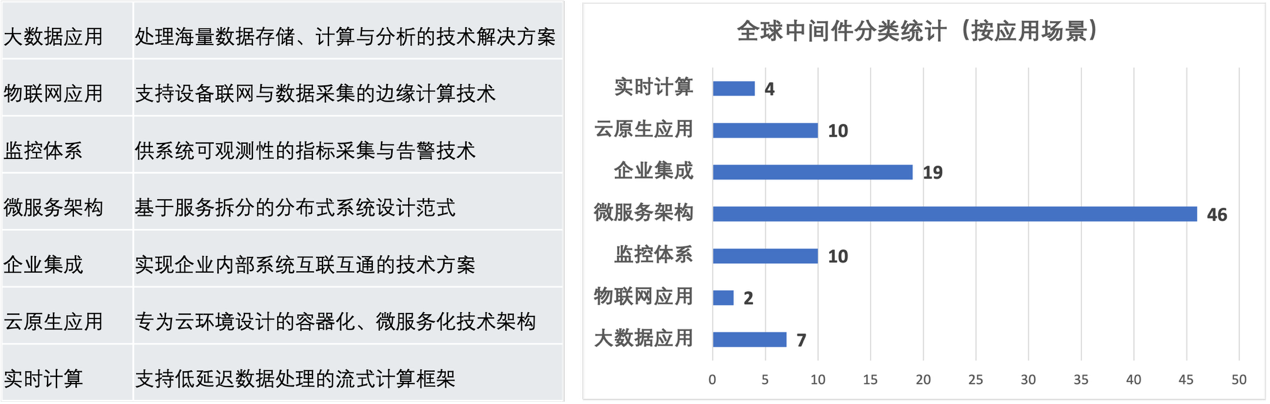

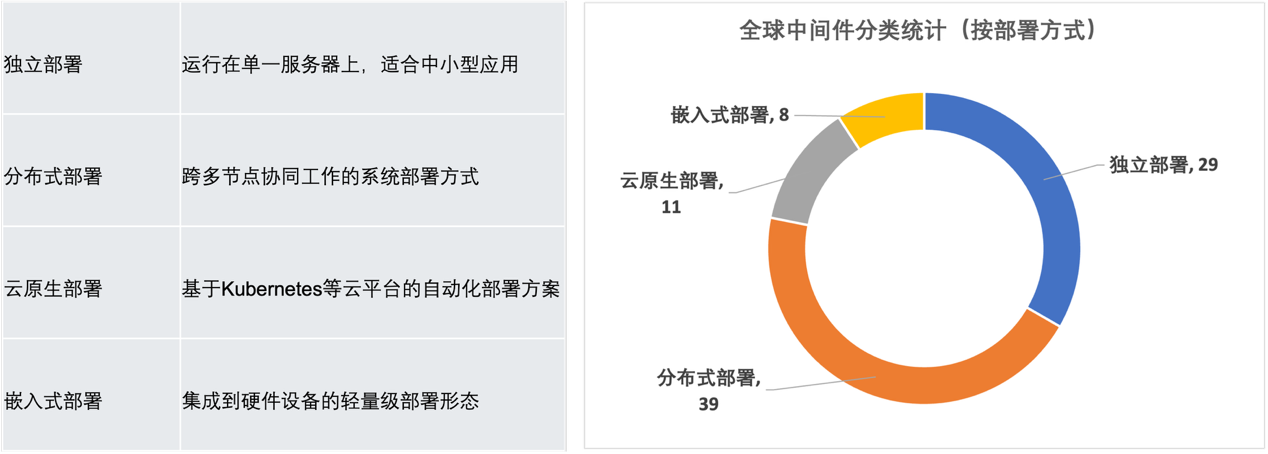

摄星玄猫的全球中间件分类共计170个,其中包含国产中间件36个。按照开发属性、技术功能、应用场景、部署模式等4种划分方法可进行如下分类。

l 按开发属性分类

l 按技术功能分类

l 按应用场景分类

l 按部署方式分类

2) 中间件漏洞及其威胁

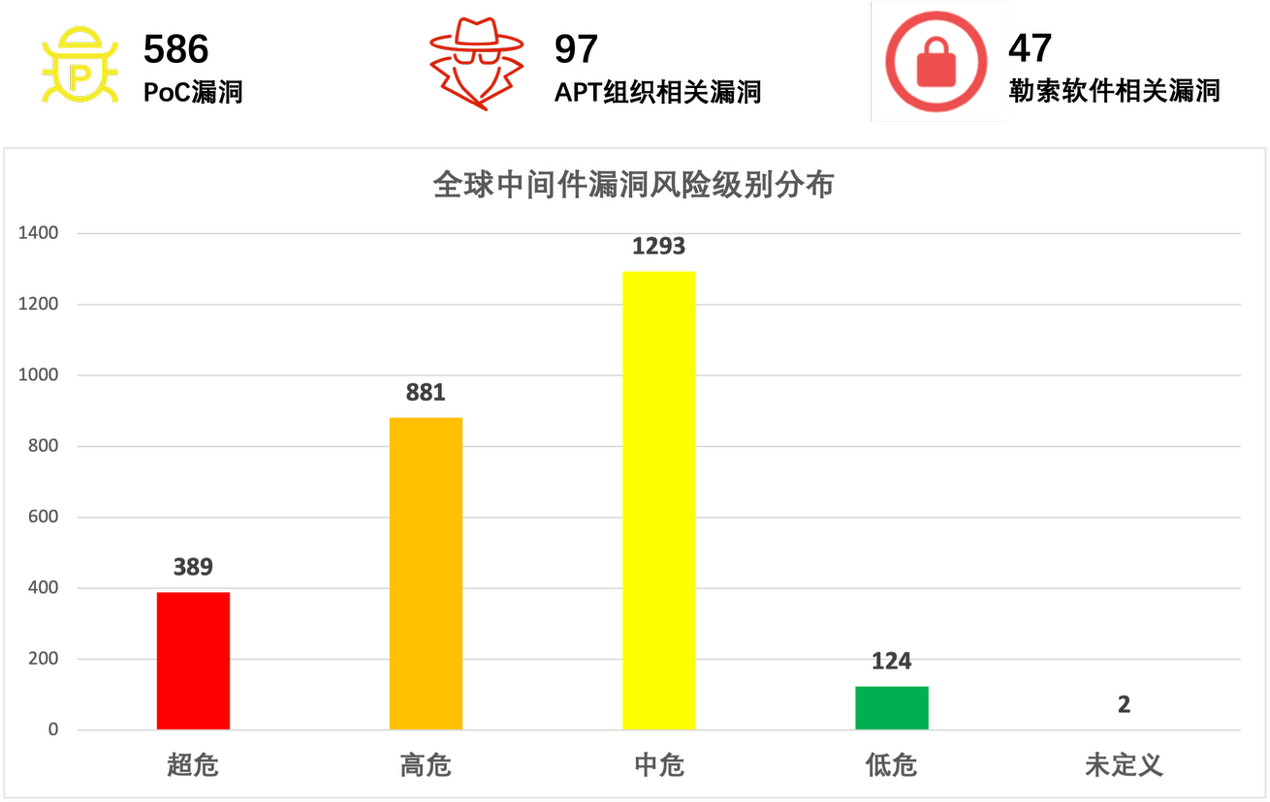

迄今为止,全球170个中间件去重合并的公开漏洞共计2,689个。中间件PoC漏洞占所有中间件漏洞的21.8%,同时与APT组织关联的漏洞97个,与勒索软件组织关联漏洞47个。表明中间件面临威胁的多样性和严重性。

l 数据库漏洞分布(按开发属性)

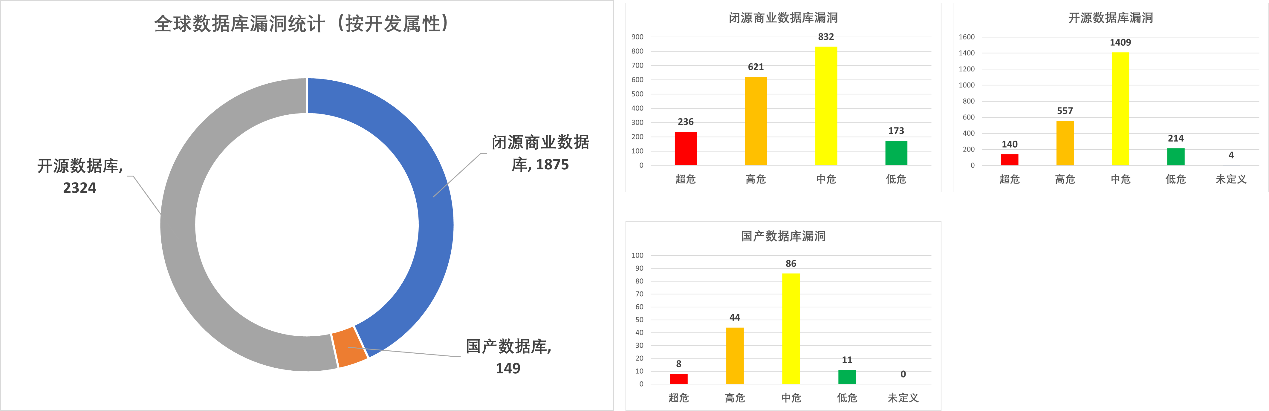

闭源商业、开源、国产/自主可控中间件漏洞共计2,720个,高于所有中间件的2,689个漏洞总数,闭源商业、国产/自主可控中间件在引用开源组件的同时也引入了开源中间件组件漏洞。因此,需要从供应链角度重视对开源中间件组件的安全管理。

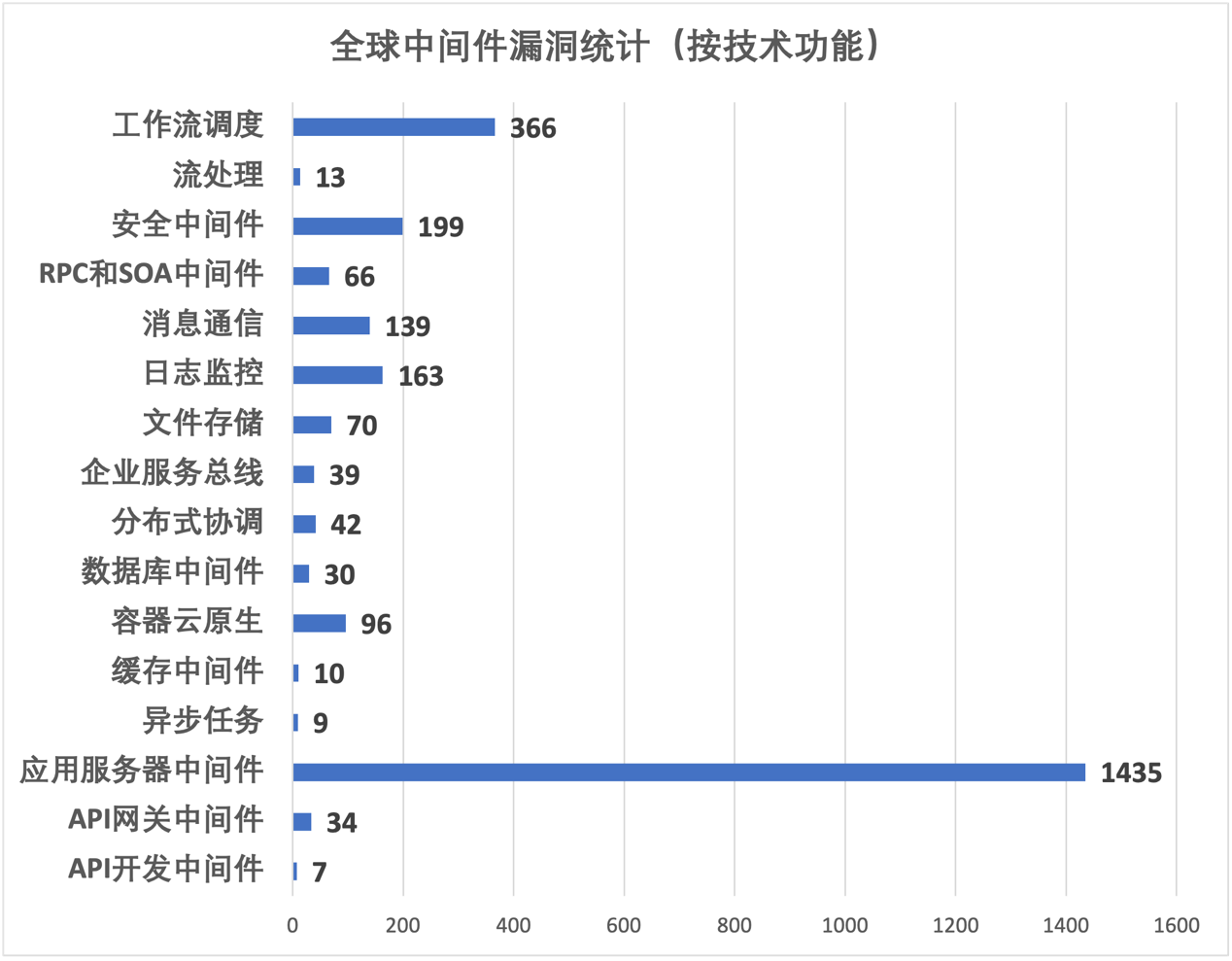

l 中间件漏洞分布(按技术功能)

应用服务器中间件在漏洞总数、APT组织关联漏洞、勒索软件关联漏洞方面都处于突出位置。

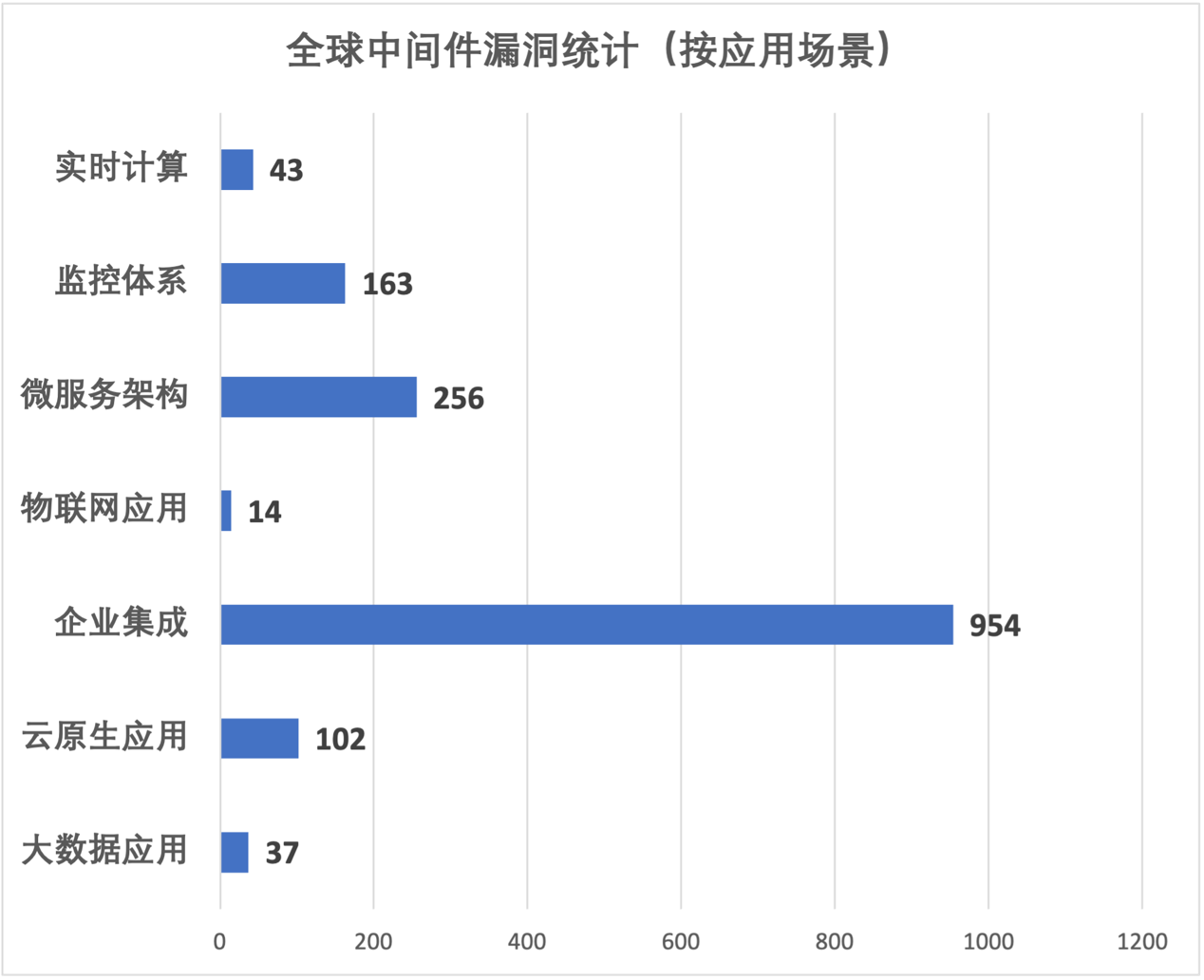

l 中间件漏洞分布(按应用场景)

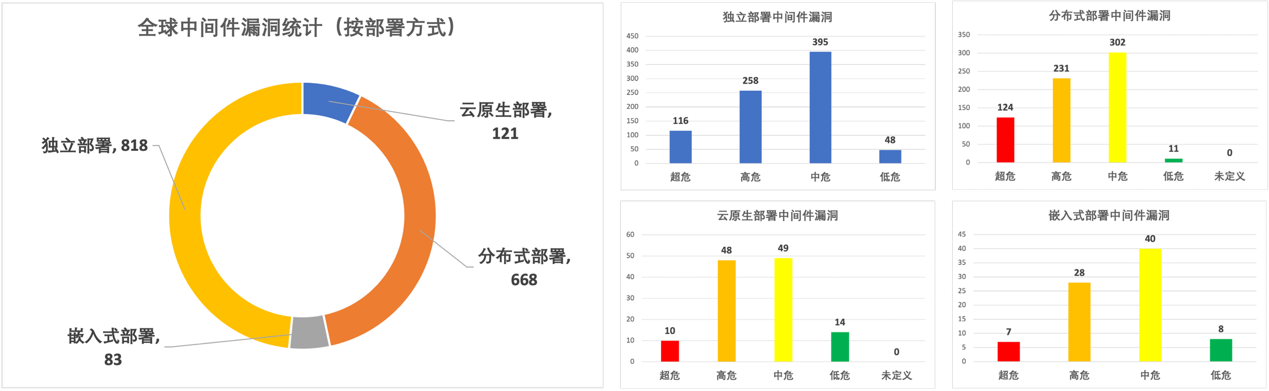

l 中间件漏洞分布(按部署方式)

独立部署、分布式部署中间件漏洞占据全部中间件漏洞的86.5%以上。

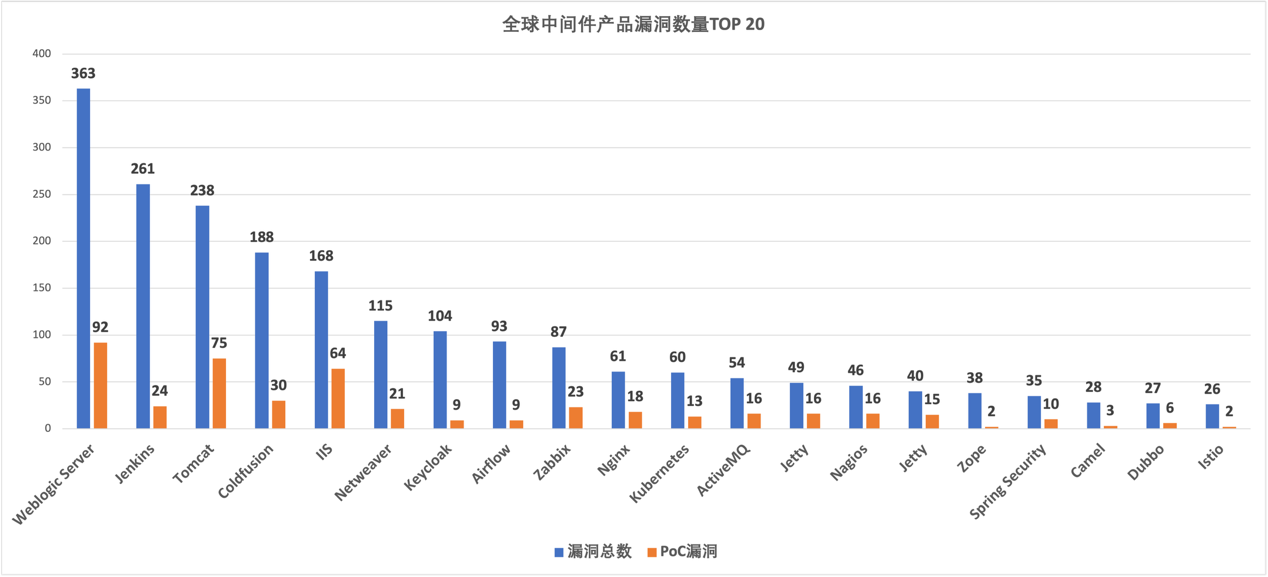

l 全球中间件漏洞数量TOP 20

中间件技术在经过长期间发展和大规模使用后,积累了大量已公开历史漏洞。全球中间件产品漏洞数量TOP 20如下。前20名中,绝大部分为开源中间件。

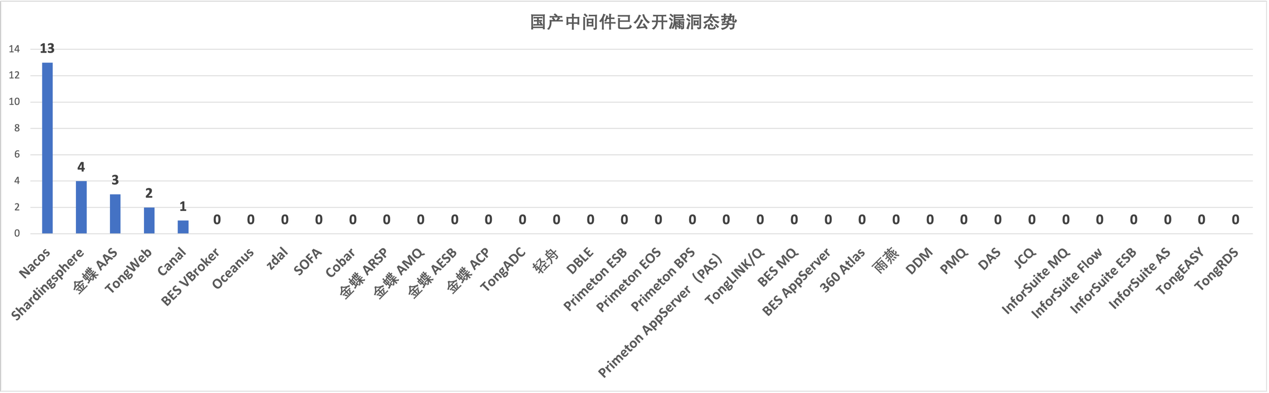

我国国产中间件经过多年发展,涌现出了众多的自主可控中间件产品,在全球中间件领域占有重要地位。国产中间件的已公开漏洞态势如下图所示。

随着国产化替代进程加快,国产中间件使用规模将来愈大,漏洞带来的风险也将加大,因此,我们应该更加重视国产中间件漏洞。