资产维度分类之全球操作系统漏洞大盘点

漏洞以资产维度分类管理是一个普遍性的需求

漏洞管理生命周期过程中,在漏洞修复阶段,基于管理权限和职责分工,普遍会按照漏洞的资产分类指派修复任务。典型的漏洞资产分类如操作系统、数据库、中间件、业务应用等,不同分类的漏洞由不同的人、服务商、部门来负责,分权分责通过协同完成漏洞修复任务。

当前需求实现存在的问题

目前采用较多的方法是使用NVD CPE(漏洞影响产品)数据中的o(操作系统)、a(应用)、h(硬件)来进行分类识别。NVD CPE(漏洞影响产品)存在问题是:

只有三种分类。分类较粗,数据库、中间件都归到a(应用)里,没有办法满足细粒度管理要求;

存在分类错误问题。例如o(操作系统)中存在的非操作系统产品,可能会把修复任务指派给错误的修复人;

存在漏洞未提供NVD CPE(漏洞影响产品)数据、漏洞的NVD CPE(漏洞影响产品)未及时更新问题,导致漏洞无法分类、无法正确进行归类。

部分行业用户为部分解决上述问题,对NVD CPE中a、o、h分类进行了扩展,如增加m(中间件)分类等,并对分类进行枚举值列举。存在的问题是:

与NVD CPE分类冲突、重合;

分类枚举值不够丰富,难以覆盖行业用户的资产产品类型;

新扩展的产品分类与漏洞的关联度不足,出现漏洞归属不清或错误问题。

长期以来,这一看似简单的需求,在实际管理过程中却难以得到很好的实现。可以看到,完全依赖开源数据、本地数据或本地知识库进行简单的分类,同时又缺少漏洞分类数据的动态更新,传统方案难以支撑对效率和成本要求日益趋高的漏洞管理过程。

摄星玄猫的最佳实践

为解决传统方案存在的问题,完美满足用户管理需求,首先要有一个完整的动态更新的覆盖全球产品的资产库、全面的产品和漏洞关联的数据库。才能避免漏洞分类不全、不准确、不及时的问题。

摄星科技以玄猫漏洞情报数据底座为分类基础,提出贴合日用习惯的创新性分类方法,并通过API数据接口为各类资产和漏洞风险管理系统赋能。

1、以摄星玄猫数据底座为分类基础

覆盖全球产品的基础字典库

摄星玄猫对标CPE字典,形成不断迭代、持续更新的覆盖全球产品的高质量基础字典库。进而能够覆盖用户的资产类型,并能够提供丰富的、兼容常用名的资产分类标准枚举值。

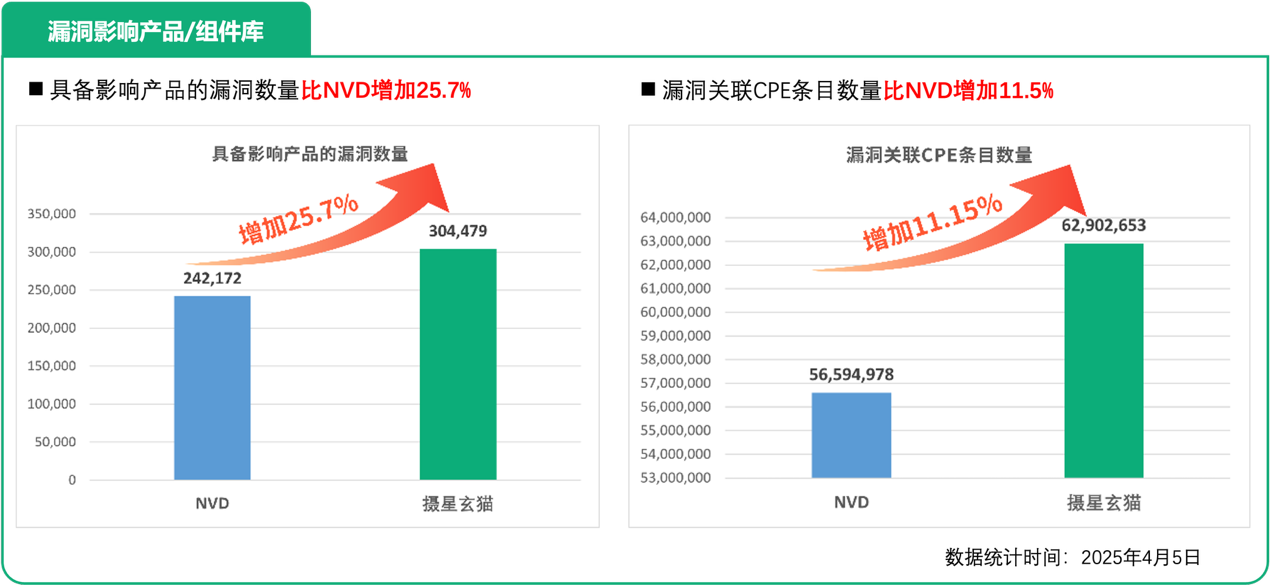

产品和漏洞关联数据库

摄星玄猫对标NVD CPE,形成覆盖国产产品、开源组件、厂家安全公告的更加丰富、更加准确的动态更新的漏洞影响产品库。保障漏洞在进行资产分类时更加全面、更加准确、更加及时。

2、创新性的漏洞的资产分类方法

依托摄星科技基于DeepSeek的数据治理和数据标准化智能体,以习惯和实用为原则,遵循如下分类方法:

兼容并重新审视NVD CPE数据,修正NVD CPE中的错误分类;

摆脱NVD CPE的分类束缚,以业界熟知的、习惯的方法进行分类;

全球视野的分类枚举值穷举,使得能够覆盖用户的所有资产类型;

3、通过情报服务API接口赋能

通过API对接漏洞管理平台、资产安全平台、安全运营平台、态势感知平台等,将玄猫漏洞情报的分类应用到本地漏洞管理过程中,本地和云端联动,可具备最新最全的动态更新的漏洞资产分类能力,满足运营者在漏洞生命周期管理过程中多角色、多部门分权分责协同的需要。

操作系统及其漏洞分类

操作系统从20世纪40年代的批处理系统起步,历经DOS时代的文本界面、图形界面的兴起与完善,到Windows、Mac OS X等桌面系统的成熟,以及移动互联网时代iOS、Android等移动操作系统的崛起,不断推动着计算机技术与人机交互方式的变革。随着万物互联、云计算、人工智能等技术的发展,操作系统正朝着更加智能、安全、跨平台融合的方向演进,更注重多设备协同、分布式计算和隐私保护。

操作系统类型的日益丰富和复杂,为安全漏洞管理带来了更多的挑战。

1、NVD CPE的操作系统类型分类存在的问题

NVD CPE中part标记为o(OS,操作系统)的产品共计40455个,其中固件(firmware) 35415个,错误标记为o的232个(实际为a(应用))。NVD CPE中真正的操作系统数量是808个。错误标记类似于如下示例:

2、摄星玄猫操作系统分类

摄星玄猫的操作系统分类共计911个,比NVD CPE多103个,包含了NVD CPE未收录的部分国产操作系统和开源操作系统。

按照开发属性、应用场景、技术特性可进行如下分类。

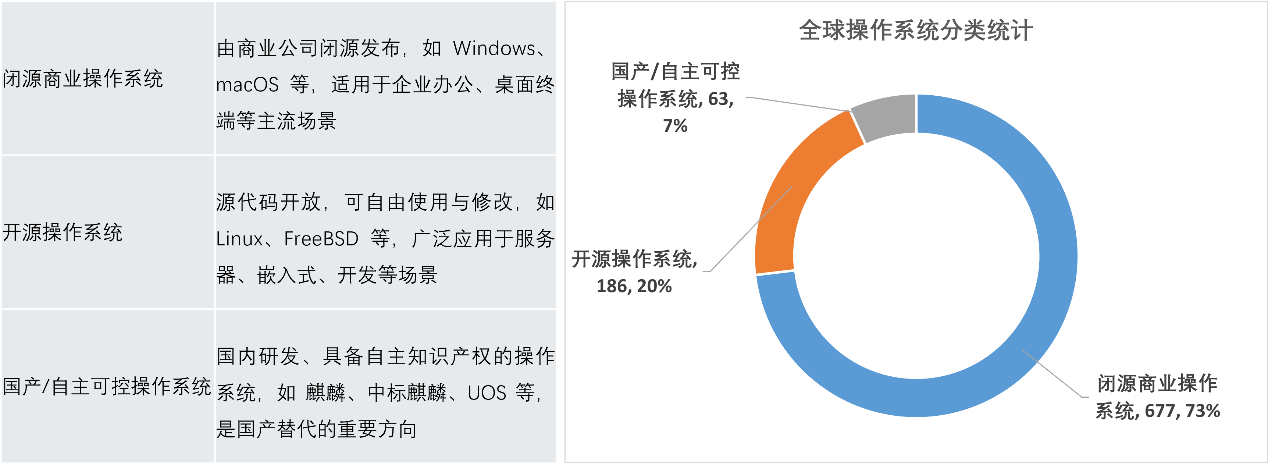

按开发属性分类

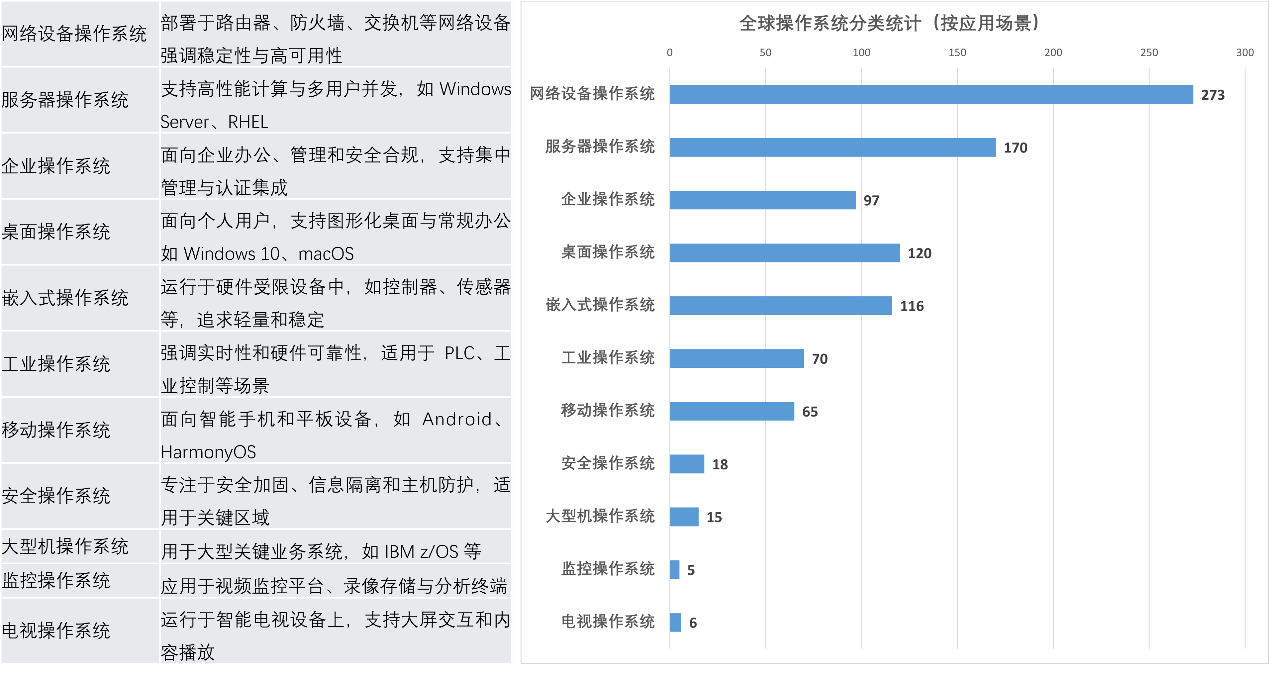

按应用场景分类

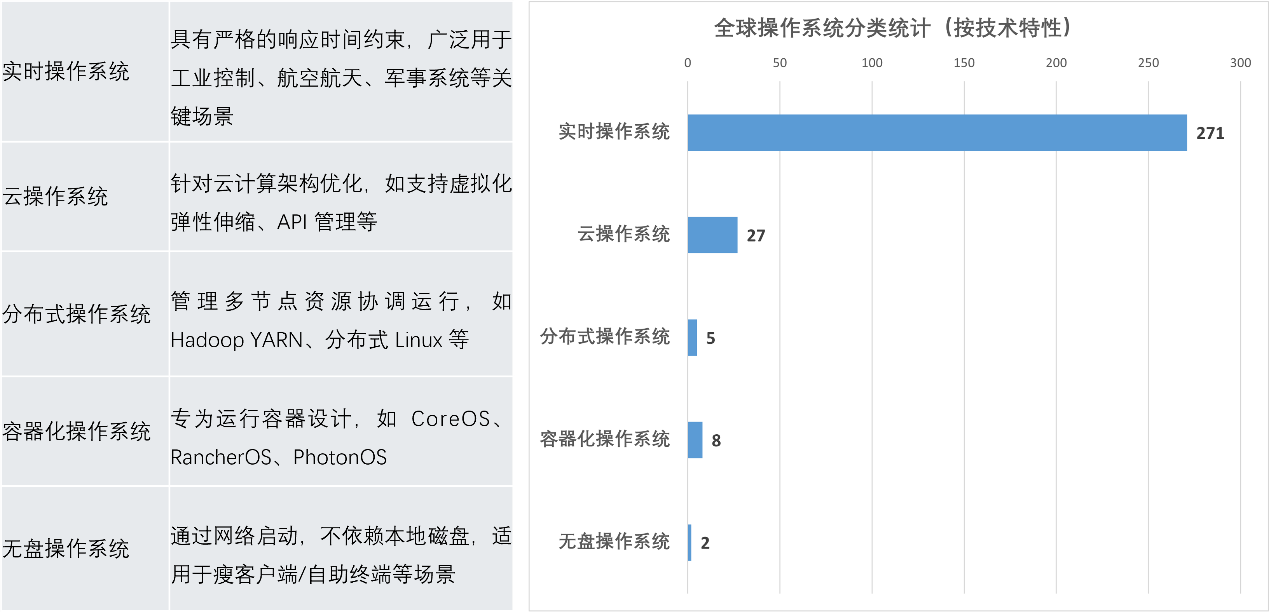

按技术特性分类

操作系统漏洞分布(按开发属性)

操作系统漏洞分布(按应用场景)

操作系统漏洞分布(按技术特性)

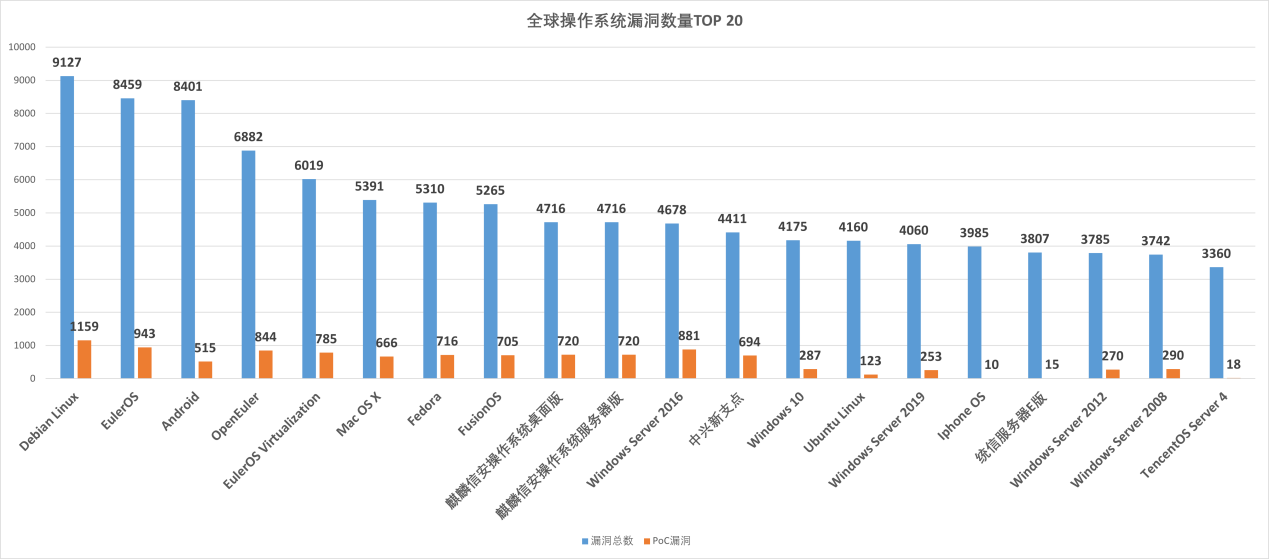

全球操纵系统漏洞数量TOP 20

3、操作系统漏洞及其威胁

操作系统管理计算机硬件资源,提供用户与硬件交互的界面,调度系统资源,为应用程序提供了运行平台和基础服务,支持各种软件功能,通过优化资源分配和保障系统安全稳定。

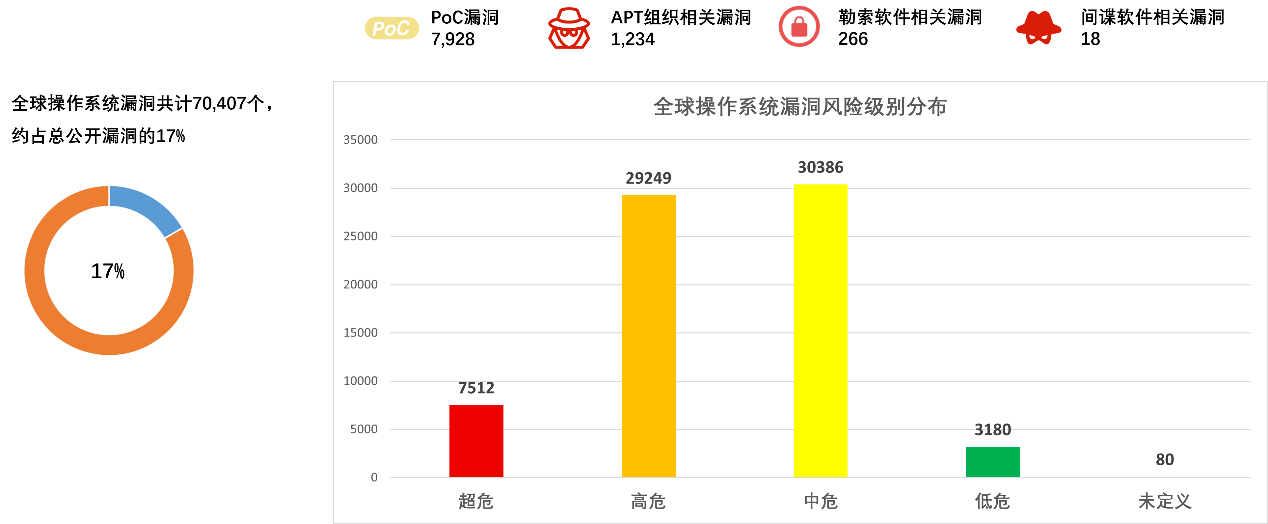

迄今为止,全球911个操作系统去重合并的公开漏洞共计70,407个,占所有公开漏洞的17%。这一比重凸显了操作系统安全的重要性。此外,PoC漏洞占所有操作系统漏洞的11.3%,同时与APT组织、勒索软件、间谍软件关联的漏洞数量也较多,表明操作系统面临威胁的多样性和严重性。因此,做好操作系统安全是整个安全的基石。

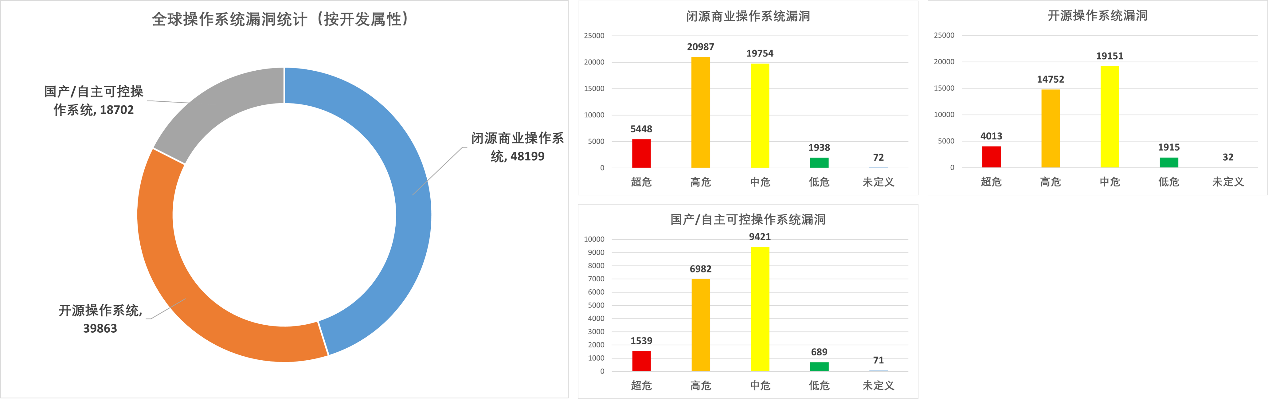

闭源商业操作系统、开源操作系统、国产/自主可控操作系统漏洞共计106,764,高于所有操作系统的70,407个漏洞总数,闭源商业、国产/自主可控操作系统在大量引用开源操作系统组件,从而引入了开源操作系统组件漏洞。因此,需要从供应链角度重视对开源操作系统组件的安全管理。

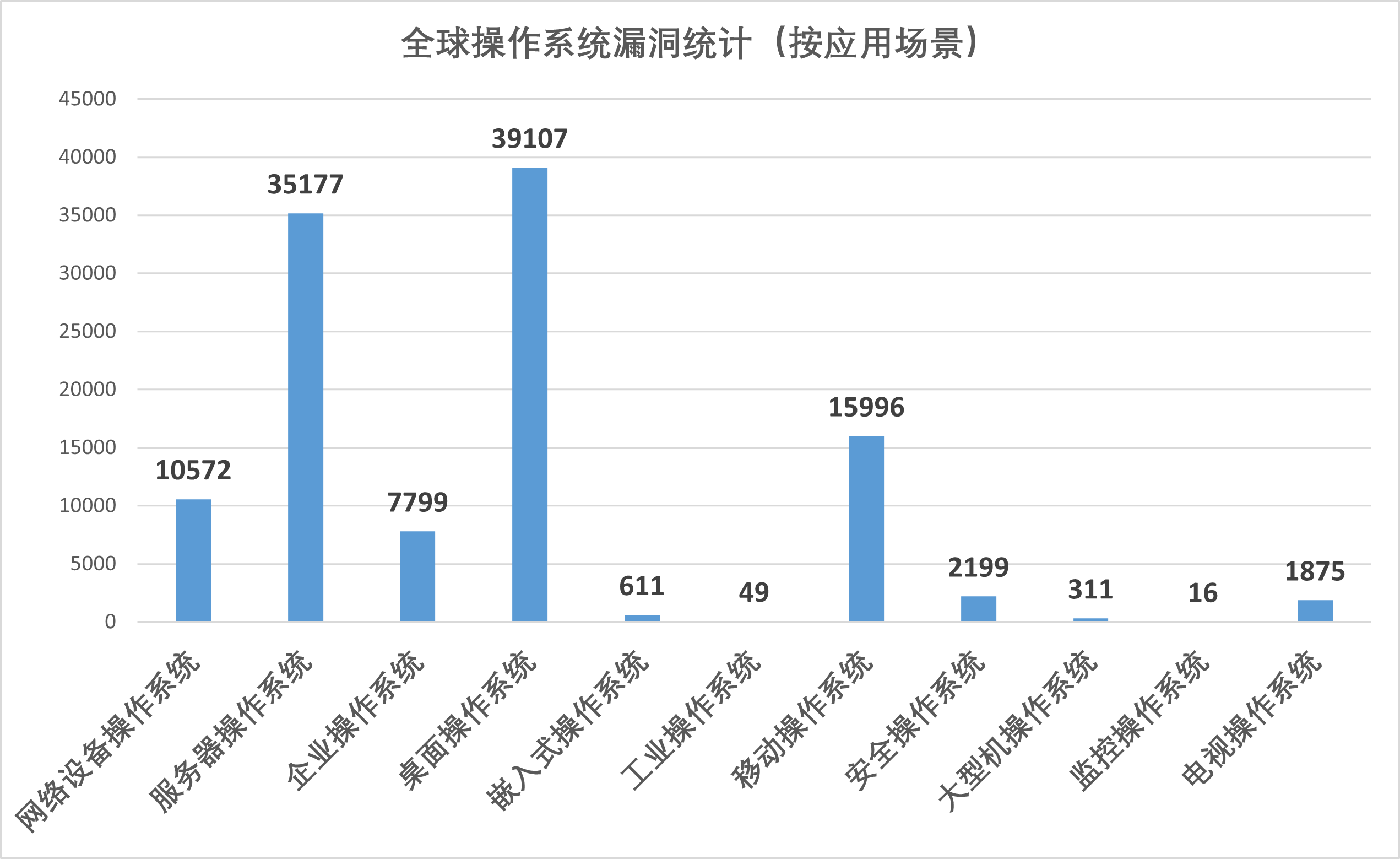

服务器、桌面、网络、移动操作系统在漏洞总数、APT组织关联漏洞、勒索软件关联漏洞方面都处于突出位置。

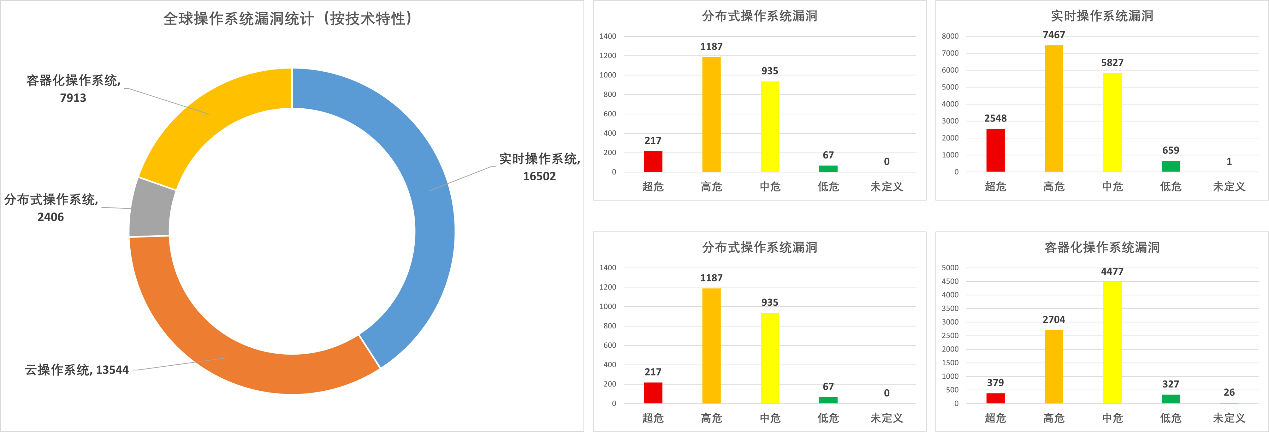

按技术特性分类来看,实时操作系统、云操作系统、容器化操作系统在漏洞总数、APT组织关联漏洞方面都处于突出位置。云操作系统、分布式操作系统受到的勒索软件威胁最为严重。

操作系统在经过长期间发展和大规模使用后,积累了大量已公开历史漏洞。漏洞数量多并不意味着该操作系统的新版本不安全,反而可能是该操作系统的使用规模较广、较受用户欢迎。同时也反映了该操作系统厂家漏洞披露的透明性、管理的规范性,以及对系统安全的负责任的态度。

在全球TOP 20中有9个操作系统是我国国产操作系统。

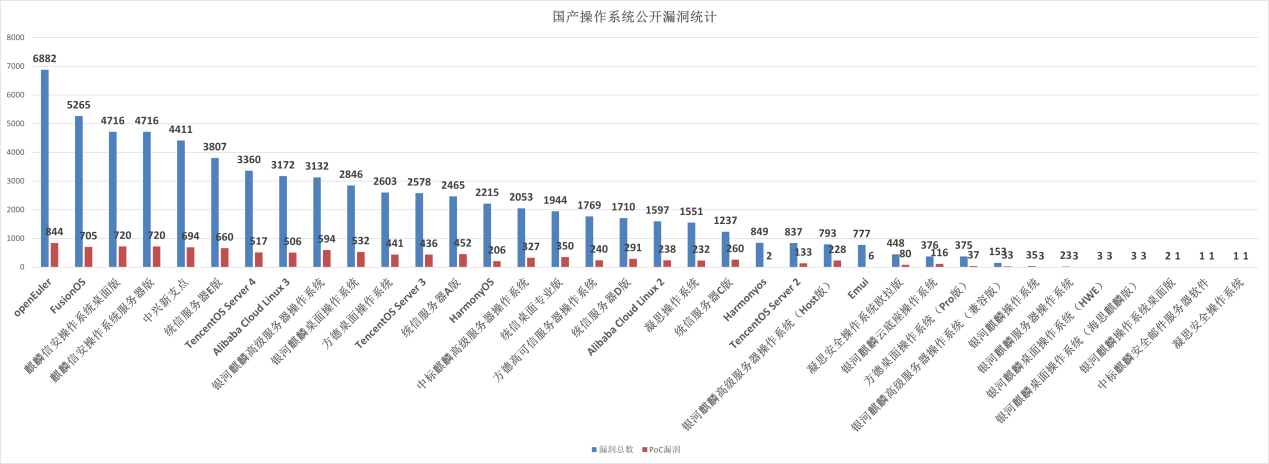

我国国产操作系统经过多年发展,在全球操作系统领域占有重要地位。国产操作系统的漏洞态势如下图所示。

随着国产化替代进程加快,国产操作系统使用规模将来愈大,漏洞带来的风险也将加大,因此,我们应该更加重视国产操作系统漏洞。