SSVC,美国政府及关键信息基础设施漏洞优先级技术

漏洞优先级排序是网络安全管理的核心环节,对于有效管理和防御网络安全威胁至关重要。旨在解决资源有限性与漏洞数量庞大之间的矛盾,避免“清零漏洞”思维,降低安全风险,保障业务连续性,满足合规性要求。

当前,优先级技术较多,影响优先级的因素也较多。采用何种技术、需要考虑哪些因素、是否需要采用统一的标准、如何进行技术落地,是各组织共提供关心的话题。

尤其是政府和关键信息基础设施在激烈的、高强度的网络安全对抗中,面对有限修复资源与庞大漏洞数量矛盾时应该如何做?行业性、区域性、集团性的大型组织应该如何做?他山之石,可以攻玉,可以从SSVC中获得一定借鉴。

一、什么是SSVC

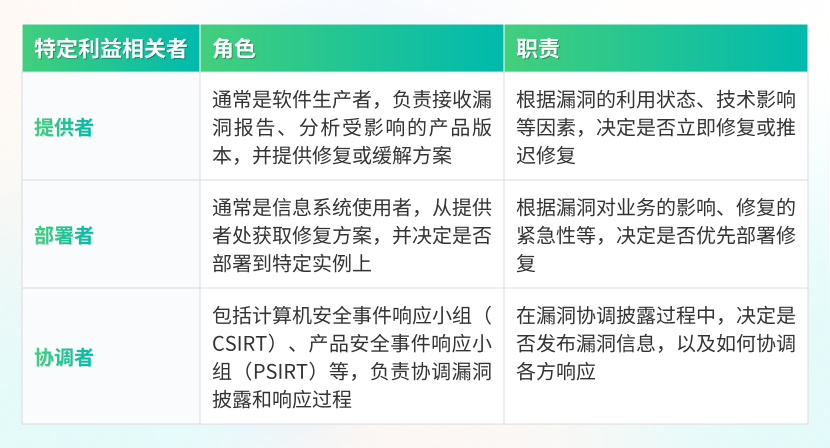

SSVC(Stakeholder-Specific Vulnerability Categorization),特定利益相关者漏洞分类)是由美国网络安全与基础设施安全局(CISA)联合卡耐基梅隆大学软件工程研究所(SEI)共同开发的一种漏洞优先级分类框架。其核心思想是结合技术影响、自动化利用可行性、任务关键性及公共福祉影响等因素,为不同机构提供针对性的漏洞管理策略。

SSVC旨在帮助美国政府(USG)、州、地方、部落和领土(SLTT)政府以及关键基础设施(CI)实体优先处理漏洞响应。帮助不同组织根据自身业务需求和风险容忍度,动态调整漏洞修复的优先级。

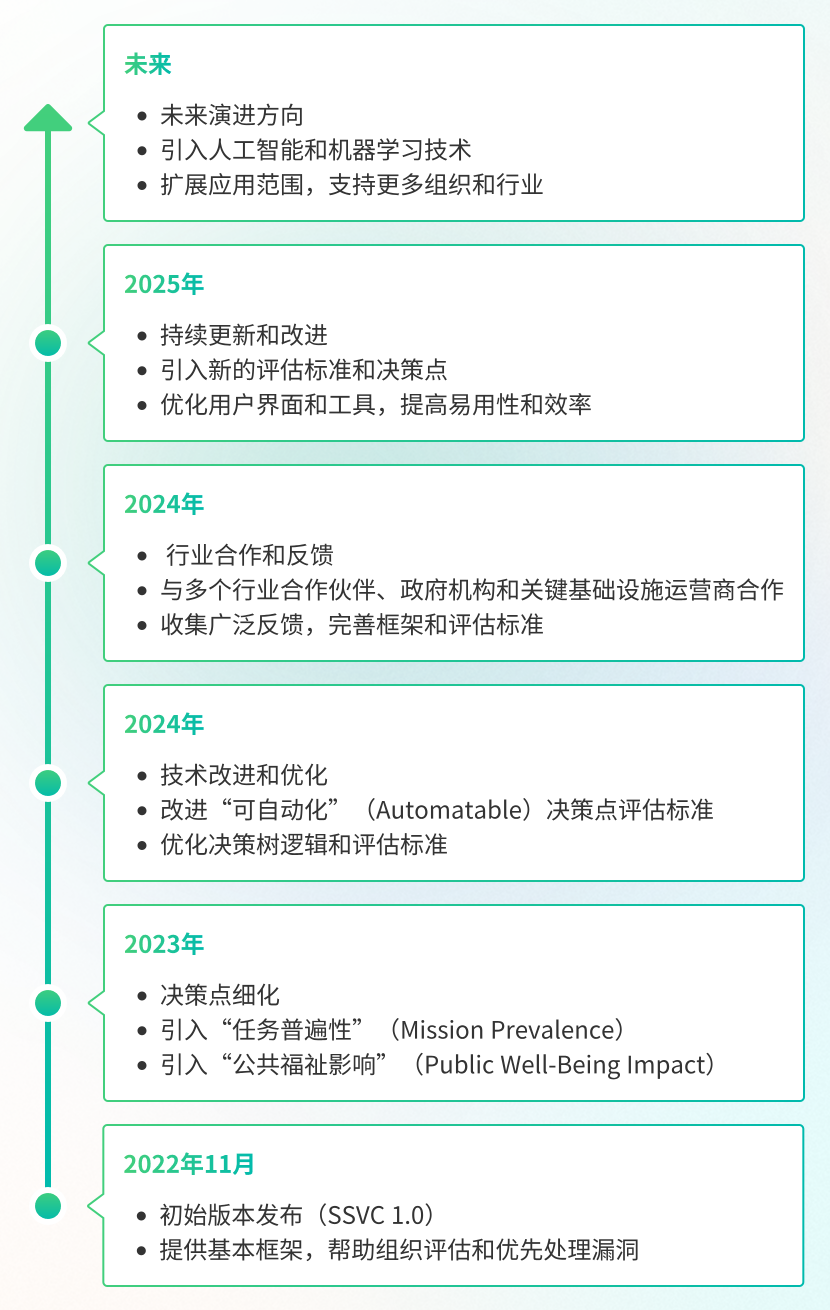

二、SSVC的演进

SSVC于2022年11月份发布了第一版。后续每年都进行决策点细化、技术改进和优化,引入新的标准和决策点,并与机器学习、人工智能技术结合,扩展应用范围,支持更多组织和行业。

三、SSVC技术介绍

3.1 SSVC的评估因素

SSVC框架通过以下五个关键因素来评估漏洞的优先级:

评估漏洞是否已被实际利用或存在利用条件。

None:没有证据表明漏洞正在被利用,也没有公开的概念验证(PoC)代码。

PoC(概念验证):存在公开的概念验证代码(PoC),但未观测到实际攻击。

Active(主动利用):有共享的、可观察的、可靠的证据表明该漏洞正在被真实攻击者利用,并且有可信的公开报告。

评估漏洞对系统机密性、完整性、可用性的破坏程度,例如是否可能导致系统完全失控或仅泄露信息。

Partial(部分):攻击者对包含漏洞的软件的行为具有有限的控制权或信息泄露;或者提供了低随机性的完全控制机会。意味着攻击者无法合理地做出足够的尝试来克服基于物理或安全的障碍,以实现完全控制。

Total(全部):攻击者能够完全控制软件的行为,或者完全泄露包含漏洞系统上的所有信息。

评估漏洞是否可通过自动化工具(如蠕虫、扫描器)大规模利用。

No(否):杀伤链(侦察、武器化、交付和利用) 1-4步骤无法可靠自动化。例如:(1)易受攻击的组件在网络上不可搜索或枚举;(2)武器化可能需要对每个目标进行人工指导;(3)交付可能需要广泛部署的网络安全配置阻止渠道;(4) 默认情况下启用的足够的漏洞利用预防技术可能会阻止利用(如地址空间布局随机化 [ASLR] );

Yes(是):杀伤链(侦察、武器化、交付和利用) 1-4步骤能够可靠的实现自动化。

评估漏洞影响的系统在组织任务中的普遍程度,例如是否广泛部署在关键业务系统中。

评估漏洞对公共安全或社会稳定的的潜在威胁。

3.2 SSVC自动化计算工具

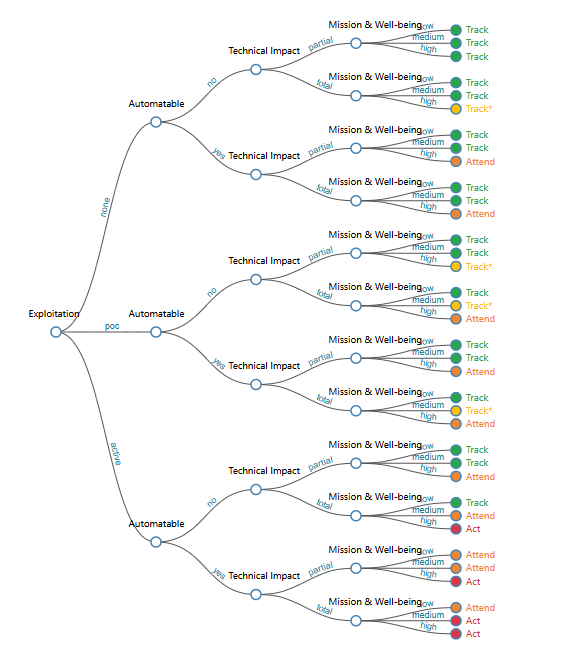

SSVC提供了自动化计算和结果生成工具,决策树如下图所示:

3.3 SSVC的优先级措施

通过决策树分析评估参数,SSVC 将漏洞分为四类优先级:

需立即修复的高风险漏洞。

需要关注并计划修复的漏洞,这些漏洞虽然目前未被广泛利用,但存在潜在风险。

需持续关注但暂无需紧急修复。

一个特殊的跟踪类别,用于标记那些需要特别关注但尚未达到立即修复优先级的漏洞。

3.4 SSVC对于CVE的覆盖进展

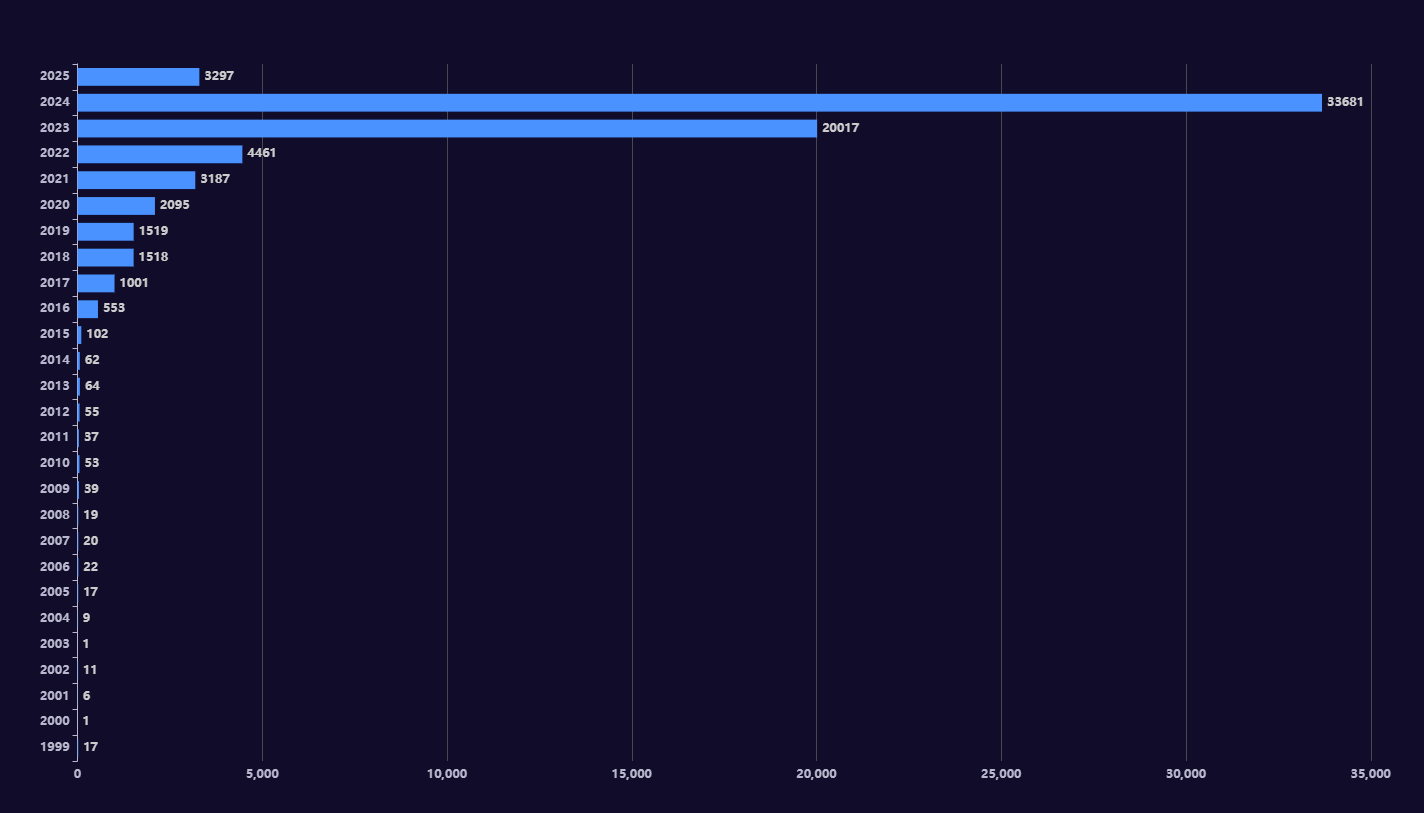

CISA从2024年5月启动了一个CVE的数据富化项目(Vulnrichment),为CVE漏洞添加SSVC数据。当前共计为71,864个CVE漏洞添加了SSVC信息,约占整个CVE数量的25.2%。

CISA着重对近5年公布的漏洞进行了SSVC富化。但富化CVE漏洞的公开时间最早可以追溯到1999年。表明历史漏洞存在长期性,历史漏洞带来的危害性应引起大型组织的高度重视。

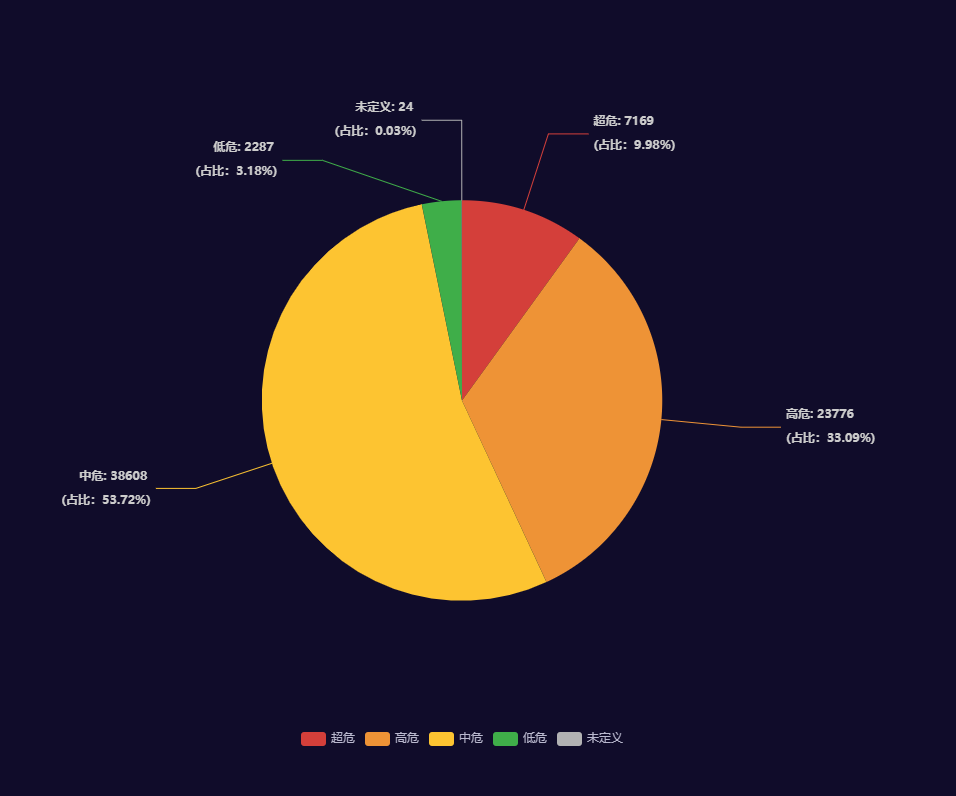

从CISA已富化的CVE漏洞级别统计来看,每个级别都有不同数量的漏洞得到富化,但中危、高危级别漏洞富化的数量最多。表明这些级别漏洞存在的广泛性,同时已富化漏洞带来的风险也高于未富化漏洞。

四、SSVC、CVSS、EPSS的区别

三者本质上来说是工具性质的不同,CVSS 是基础工具,提供漏洞的技术严重性评分,适用于通用优先级排序。EPSS 是预测工具,回答漏洞会被利用的可能性,适合动态风险管理。SSVC 是策略工具,结合组织业务和公共安全需求,为政府和关键基础设施提供定制化决策。

三种技术各有优劣性,实际应用中,三者可以结合使用,用 CVSS 筛选高严重性漏洞,用 EPSS 识别高利用概率漏洞,用 SSVC 确定对组织任务和公共安全影响最大的漏洞,最终优化修复顺序。

五、如何获取SSVC数据

玄猫漏洞情报平台已全面集成SSVC数据,并进行即时更新。可通过访问xm.vulinsight.com.cn查询或通过API接口获取。