[调研]95%的应用都存在错误配置和漏洞

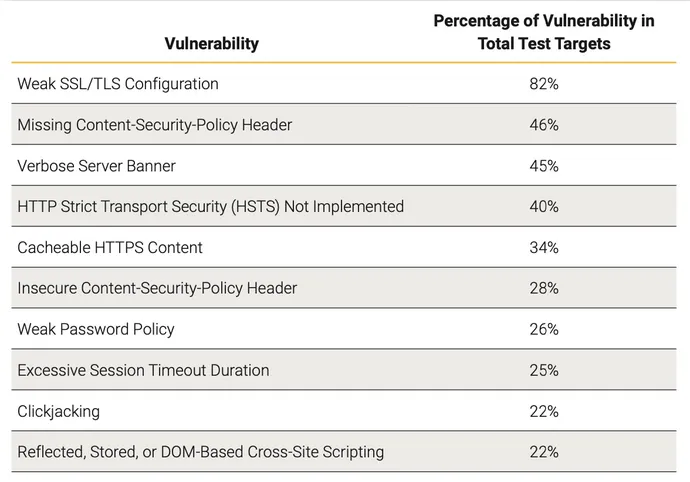

各种渗透测试和应用安全测试发现诸多安全问题,而加密弱配置和安全标头缺失是其中首要问题。

新发布的研究报告显示,几乎每个应用程序都存在至少一个危害安全的漏洞或错误配置,四分之一的应用测试会发现高危漏洞。

11月16日,软件及硬件工具集团Synopsys发布《2022年软件漏洞概览》报告,揭示SSL和TLS弱配置、内容安全策略(CSP)标头缺失,以及服务器欢迎语(banner)导致信息泄漏是最具安全影响的几个软件问题。尽管很多错误配置和漏洞都被认为是中低危级别,但至少25%是高危的。

Synopsys软件完整性小组成员Ray Kelly称,配置问题常被归为低危类别,但配置和编码漏洞同样危险。

“这不过是指出,尽管企业在执行静态扫描来减少编码漏洞数量方面可能做得不错,但他们并未将配置纳入考量,因为这可能更难。”他表示,“可惜,由于不知道代码会被部署在何种生产环境,静态应用安全测试(SAST)扫描无法进行配置检查。”

报告中的数据表明了使用多种工具分析软件漏洞和错误配置的好处。

比如说,渗透测试检测出了77%的SSL/TLS弱配置问题,而动态应用安全测试(DAST)在81%的测试中检测到了该问题。Synopsys报告显示,这两种技术,再加上移动应用安全测试(MAST),在82%的测试中发现了该漏洞。

常见应用漏洞

常见应用漏洞

其他应用安全公司也得到了类似的结果。例如,Veracode在其2月发布的《软件安全状况》报告中写道,过去十年里被扫描的应用数量增长了三倍,且每个应用遭扫描的频率增高了20倍。不过,虽然77%的第三方库在漏洞披露三个月后仍未彻底清除,已修复代码的应用速度倒是提高了三倍。

Veracode表示,同时使用动态和静态扫描的软件公司修复半数缺陷的速度加快了24天。

该公司在随报告发布的博客文章中写道:“持续测试和集成包括各流程中的安全扫描,如今渐成常态。”

不仅仅是SAST和DAST

Synopsys发布了一系列不同测试中获得的数据,每种测试都有各自最常检出的问题。比如说,安全套接字层(SSL)和传输层安全(TLS)等加密技术弱配置,就独占静态、动态和移动应用安全测试检出问题鳌头。

不过,其他问题的流向就没那么集中了。渗透测试在四分之一的应用中发现了弱密码策略,在22%的应用中发现了跨站脚本;DAST则在38%的测试中发现应用缺乏足够的会话超时机制,在30%的测试中检出应用难抵点击劫持攻击。

静态测试、动态测试和软件成分分析(SCA)各有优势,应配合使用,从而提升发现潜在错误配置和漏洞的机会。

“尽管如此,整体方法需要时间、资源和资金,所以很多机构可能无法实行。花时间将安全编入流程也有助于尽可能多地发现并清除各类漏洞,形成主动安全,降低风险。”

Synopsys对超过2700个程序进行了4400次测试。收集的数据显示,跨站脚本是最高风险漏洞,占所发现漏洞的22%,SQL注入是最关键漏洞类型,占4%。

软件供应链危险

鉴于开源软件构成了近80%的代码库,81%的代码库含有至少一个漏洞且85%包含过时四年的开源组件也就不足为奇了。

不过,Synopsys发现,尽管存在上述隐患,供应链安全和开源软件组件中的漏洞仅占问题的四分之一。报告称,在21%的渗透测试和27%的静态分析测试中发现了在用脆弱第三方库。

软件组件中漏洞数量不及预期的部分原因可能是软件成分分析(SCA)的推广。

“在软件开发生命周期(SDLC)的早期阶段,例如开发和DevOps阶段,就可以发现这些类型的漏洞,这就减少了进入生产环境的漏洞数量。”