无硬件实现硬件级企业身份验证:适用于IAM的创新解决方案

IBM的最新研究表明,数据泄露平均损失如今高达破纪录的424万美元。最主要的原因是什么呢?凭证被盗!为什么会被盗?人为失误!尽管调查结果继续显示出错误做法的上升趋势,但安全挑战本身却久已有之。新出现的问题在于,工作环境安全防护的复杂性快速增加,达到了前所未有的高度。CISO/CIO不得不同时应对老旧系统、云托管、本地部署、远程员工、现场办公、传统软件和软件即服务(SaaS)等等。

企业迅速适应的做法值得称道,但面对如今员工散布各处办公场所和各自家中的情况(超过半数员工扬言不实行混合工作模式就不复工复产了),这一挑战变成了如何保护好非均匀边界。

众所周知,仅靠口令并不足以守好安全防线。基于知识的访问控制通常辅以其他形式的多因素身份验证(MFA),比如身份验证应用或FIDO令牌,安全要求非常严格的情况下还可以使用生物特征识别技术。

混合工作模式要求强大的IAM

“BYOD”(自带设备办公)时代演变成了咨询公司Gartner所谓的“自备身份办公”:员工在不同位置通过一系列远程设备访问数据。

网络罪犯能以多种方式拦截数据,比如盗取登录凭证、进行网络钓鱼、执行中间人攻击等等。这些手段在咖啡馆或机场Wi-Fi热点等缺乏安全控制措施的公共网络上更加容易施展。如果员工访问仅仅基于用户名和口令等知识因素,那攻击者入手敏感数据完全访问权限也不是什么难事。

基于硬件的安全令牌或加密狗越来越受欢迎,尤其是在企业级层面上。这些设备能生成密码供用户登录时输入,因而只有持有令牌的用户才能获得访问权限。但这些单独的小硬件设备也不是没有弱点。

硬件身份验证存在的问题

成本高:安全令牌单个设备的平均成本在50到100美元之间。所以,一般只有少数高风险人士才有权使用此类设备,而不太重要的员工就很容易被攻破了。

设备易遗失:硬件令牌可能会丢失、被盗或忘带,而员工往往只在需要访问权限的时候才会意识到这一点。订购新令牌可不便宜,而且还很麻烦。

用户体验差:翻出设备并输入密码需要劳烦用户动手操作,而且不能轻松用于快速配置、人事变动和与外部承包商合作上。

攻击风险大:尽管无法直接远程接触,硬件令牌却也不能完全规避中间人攻击——恶意黑客可以诱骗用户在虚假网站/登录页面上输入密码。

现在有一种创新技术可以无需增加任何硬件装置就为IAM带来强大的持有因素,而且这种技术已经掌握在几乎每个人的手中了。

用手机代替硬件令牌

这种比购买昂贵的令牌更便捷的替代方案,就是利用员工已经持有的东西:手机。

运用SIM卡的高级加密安全功能,移动网络已经采用安全且透明的方式进行客户身份验证,保障通话和数据传输的安全性。基于SIM卡的身份验证是防篡改的实时验证,其工作原理类似于银行卡中的芯片。

因为无需用户翻找令牌和输入密码,基于SIM卡的身份验证令员工登录变得简单,同时还能将恶意黑客拒之门外。通过验证SIM卡本身而非仅仅验证手机号,我们还可以检查SIM卡交换行为,阻止账户接管攻击。

基于SIM卡的替代方案性价比更高、更普适,非常适合大规模部署。如果能够推广,这种方法可使每位员工(而非仅仅少数重要员工)都达到最高安全级别。而且,不同于容易丢失的小巧硬件加密狗,手机可是员工走到哪儿带到哪儿的重要设备。

如今,公司企业可通过tru.ID提供的API调用基于SIM卡的网络身份验证,实现无摩擦的安全验证。

由于tru.ID不处理移动网络及其API之间的个人可识别信息(PII),用户大可不必过多担忧自身隐私问题。

tru.ID SIM安全解决方案实战

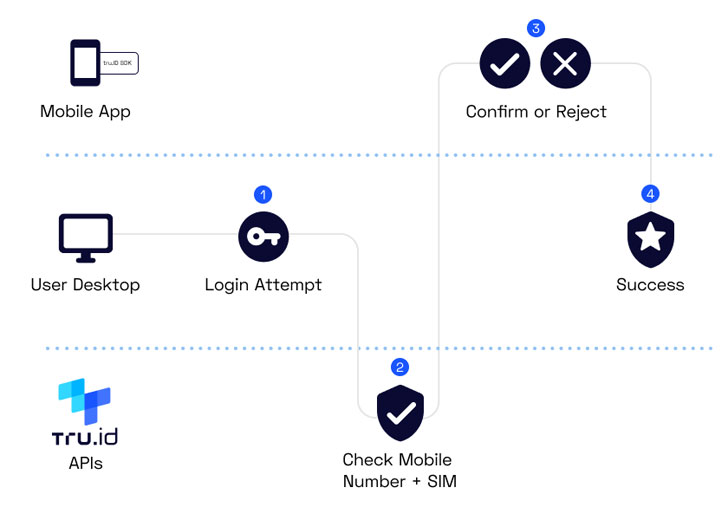

使用tru.ID API的方法之一是实现无密码一键注册和登录解决方案,通过配套应用来访问企业系统。示例工作流程如下:

tru.ID覆盖20个市场中的20多亿部手机,可通过两种方式加以部署:既可以通过简单的REST API和SDK直接集成进公司现有应用,也可以与tru.ID配套应用一起推出,由配套应用通过员工手机凭证来验证其访问权限。为探讨应用案例,tru.ID热切期盼听到来自社区的声音,请不吝访问网站观看演示或直接开始编程。

tru.ID官网:https://tru.id/

参考阅读