[调研]一天60+变种 40%的企业网络遭遇Log4j漏洞利用

早前对Log4j漏洞恐成近期互联网安全最大威胁的担忧周末就验证了。针对该漏洞的利用程序和漏洞利用活动在周末引爆,企业修复工作呈现明显艰巨性。

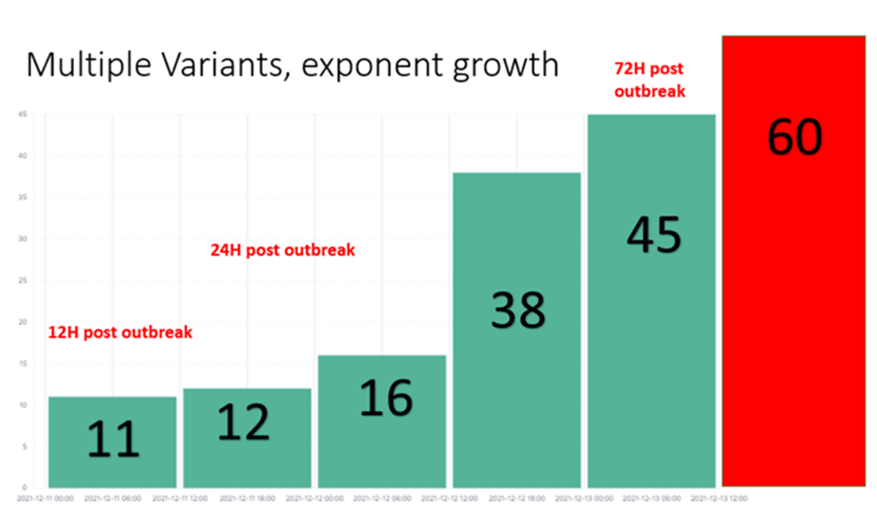

漏洞首次披露后出现的漏洞利用程序变种数量

12月13日,Check Point表示,自(现称为Log4Shell)12月9日披露以来,公司已阻止了客户网络上大约84.6万次针对该漏洞的数周。全球约40%的企业网络已沦为该漏洞利用活动的目标。

Check Point宣称,有时候仅仅一分钟之内,就可观察到100次之多的漏洞利用尝试。迄今为止,Check Point在客户网络上观察到的恶意活动中,近一半(46%)都是著名恶意黑客团伙所为。

而对企业而言甚为头痛的是,恶意黑客在以恐怖的速度改造首发于GitHub上的原始漏洞利用程序,新变体源源不断产生。仅仅24小时之内,Check Point的研究人员就观测到了60多种漏洞利用程序变体涌现。Log4Shell如今可以多种方式利用,包括通过HTTP和HTTPS,这意味着单层防护措施已不足以应对层出不穷的花式漏洞利用。

其他多家网络安全公司也相继报道了类似的漏洞利用活动。例如,Sophos表示已检测到“数十万次”对此漏洞的攻击。其中许多攻击活动是漏洞扫描、漏洞利用程序测试,以及脆弱系统上的加密货币挖矿机安装尝试。Sophos研究人员观察到攻击者试图利用该漏洞从云服务中提取加密密钥和其他敏感数据,包括AWS平台。

同时,思科Talos安全团队的分析表明,最早的Log4Shell漏洞利用尝试发生在12月2日。其他安全公司则指出,在12月9日该漏洞被披露之前,漏洞利用活动可能已经持续了数周。与其他几家跟踪该漏洞的安全供应商一样,思科表示,迄今为止围绕Log4Shell的大多数恶意活动都涉及加密货币挖矿和僵尸网络运营。但是,出于其他动机的漏洞利用活动,比如出于挖掘经济利益和获取情报价值的那些,出现早晚不过是时间问题。

思科Talos安全团队高级威胁研究员Vitor Ventura称:“加密货币矿工和僵尸网络运营商最先开始利用该漏洞并不令人意外。这种现象符合我们在过去几年间观察到的模式,也就是恶意活动背后的团伙会相当快速地采用新出现的漏洞利用程序,尝试拿下尽可能多的新目标。”

容易被利用的危险漏洞

Log4j是Java应用中普遍存在的日志工具,其中存在的一个缺陷(CVE-2021-44228)可使攻击者能够在使用Log4j的任何应用上远程执行任意代码。专家表示,利用该漏洞相对容易,攻击者可借助这个漏洞在采用了此脆弱日志框架的任意网络上立足。

这款存在漏洞的软件嵌入到了企业日常使用的服务器和服务中。受影响的软件和服务包括企业可能内部开发的软件和服务,以及可能依赖于第三方的软件和服务,例如亚马逊、Cloudflare、ElasticSearch、Pulse Secure、VMware、谷歌、Apache Solr等。

企业使用的应用编程接口(API)中也会存在该漏洞。因此,Noname Security警告称,即使企业不直接使用此日志记录框架,存在漏洞API也可能令企业直面攻击风险。Java程序包打包机制常会给脆弱应用识别造成麻烦。

Noname Security表示:“例如,Java归档(JAR)文件包含所有依赖,包括Log4j库。然而,JAR文件也会包含其他JAR文件(该文件可能又包含另一JAR文件)。基本上,这个漏洞可能嵌套了很多层。”

Huntress Labs安全研究人员John Hammond称,最终,几乎每家企业都或多或少会受此漏洞影响。并且,其中包括托管服务提供商使用的大量软件。

“有相当高的概率,或者说几乎可以确定,我们每个人都在与暗藏该漏洞的某种软件或技术交互。”

Hammond表示,截至目前尚无明确的野生攻击目标或漏洞利用目标。“由于此漏洞太过普遍,漏洞利用又如此便利,安全行业看不到明确的攻击目标,互联网上到处都可能发生攻击。”

缓解挑战

试图缓解该漏洞的企业需要关注的点可能不止面向外部的服务器和应用。思科Talos安全研究人员称,在某些攻击实例中,攻击者的大规模扫描和网络上脆弱系统的回调之间存在差距。这表明漏洞利用程序也会在公司内部系统中触发,比如日志收集系统和SIEM系统。

Ventura称,典型的响应几乎是即时的,如果不是即时响应,则表明可能存在批量处理数据的后端系统。比如说,分析电子邮件的系统就需要几分钟来处理其日志。“这说明,甚至后端系统都需要排查,检查是否存在此漏洞的暴露面。任何最终处理用户输入的系统都需要审查。该漏洞波及之广泛,由此可见一斑。”

分析师公司佛瑞斯特研究所建议企业将此威胁缓解任务分为三个平行的工作流:预防与检测;供应商风险管理;以及关于此威胁性质的内部与外部沟通。

佛瑞斯特分析师Allie Mellen表示,这需要多方努力,与供应商一起进行内部漏洞管理,防止或能够快速响应攻击。

“安全团队和IT团队需识别出是否有内部系统受此漏洞影响,然后修复这些系统。他们还需要跟踪全公司当前采用的所有供应商,包括安全工具供应商,从而确定哪些系统需要打补丁,并及时从供应商处获取状态更新。”

某些供应商可能需要几个月时间才能解决此漏洞。但对于确实很快发布补丁的供应商,企业必须抓紧及时更新其软件。

Mellen表示:“IT团队无法同时修复所有系统,所以他们需要制定修复和测试时间表。”安全运营团队需要监测攻击,并维持对该威胁的高水平态势感知能力。最重要的是,安全团队要做的事太多了,而且还全都是跨部门协作才能完成的。

以色列情报局网络部门前负责人、Mitiga联合创始人兼首席运营官Ariel Parnes表示,企业还需要确保自身尚未被入侵。

Parnes称:“该漏洞早已存在数年。攻击者可能已经在用它攻击你的环境了。所以你需要确保自己还没被他们攻破。”Mitiga已发布了博客文章阐述企业如何找出AWS上的脆弱资产。

参考阅读