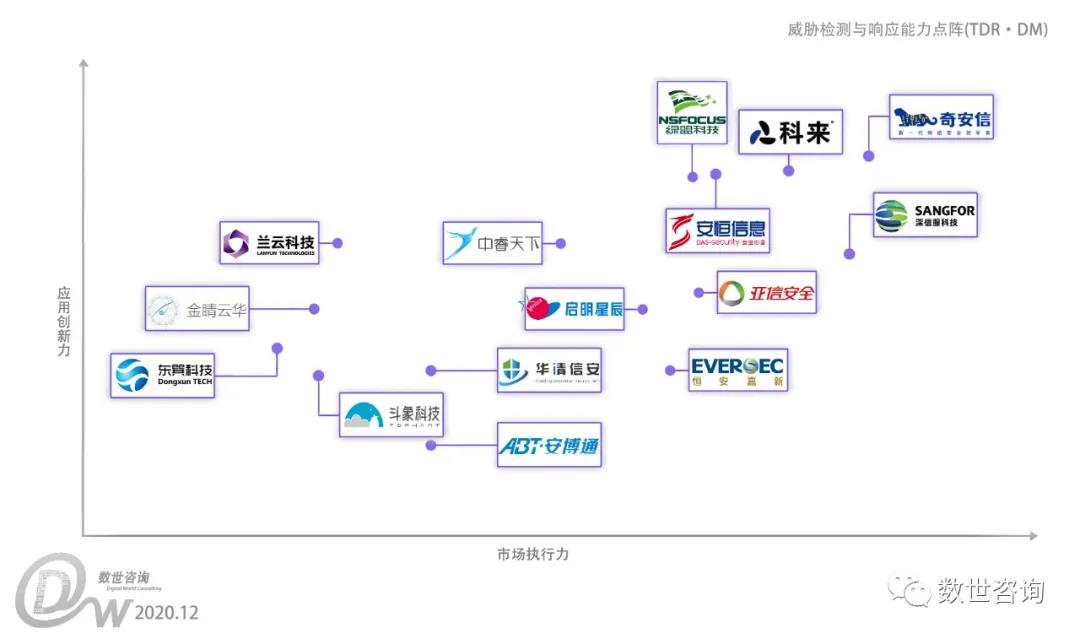

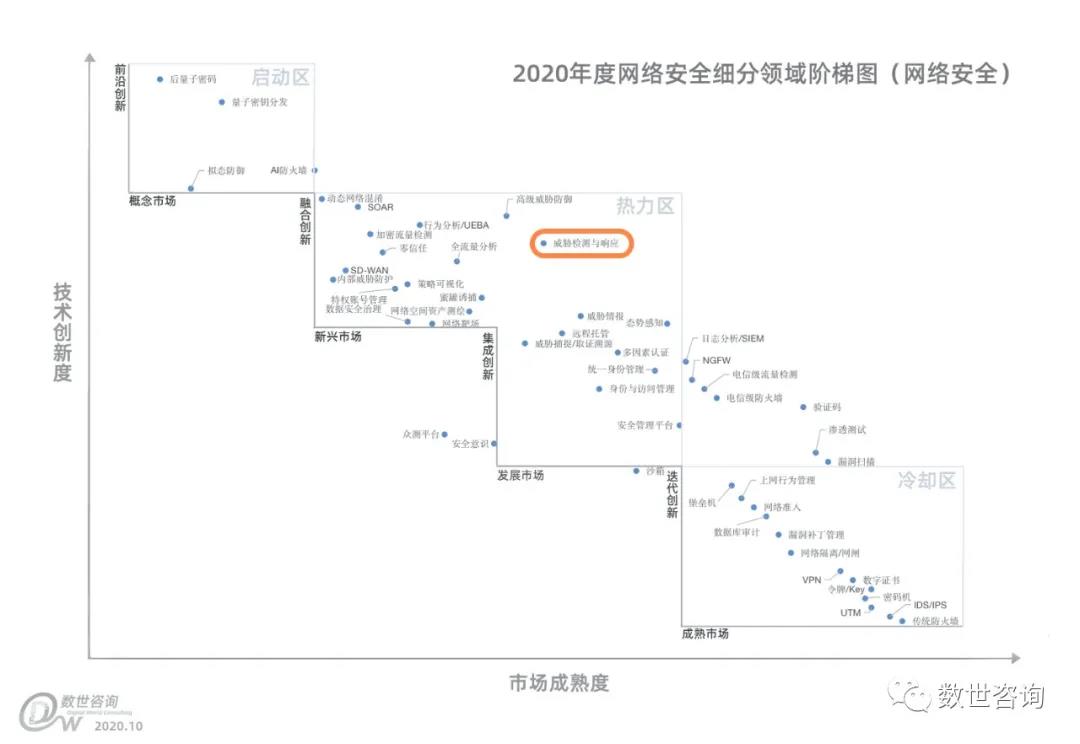

威胁检测与响应(TDR)市场指南

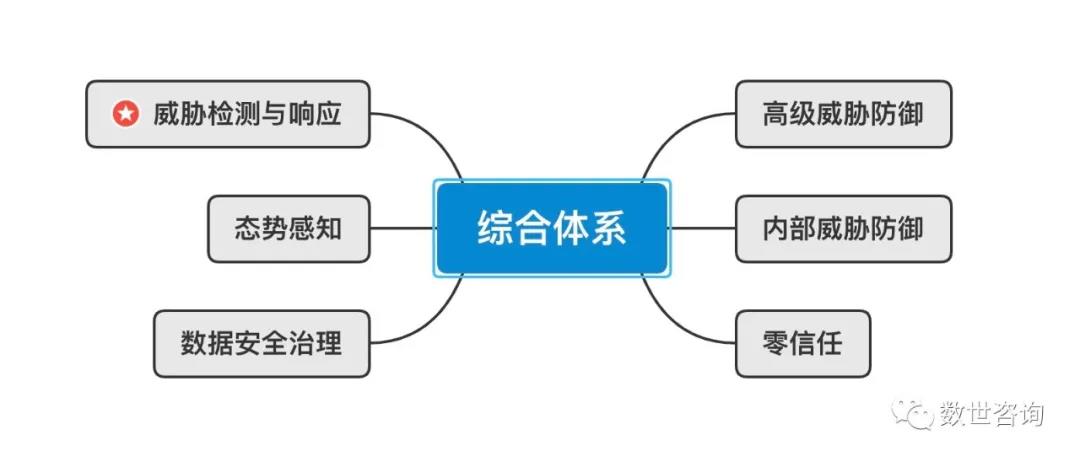

现有的安全建设体系难以应对实战化、常态化、智能化的攻击手法,针对APT及未知威胁、高级威胁需要有效防护手段。 完善企业内部的安全运营体系,与SOC/SIEM、大数据平台、威胁情报等体系实现互补和对接。 安全及威胁攻击可视化,清晰明确业务造成攻击的状况, 提升客户威胁回溯和响应处置能力,自动化能力。

威胁检测、攻击行为分析以及应急响应溯源是TDR的主要场景。

威胁检测场景中,在前期全面资产盘点、收敛攻击暴露面的基础上,首先进行漏洞扫描、弱口令排查等脆弱性检测,针对潜在的各类恶意软件,基于已知威胁库进行规则检测,阻断大部分已知安全威胁;对于可能存在的未知威胁,通过全流量采集、网络协议解码和元数据提取等步骤,建立完整的协议及数据包索引,并逐步形成流量协议、通联关系、行为统计等特征基线,为后续的关联分析提供数据基础;对于邮件、终端、蜜罐等安全产品上报的文件以及流量中提取得到的所有文件,建议应当导入到沙箱进行静动态检测,在沙箱中一般先通过碰撞威胁情报进行静态检测,在静态检测之后再放入动态沙箱虚拟机中进行动态检测。动态沙箱虚拟机一般配备多种AV引擎来全面覆盖样本文件的运行时状态检测,在运行中产生的临时文件也会通过威胁情报来辅助加以检测,提高检测的效率和性能。

在接下来的攻击行为分析场景中,及时、优质的威胁情报是有效的加分项,该细分领域的有些安全企业,将威胁情报前置,在流量检测环节就对检测对象(包括IP地址、域名、URL等)进行自动化威胁情报碰撞,直接判定检测对象是否恶意,目的是提升告警的准确度,降低误报率,为接下来的响应溯源环节提供准确线索。威胁情报数量巨大,如何在检测效率和检测深度上取得平衡是TDR产品的重要考量指标之一。利用威胁情报还可以对历史流量日志进行回溯分析,利用最新的威胁情报碰撞历史的流量日志,发现可能潜藏有一段时间的未知高级威胁。面对高级安全专家人员短缺的现实情况,各安全企业普遍选择将web攻击、钓鱼、弱口令、爆破攻击、僵木蠕等常见威胁行为提炼为场景化模型。此外,除了按照killchain、ATT&CK等主流框架积累模型外,为了积累更多模型覆盖更多威胁,不同企业有不同的实现路径,有的是通过机器学习进行覆盖,有的则是通过社区化运营来搜集异常行为模型。最终目的是一致的,使TDR产品/解决方案具备一定的自动化分析能力,3-4年安全工作经验的人即可使用。但即便如此,就目前来说,更高要求的关联分析还是需要经验更丰富的安全专家来完成。一定规模的专家团队进行会诊还是必要的。

在响应溯源阶段,TDR在与MDR、EDR、NDR类产品联动时,应当具备一定的剧本编排能力,TDR以自动或者半自动的形式,利用事先已经准备好的剧本来执行安全编排和响应。通过自动化编排响应可以对事件自动进行分类,将琐碎和耗时的处置工作交由自动化流程,让用户的安全人员可以将精力投放在更加重要的工作中。值得一提的是,如果在前期做过详尽的资产盘点,并考虑到资产的业务价值,那么在响应处置过程中可以更好的体现工作优先级。在溯源方面,TDR产品利用基于机器学习的行为分析模型和统计模型可以对攻击溯源提供进一步的帮助。同时,利用基于NTA的全包存储、还原取证等技术能力以及威胁情报辅助去除佯攻噪音后,还可以将安全疑似事件交由人工专家进行进一步溯源。

以上检测、分析、响应三个环节经过实践检验后,应当融入用户的安全运营流程,并持续迭代改进。特别是在大型攻防演练活动常态化以后,安全产品/解决方案的流程化成熟运转,是其能力得以真正发挥的重要方式。

作者:

产业市场分析师:左晶

综合调研分析师:刘宸宇

技术应用分析师:潘颉阳

数据统计分析师:牛爱民