如果要挑一个最省事的攻击突破口,黑客首选……

近几年,说起攻防对抗

大家聊的最多的可能是0day、钓鱼、供应链风险……

如果非要挑一个

最省事的攻击突破口那首选就是API一位渗透高手如是说

不只渗透高手这么认为黑客也这么认为

API 到底是什么?

API =放 着 我 来

API,中文名称叫应用程序编程接口从银行、零售、运输到物联网、自动驾驶汽车、智能城市, API都是现代移动、SaaS 和 Web应用程序的一个关键组成部分。各类购票网站、电商平台,还有与民生息息相关的“一网通办”系统以及信息化建设中常用的数据中台、态势感知平台……不论是内部系统间的调用,还是各类数据汇集平台,都大量使用了API。

班里同学都喜欢Ta因为Ta实在是太!能!干!了!

API并不陌生实则就在你我身边

早上出门,打开手机看看天气

天气APP提取数据用的就是API

到了公司,领导安排出差,赶紧上网查票

购票网站更新数据用的也是API

买好票后,打开OA提交流程,领导秒批

OA应用传递数据用的还是API

这次出差要演示几个产品

客户明确提出要统一管理

研发兄弟说,简单,上API!

我有数据,你有需要你我之间就只差一个API

为什么黑客对API情有独钟?

为什么API总被攻击者盯上?

概括来说,有三个原因:

原因一:目标好找

API就是给别人来调用的

天然就是公开且暴露的

原因二:性价比高

API携带大量重要数据和认证信息

一旦突破,可直达核心系统

原因三:防不胜防

API权限控制往往不够精细

漏洞利用更容易,可轻易绕过边界防护

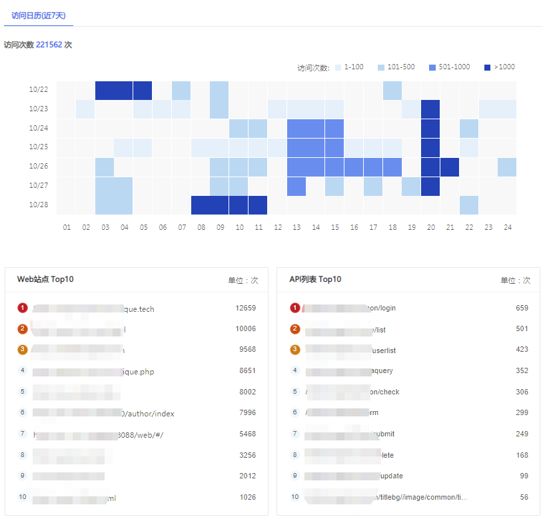

除了攻击威胁,由于API通常对应着大量高价值数据,也被各种自动化的爬虫工具高度关注,平台运营者饱受薅羊毛、数据窃取的干扰,而API的使用也常受到流量占用等影响,无法正常工作。

API安全防护怎么做?

传统的API安全依赖API网关与WAF、IPS类防护产品的配合,方案整合复杂并且针对性不足,在实战当中很容易漏防或误报,近年来逐渐被专用的API检测和攻击防护能力所替代。在攻防对抗愈演愈烈的今天,怎样让API的安全保护更加精准、有效?

API资产识别及主动防护新思路主被动结合的API资产发现能力,精准识别API资产攻击面

API资产的暴露面很广,但运营者往往不清楚自己有多少API,也不确定哪些是废弃的、测试的或是有漏洞的,单纯通过人工梳理或网关搜集很难理清,并且无法掌握状态变化。

采用主被动结合的学习方式可以全面识别API资产,一方面通过流量学习来梳理活跃的API数据;另一方面通过主动画像的方式来发现暴露的API资产,同时记录API的状态变化并结合用途属性进行分级分类,区分在用API、废弃API、测试API、带病API和未知API,最终形成动态更新的API资产清单。

基于机器学习的API攻击训练引擎,有效防范0day漏洞威胁

针对API的攻击不同于传统攻击类型,并且API漏洞隐藏较深,通用的检测方法难以形成有效防护。利用机器学习算法构建一套API攻击训练模型,通过持续积累和更新攻击逻辑来训练检测引擎,形成对未知威胁的识别能力,有效防范0day漏洞的威胁。

基于人机识别的BOT攻击检测防护,全面防范业务安全风险

相比其他类型的资产而言,API资产访问规则较为标准,因此更容易遭受BOT攻击,除了加强对API使用权限的鉴别和管控之外,利用人机识别的方法来发现各种自动化脚本、爬虫工具和BOT工具,可以更准确地区分正常调用与非法爬取行为,从而抵御BOT攻击的干扰,提升业务安全的保护能力。

除此之外,对于API的数据保护和流量限制同样很重要,只有API安全可靠才能保证业务调用与协同的安全。后续盛邦安全将继续分享API防护相关话题,欢迎大家在后台留言分享你的观点。

(部分图片来自于互联网,如有侵权,联系删除)